Block users from using apps like NetShare on your MikroTik router, which creates proxy-based hotspots, you can combine firewall rules, Layer 7 filtering, and address-list management to help detect and limit such activities.

Here's a practical approach to stop users from sharing their internet with apps like NetShare:

1. Block Common Proxy and VPN Ports

NetShare and similar apps often rely on specific ports for proxy or VPN tunneling. Blocking these ports helps restrict their functionality.

2. Use Layer 7 Protocol Filtering to Block Proxy Signatures

Layer 7 (L7) filtering can identify traffic patterns typical of proxy connections. Adding patterns to detect HTTP proxy behavior can help block NetShare and similar apps.

This blocks traffic that matches typical proxy connection requests.

3. Limit Concurrent Connections Per Device (Prevent Excessive Sharing)

Limiting the number of concurrent connections from each IP address makes hotspot sharing less effective.

This reduces the number of concurrent connections each device can make, hindering the usability of proxy-based hotspots.

4. Script to Detect and Block Devices with Multiple MACs

Apps like NetShare create new virtual MAC addresses when devices connect through the hotspot. This script detects IPs with multiple MAC addresses and adds them to a block list.

# Set allowed MACs per IP

:local allowedMAC 1

:local netshareList "NetShare_Block_List"

# Loop through DHCP leases

:foreach lease in=[/ip dhcp-server lease find where status="bound"] do={

:local ip [/ip dhcp-server lease get $lease address]

:local macList [/ip arp find where address=$ip]

:local macCount [:len $macList]

# If multiple MACs are found, add IP to block list

:if ($macCount > $allowedMAC) do={

:if ([:len [/ip firewall address-list find list=$netshareList address=$ip]] = 0) do={

/ip firewall address-list add list=$netshareList address=$ip comment="Detected multiple MACs"

:log warning ("Added IP " . $ip . " to NetShare block list for multiple MACs.")

}

} else={

# Remove IP if it no longer has multiple MACs

:if ([:len [/ip firewall address-list find list=$netshareList address=$ip]] > 0) do={

/ip firewall address-list remove [find list=$netshareList address=$ip]

:log info ("Removed IP " . $ip . " from NetShare block list.")

}

}

}

# Drop traffic for IPs in NetShare block list

/ip firewall filter

:if ([:len [/ip firewall filter find comment="Block NetShare IPs"]] = 0) do={

add chain=forward src-address-list=$netshareList action=drop comment="Block NetShare IPs"

}

Explanation of the Script

Scheduling the Script

Using these methods, you can significantly reduce the effectiveness of NetShare and similar hotspot-sharing applications on your MikroTik network.

When any packet moves from one router to another router, the TTL value gets reduced by one and when TTL value becomes one, the packet cannot move to the next router and dropped by the last router. So, if we can change TTL value from our core router and can set the TTL one when it will reach to the client’s device like Smart Phone or wireless devices, the packet cannot reshare to any device using Net Sharing Apps.

MikroTik Router provides an easy to change TTL value for incoming packets. So, we can block net sharing changing TTL value in our core router. The following steps will show how to block net sharing using MikroTik Router.

MikroTik Router configuration for blocking NetShare has been completed. Now your clients will not be able to share their net connection to others using net sharing

apps or Mobile Hotspot.

If you face any difficulty to follow the above steps, watch the following video about how to block internet sharing by

Netshare or Bluetooth changing MikroTik TTL.

Important Please change this setting to your configuration:/ip firewall mangleadd action=change-ttl chain=forward comment="Block Client NAT/Router / Bichitrogan" disabled=no in-interface=LAN new-ttl=set:1 passthrough=noadd action=change-ttl chain=prerouting in-interface=WAN new-ttl=increment:1add action=change-ttl chain=prerouting out-interface=lan new-ttl=increment:11. Block Common Proxy and VPN Ports

NetShare and similar apps often rely on specific ports for proxy or VPN tunneling. Blocking these ports helps restrict their functionality.

2. Use Layer 7 Protocol Filtering to Block Proxy Signatures

Layer 7 (L7) filtering can identify traffic patterns typical of proxy connections. Adding patterns to detect HTTP proxy behavior can help block NetShare and similar apps.

This blocks traffic that matches typical proxy connection requests.

3. Limit Concurrent Connections Per Device (Prevent Excessive Sharing)

Limiting the number of concurrent connections from each IP address makes hotspot sharing less effective.

This reduces the number of concurrent connections each device can make, hindering the usability of proxy-based hotspots.

4. Script to Detect and Block Devices with Multiple MACs

Apps like NetShare create new virtual MAC addresses when devices connect through the hotspot. This script detects IPs with multiple MAC addresses and adds them to a block list.

# Set allowed MACs per IP

:local allowedMAC 1

:local netshareList "NetShare_Block_List"

# Loop through DHCP leases

:foreach lease in=[/ip dhcp-server lease find where status="bound"] do={

:local ip [/ip dhcp-server lease get $lease address]

:local macList [/ip arp find where address=$ip]

:local macCount [:len $macList]

# If multiple MACs are found, add IP to block list

:if ($macCount > $allowedMAC) do={

:if ([:len [/ip firewall address-list find list=$netshareList address=$ip]] = 0) do={

/ip firewall address-list add list=$netshareList address=$ip comment="Detected multiple MACs"

:log warning ("Added IP " . $ip . " to NetShare block list for multiple MACs.")

}

} else={

# Remove IP if it no longer has multiple MACs

:if ([:len [/ip firewall address-list find list=$netshareList address=$ip]] > 0) do={

/ip firewall address-list remove [find list=$netshareList address=$ip]

:log info ("Removed IP " . $ip . " from NetShare block list.")

}

}

}

# Drop traffic for IPs in NetShare block list

/ip firewall filter

:if ([:len [/ip firewall filter find comment="Block NetShare IPs"]] = 0) do={

add chain=forward src-address-list=$netshareList action=drop comment="Block NetShare IPs"

}

Explanation of the Script

Scheduling the Script

Using these methods, you can significantly reduce the effectiveness of NetShare and similar hotspot-sharing applications on your MikroTik network.

When any packet moves from one router to another router, the TTL value gets reduced by one and when TTL value becomes one, the packet cannot move to the next router and dropped by the last router. So, if we can change TTL value from our core router and can set the TTL one when it will reach to the client’s device like Smart Phone or wireless devices, the packet cannot reshare to any device using Net Sharing Apps.

MikroTik Router provides an easy to change TTL value for incoming packets. So, we can block net sharing changing TTL value in our core router. The following steps will show how to block net sharing using MikroTik Router.

MikroTik Router configuration for blocking NetShare has been completed. Now your clients will not be able to share their net connection to others using net sharing

apps or Mobile Hotspot.

If you face any difficulty to follow the above steps, watch the following video about how to block internet sharing by

Netshare or Bluetooth changing MikroTik TTL.

Important Please change this setting to your configuration:/ip firewall mangleadd action=change-ttl chain=forward comment="Block Client NAT/Router / Bichitrogan" disabled=no in-interface=LAN new-ttl=set:1 passthrough=noadd action=change-ttl chain=prerouting in-interface=WAN new-ttl=increment:1add action=change-ttl chain=prerouting out-interface=lan new-ttl=increment:1

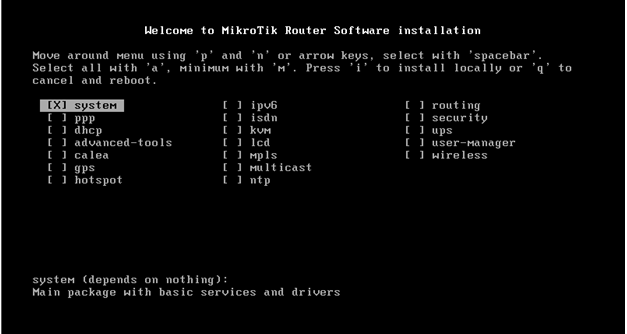

এই টিউটোরিয়ালে আজ আমরা দেখবো কিভাবে একটি কম্পিউটারে MikroTik Router OS ইন্সটল করা হয়। কম্পিউটারে MikroTik Router OS ইন্সটল করতে বেশি পরিমাণ হার্ডডিস্ক স্পেস ও র্যাম এর দরকার হয় না। অধিকন্তু হার্ডডিস্ক অথবা SSD স্পেস যত কম হবে MikroTik Router এর পারফরম্যান্সও তত ভাল হবে। প্রথমেই আমরা একটি কম্পিউটারের সিডি রমে MikroTik Router OS এর বুটেবল সিডি প্রবেশ করাবো। MikroTik Router OS এর লেটেস্ট ISO (Mikrotik-7.15.3.iso) ফাইল আপনারা চাইলে উপরের menu তে directory click করে ডাউনলোড করে নিতে পারেন অথবা একটি সিডিতে রাইট করে নিতে পারেন অথবা Image (Install-image-7.15.3.img) টি দিয়ে pendrive burn করে নিতে পারেন এবং তার জন্য আপনাদের জন্য Fufus (Rufus-4.1.exe) রাখা হয়েছে। সিডি রমে সিডিটি প্রবেশ করিয়ে যেভাবে অন্যান্য অপারেটিং সিস্টেম ইনসটল করা হয় সেই পদ্ধতিতেই আমরা কাজ শুরু করবো। ইন্সটলেশন প্রসেসের শুরুতেই মনিটরে নিচের স্ক্রীণটি আসবে।

স্ক্রীণ এ লক্ষ্য করলে দেখবেন কিছু ইন্সট্রাকশন ও প্যাকেজসমূহের তালিকা দেওয়া আছে। যেমনঃ কার্সর মুভ করানোর জন্য p ও n প্রেস করতে হবে, কোন প্যাকেজ সিলেক্ট করার জন্য Spacebar প্রেস করতে হবে, সবগুলো প্যাকেজ একসাথে সিলেক্ট করার জন্য a প্রেস করতে হবে, ইন্সটলেশন প্রসেস শুরু করার জন্য i প্রেস করতে হবে, রাউটার রিবুট করার জন্য q প্রেস করতে হবে।

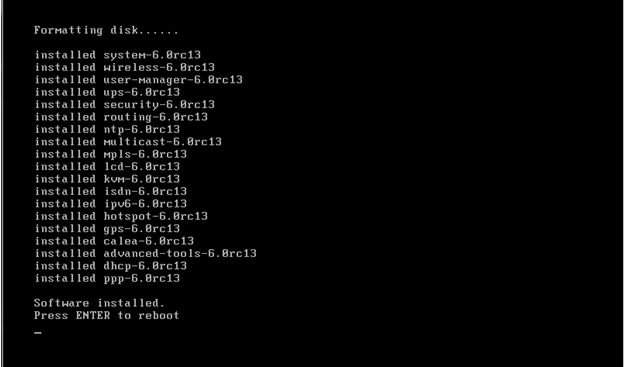

প্রথমেই আমরা a প্রেস করে সবগুলো প্যাকেজ একইসাথে সিলেক্ট করবো এবং i প্রেস করবো। তাহলে নিচের মতো করে ম্যাসেজটি দিবে।

Do you want to keep old configuration? [y/n]: n

আমরা n প্রেস করবো। অতঃপর নিচের ম্যাসেজটি দিবে।

Warning: all data on the disk will be erased!

Continue? [y/n]: y

আমরা y প্রেস করবো। এতে করে ইন্সটলেশন প্রসেস শুরু হবে। MikroTik Router OS ইন্সটল হতে মাত্র কয়েক সেকেন্ড সময় লাগে। ইন্সটলেশন শেষ হলে মেশিনটি রিবুট দিতে হবে।

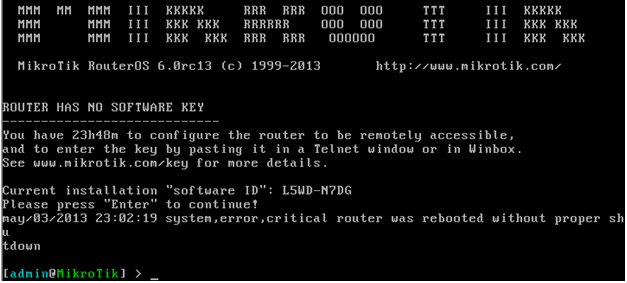

কী-বোর্ডের যেকোন বাটন প্রেস করলেই মেশিনটি রিবুট হবে। মেশিন রিবুট হওয়ার পর নিচের লগইন স্ক্রীণটি আসবে।

এখন Username ও Password দিয়ে রাউটারে লগইন করতে হবে। MikroTik Router এর ডিফল্ট Username হলো admin এবং Password ব্লাঙ্ক (অর্থাৎ কোন পাসওয়ার্ড নাই)। Username ও Password দিয়ে লগইন করার পর নিচের ম্যাসেজটি আসবে।

Please press “Enter” to continue!

Enter প্রেস করলে নিচের স্ক্রীণটি আসবে।

এটা হলো MikroTik Router এর Command Line Interface (CLI) মুড বা Terminal । এখানে কমান্ড লিখে লিখে কাজ করতে হয়। তবে MikroTik Router এ গ্রাফিক্যাল মুডে কাজ করার ব্যবস্থাও আছে। একটু পরেই আমরা তা দেখবো। গ্রাফিক্যাল মুডে কাজ করার জন্য আমাদের অন্য আরেকটি কম্পিউটারের প্রয়োজন। ঐ কম্পিউটার থেকে আমরা Web Browser বা Winbox এর মাধ্যমে MikroTik Router এ রিমোটলি এ্যাকসেস করবো। তবে তার জন্য আমাদের CLI মুডে রাউটারের Network Interface এ আই.পি বসাতে হবে।

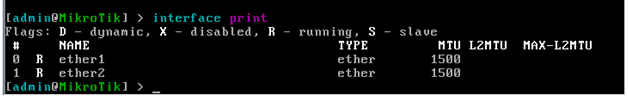

এজন্য প্রথমেই আমরা

> interface print

কমান্ডের মাধ্যমে রাউটারে কয়টি interface আছে তা দেখে নেব।

এখানে আমার কম্পিটারে যেহেতু দুইটি NIC কার্ড আছে তাই দুইটি interface দেখাচ্ছে। এবং এখানে interface দুইটির পাশে R চিহ্ন দেখাচ্ছে অর্থাৎ interface দুইটি Running অবস্থায় আছে। একটি বিষয় মনে রাখবেন, MikroTik Router দিয়ে কাজ করার জন্য আমাদের কম্পিউটারে নূন্যতম দুইটি interface অব্যশ্যই থাকতে হবে।

এখন আমরা নিচের কমান্ডের মাধ্যমে রাউটারের ether1 নামক Interface এ আই.পি ও সাবনেট মাস্ক সেট করবো।

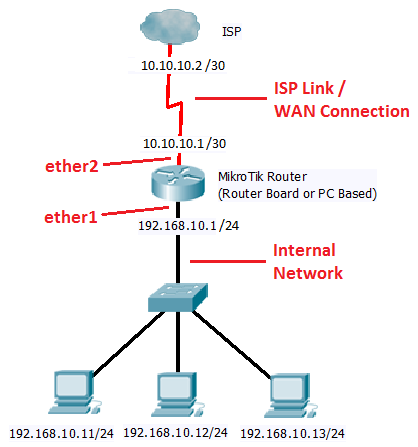

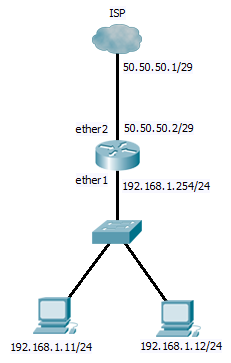

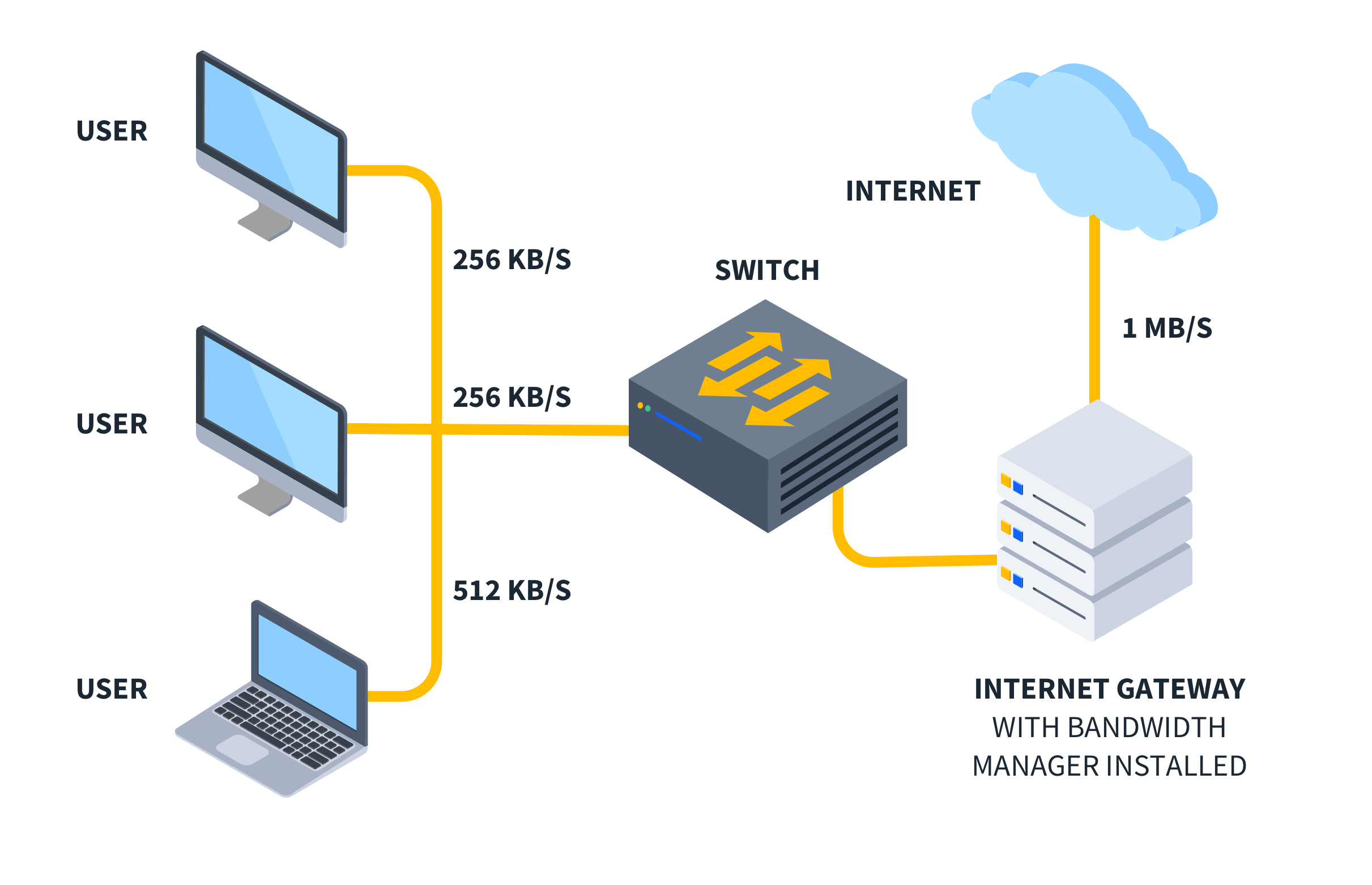

আপনাদের বুঝার সুবিধার্থে আমি সিম্পল একটি টপোলজি দেখাচ্ছি, যে টপোলজির উপর ভিত্তি করে আমরা পরবর্তী টিউটোরিয়ালগুলোর কাজ করবো।

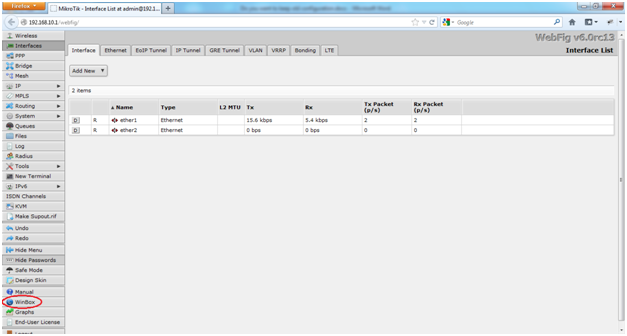

ether1 নামক Interface এ আই.পি সেট করা হলে আমরা বাকি সকল কাজ গ্রাফিক্যাল মুডে করবো। এর জন্য একই নেটওয়ার্কের অন্য আরেকটি কম্পিউটারের Web Browser এ আমরা MikroTik রাউটারের আ.পি 192.168.10.1 বসিয়ে “Enter” প্রেস করবো। এতে করে Web Browser এ নিচের পেজটি আসবে। একে Webfig বলে। Webfig হলো এক ধরণের Utility যার মাধ্যমে MikroTik রাউটারকে Web Browser এর মাধ্যমে এ্যাকসেস এবং সকল কাজ করা যায়। কিন্তু তারপরও এই Webfig খুব বেশি ব্যবহৃত হয় না। কারণ, MikroTik রাউটারে কাজ করার জন্য Winbox নামে একটি ছোট্ট সফটওয়্যার আছে, যার মাধ্যমে আরো ভালোভাবে কাজ করা যায়। এই Winbox সফটওয়্যারটি ডাউনলোড করতে আমরা Webfig এর লাল বৃত্ত চিহ্নিত অংশে ক্লিক করবো। এর জন্য কোনো ইন্টারনেট কানেকশনের দরকার নেই। কারণ যে কম্পিউটারে আমরা MikroTik রাউটার ইন্সটল করেছি, সফটওয়্যারটি সে কম্পিউটার অর্থাৎ রাউটার থেকেই ডাউনলোড হবে।

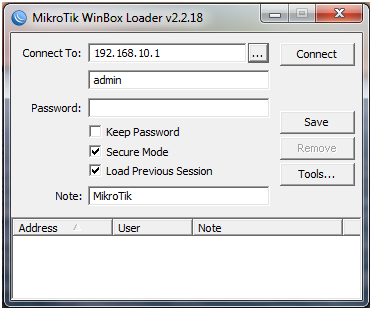

এতে আমাদের কম্পিউটারে ডাউনলোড এর একটি উইন্ডো আসবে। সেখান থেকে আমরা সফটওয়্যারটি আমাদের কম্পিউটারের ডেস্কটপ বা অন্য কোথাও ডাউনলোড করে নেব। ডাউনলোড করা শেষ হলে আমরা Winbox সফটওয়্যারটি রান করবো। সফটওয়্যারটি রান হলে নিচের উইন্ডোটি প্রদর্শিত হবে।

ইহা Winbox এর লগইন স্ক্রীণ। এখানে আমরা MikroTik রাউটারের আই.পি, ডিফল্ট ইউজারনেম ও পাসওয়ার্ড দিয়ে Connect বাটনে ক্লিক করবো। এতে করে নিচের স্ক্রীণটি প্রদর্শিত হবে।

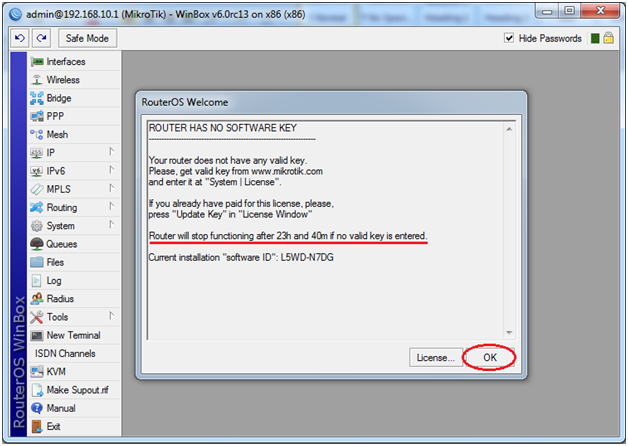

লক্ষ্য করুন, আমরা যেহেতু MikroTik এর Free Version ব্যবহার করছি তাই এখানে দেখাচ্ছে যে, আমাদের রাউটারটি সর্বোচ্চ ২৪ ঘন্টা কাজ করবে। অর্থাৎ ২৪ ঘন্টা কাজ করার পর রাউটারটিতে আর কাজ করা যাবে না। সেক্ষেত্রে নতুন করে আবার ইন্সটল করে নিতে হবে। যারা MikroTik এর Licensed Version ব্যবহার করেন তাদের ক্ষেত্রে এ সমস্যাটি হয় না। যা হোক, OK বাটনে ক্লিক করে আমরা স্ক্রীণটি ক্লোজ করে দিবো।

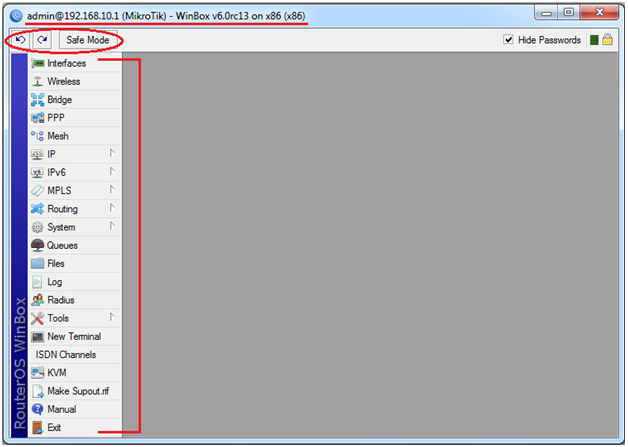

এখন স্ক্রীণটিতে লক্ষ্য করুনঃ

স্ক্রীণের উপরের দিকে টাইটেল বার এ যে লেখাটি আছে তা দ্বারা বুঝাচ্ছে,

admin – আমরা admin একাউন্ট দিয়ে লগইন করেছি।

192.168.10.1 – আমরা 192.168.10.1 এই আই.পি-তে লগইন করেছি।

MikroTik – আমরা MikroTik রাউটারে লগইন করেছি।

Winbox – আমরা Winbox দিয়ে লগইন করেছি।

v6.0 – আমাদের Router OS এর ভার্সণ 6.0 ।

rc13 – এটি একটি unstable ভার্সণ।

x86 – এটি একটি PC Based Router OS ।

টাইটেল বার এর নিচে Undo এবং Redo বাটন আছে। এছাড়া বাম দিকের প্যানেলে অনেকগুলো অপশন আছে যেগুলো সম্পর্কে আমরা পরবর্তী টিউটোরিয়ালগুলোতে বিস্তারিত জানবো। আশাকরি এই টিউটোরিয়ালটি ভালভাবে দেখলে আপনাদের MikroTik রাউটার সফলভাবে ইন্সটল করতে খুব বেশি সমস্যা হবে না। ধন্যবাদ সবাইকে।

মাইক্রোটিক রাউটার কনফিগারেশন টিউটোরিয়ালে আপনাদের জানাই স্বাগতম। আজকের টিউটোরিয়ালে আমরা দেখবো একটি মাইক্রেটিক রাউটারে প্রাথমিক কি কি কাজ করে ল্যান এর কম্পিউটারসমূহে ইন্টারনেট পাওয়া যায়। আর এজন্য আমরা কিছু প্রাথমিক কাজ করবো যেমনঃ কিভাবে কোন ইন্টারফেসে আই.পি বসাতে হয়, কিভাবে গেটওয়ে ও ডি.এন.এস সেট করতে হয় এবং কিভাবে NAT কনফিগার করতে হয়।

নিচের চিত্রটি ভালোভাবে লক্ষ্য করুন। কারণ এই টপোলজি অনুসারেই আমরা আমাদের কনফিগারেশনগুলো সম্পন্ন করবো।

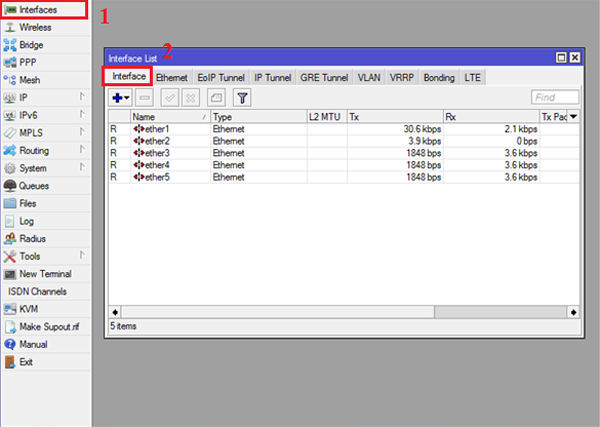

প্রথমেই আমরা রাউটারের ইন্টারফেস লিষ্ট অর্থাৎ রাউটারে কয়টি ইন্টারফেস বা পোর্ট আছে তা দেখে নিব। এজন্য

(1) Interfaces থেকে

(2) Interface ট্যাব এ ক্লিক করতে হবে।

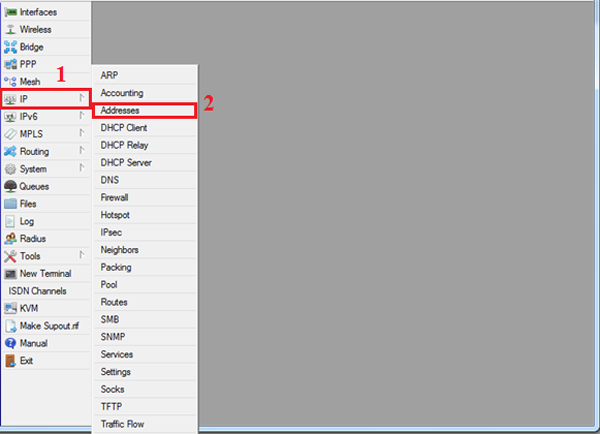

(1) IP

(2) Addresses

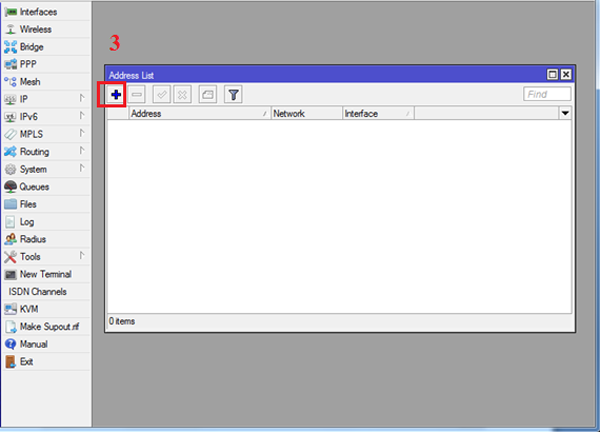

(3) +

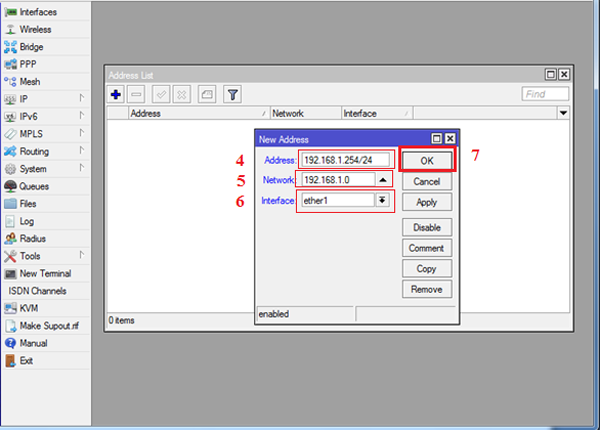

(4) Address : 192.168.1.254/24

(5) Network : 192.168.1.0

(6) Interface : ether1

(7) OK

আমরা ether1 ইন্টারফেসে আই.পি সেট করলাম। অনুরূপভাবে ether2 ইন্টারফেসে আই.পি সেট করবো।

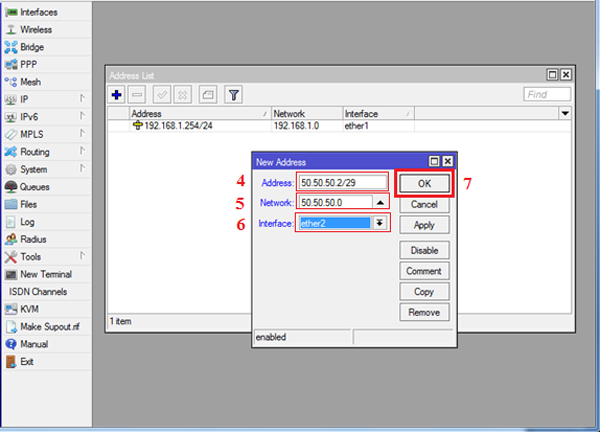

এজন্য (1) (2) (3) ধাপগুলোর পর থেকে

(4) Address : 50.50.50.2/29

(5) Network : 50.50.50.0

(6) Interface : ether2

(7) OK

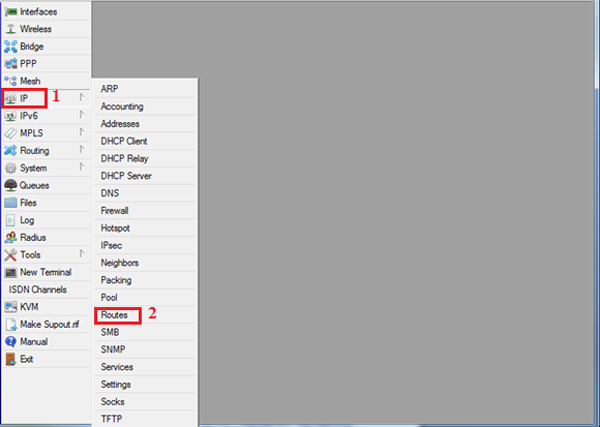

(1) IP

(2) Routes

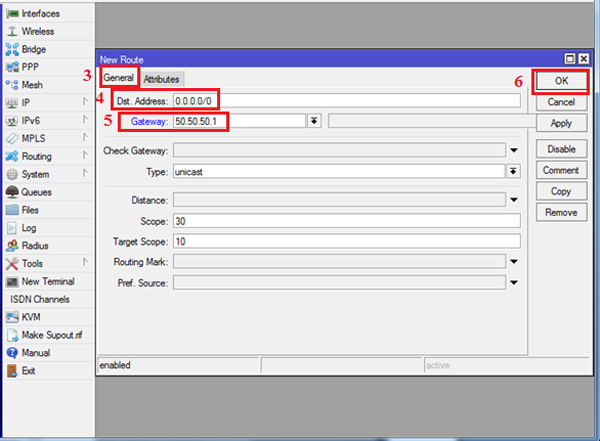

(3) General

(4) Dst. Address : 0.0.0.0/0

(5) Gateway : 50.50.50.1

(6) OK

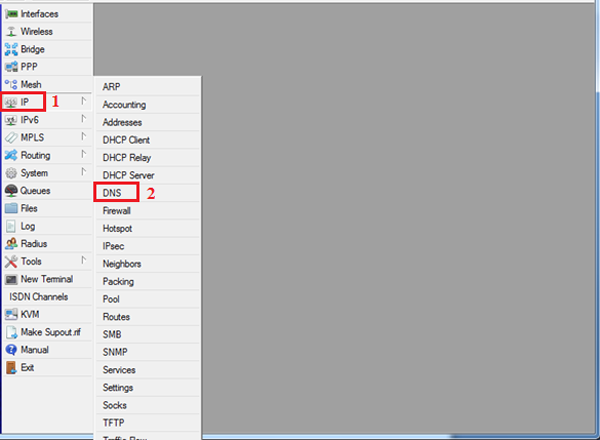

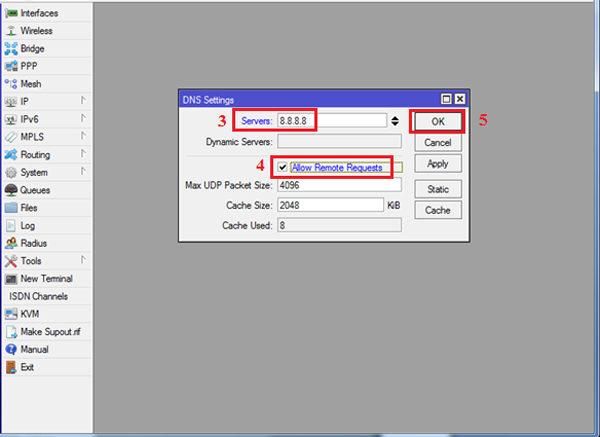

(1) IP

(2) DNS

(3) Servers: 8.8.8.8

(4) Check Allow Remote Requests

(5) OK

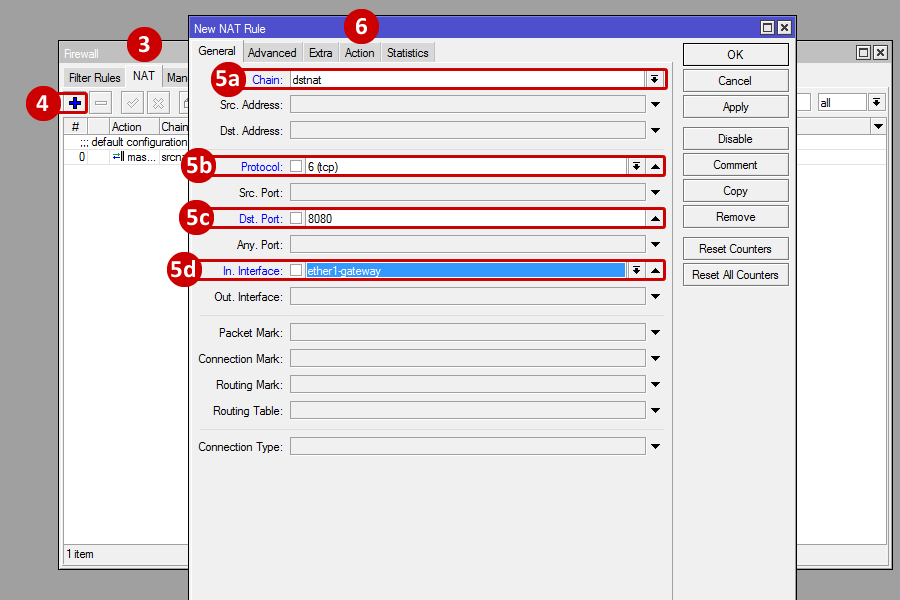

এবার আসা যাক NAT প্রসঙ্গে। NAT কি এবং কেন করা হয় সে সম্পর্কে আমরা অন্য একটি টিউটোরিয়ালে জেনেছি। কাজের ধরণের উপর ভিত্তি করে দুই ধরণের NAT আছে।

(১) TO ADDRESS NAT - এই ধরণের NAT এ একটি পাবলিক আই.পি নির্দিষ্ট করে দেওয়া হয়। আই.পি টি যে ইন্টারফেসেই বসানো থাকুক না কেন সেই নির্দিষ্ট আই.পি দিয়ে ইন্টারনেট কানেক্টিভিটি পাওয়া যায়।

(২) MASQUERADE NAT – এই ধরণের NAT এ কোন পাবলিক আই.পি নির্দিষ্ট না করে একটি ইন্টারফেস নির্দিষ্ট করা দেওয়া হয়। এতে নির্দিষ্ট করে দেওয়া ইন্টারফেসটিতে যে পাবলিক আই.পি থাকুক না কেন সেই ইন্টারফেস দিয়ে ইন্টারনেট কানেক্টিভিটি পাওয়া যায়।

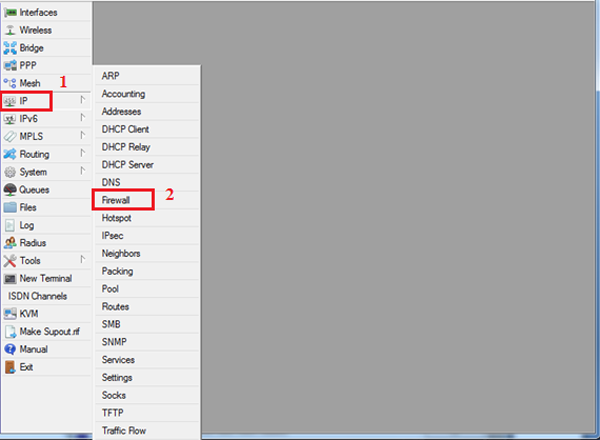

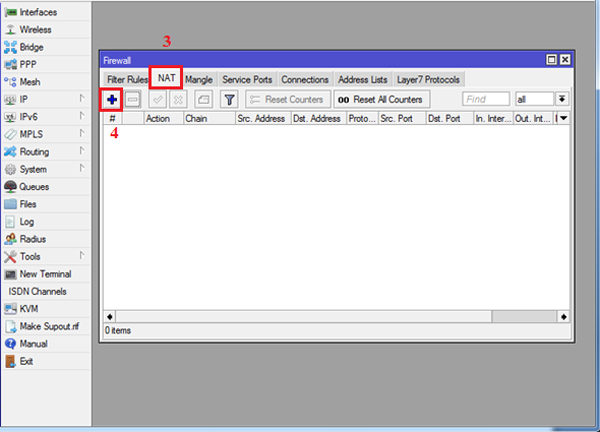

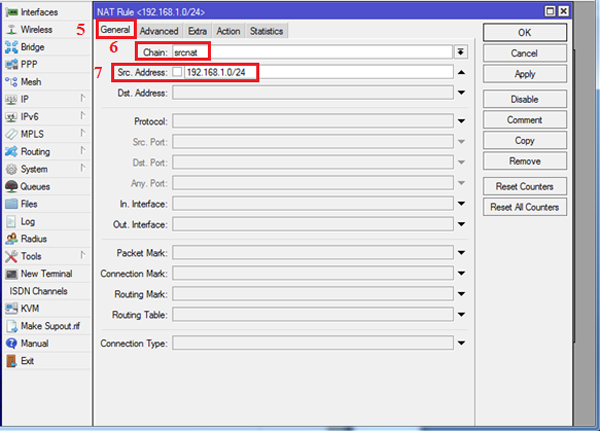

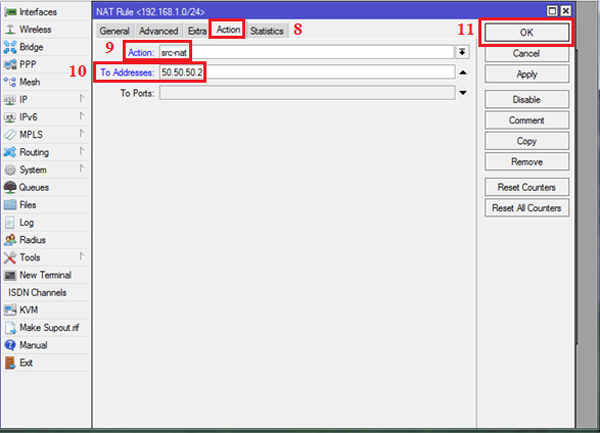

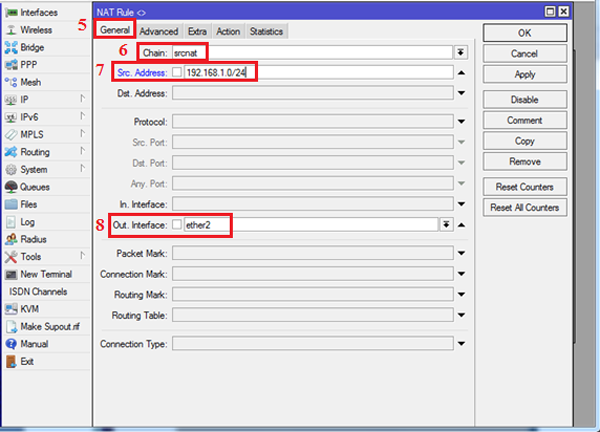

(1) IP

(2) Firewall

(3) NAT

(4) +

(5) General

(6) Chain : srcnat

(7) Src. Address : 192.168.1.0/24

(8) Action

(9) Action : src-nat

(10) To Addresses : 50.50.50.2

(11) OK

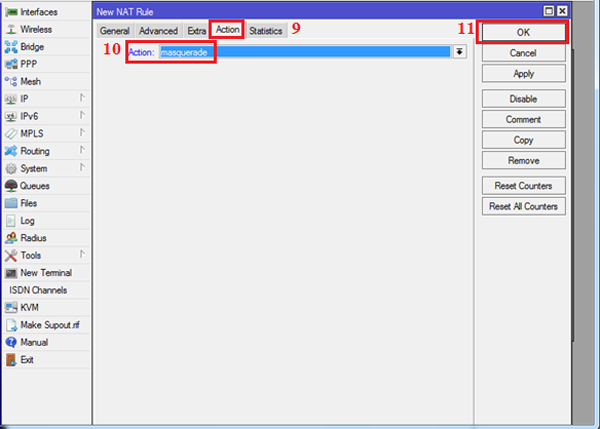

উপরের (1) (2) (3) (4) (5) (6) (7) নং ধাপগুলোর পর থেকে

(8) Out Interface : ether2

(9) Action

(10) Action : masquerade

(11) OK

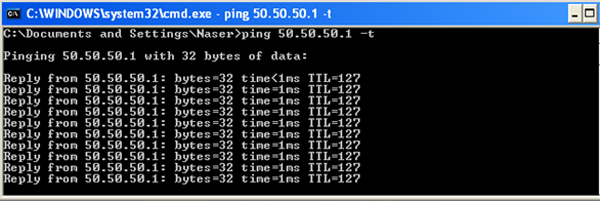

আপনারা বিগিনার্স লেভেলে যেকোন এক ধরণের NAT কনফিগার করবেন। অতঃপর ল্যান এর যেকোন একটি কম্পিউটার থেকে চেক করে দেখবেন ইন্টারনেট কানেক্টিভিটি পাওয়া যায় কি না।

আশাকরি এই টিউটোরিয়ালটি দেখে আপনারা NAT সহ মাইক্রোটিক রাউটারের প্রাথমিক কাজগুলো করতে সক্ষম হবেন। ধন্যবাদ সবাইকে।

কিভাবে Mikrotik এর সাথে USB মডেম ইন্টারনেট সংযোগ শেয়ার করবেন - Mikrotik এর বেশ কয়েকটি নতুন ধরনের ইতিমধ্যেই USB পোর্ট সমর্থন করেছে যা বিভিন্ন জিনিসের জন্য ব্যবহার করা যেতে পারে। পিসিতে ইউএসবি পোর্টের মতো ডিভাইস ব্যবহার করা যেতে পারে

অতিরিক্ত স্টোরেজ মিডিয়া যেমন USB ফ্ল্যাশ। এছাড়াও, এটি মডেম 3G/EVDO সংযোগ করার জন্য একটি ইন্টারফেস হিসাবে কাজ করতে পারে। এটি Mikrotik ডিভাইসগুলিকে ইনস্টলেশনের ক্ষেত্রে আরও নমনীয় করে তোলে, বিশেষ করে এমন একটি স্থানে যেখানে সাশ্রয়ী মূল্যের ইন্টারনেট সংযোগ নেই যা সাধারণত একটি তারযুক্ত বা বেতার ব্যবহার করে।

RB411U, RB411UAHR, RB433UAH, RB751U-2HnD, RB751G-2HnD, RB750UP ইত্যাদির মতো একটি USB ইন্টারফেস সমর্থনকারী বিচ্ছিন্ন "U" কোডযুক্ত রাউটারবোর্ড ডিভাইস। (দ্রষ্টব্য: একটি USB ডিভাইস চালু করার জন্য RB411UAHR USB পাওয়ার ইনজেক্টর প্রয়োজন)।

টপোলজি

এই নিবন্ধটি মডেম ফাংশনের জন্য ইউএসবি পোর্ট ব্যবহার করার জন্য ধাপে ধাপে টিউটোরিয়াল দেয়, নেটওয়ার্কের ছবি হিসাবে, এই টিউটোরিয়ালটি রাউটারবোর্ড ইনডোর RB751U-2HnD এবং 3G sierra 881U মডেম ব্যবহার করে, যা চিত্রের মত টপোলজি গঠন করে। নীচে:

কনফিগারেশনে আমাদের কিছু পদক্ষেপ করতে হবে:

IP ঠিকানা

প্রথম ধাপ হল ইন্টারফেসের রাউটারে IP ঠিকানা যোগ করা যা স্থানীয় নেটওয়ার্কের জন্য ব্যবহার করা হবে।

ওয়্যারলেস অ্যাক্সেস পয়েন্ট

পরেরটি হল স্থানীয় নেটওয়ার্কে বেতার সংযোগ বিতরণের জন্য একটি অ্যাক্সেস পয়েন্ট হিসাবে wlan1 ইন্টারফেস সক্রিয় করা।

DNS

DNS সেটিংসের জন্য, আমাদের "অ্যালো রিমোট রিকোয়েস্ট" প্যারামিটার সক্রিয় করতে হবে যাতে আমাদের ক্লায়েন্ট আমাদের রাউটারে DNS-এর অনুরোধ করতে পারে।

ইউএসবি ডিভাইস

যদি আইপি ইন্টারফেস (ইথারনেট এবং ওয়্যারলেস) এবং ডিএনএস কনফিগার করা থাকে, তাহলে আমরা রাউটারের USB পোর্টে আমাদের 3G মডেম যুক্ত করি। আমাদের যে জিনিসটি পরীক্ষা করতে হবে তা হল "/ সিস্টেম রিসোর্স ইউএসবি"।

ইতিমধ্যে Mikrotik দ্বারা সমর্থিত ডিভাইসগুলির জন্য, সাধারণত একটি নতুন USB ডিভাইস স্বয়ংক্রিয়ভাবে প্রদর্শিত হবে। Mikrotik একটি নতুন ইন্টারফেস "ppp-out1" তৈরি করবে।

PPP ডায়াল-আউট

আমাদের প্রদানকারীদের থেকে ব্যবহারকারীর নাম, পাসওয়ার্ড এবং APN প্রবেশ করতে, আমরা সেগুলিকে মিক্রোটিক দ্বারা তৈরি করা ppp-out1 ইন্টারফেসে প্রবেশ করি।

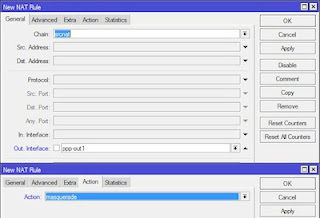

NAT Masquerade

শেষ ধাপে, আমাদের ppp-out1 ইন্টারফেসের জন্য srcnat masquerade যোগ করতে হবে যাতে ক্লায়েন্ট ইন্টারনেট অ্যাক্সেস করতে পারে। দ্রষ্টব্য: নিশ্চিত করুন যে আপনার মডেম ইতিমধ্যে OS Mikrotik দ্বারা স্বীকৃত।

যদি আপনার মডেম কাজ না করে, তাহলে আপনার রাউটারে সমস্যা সমাধান করতে কষ্ট হবে। তাই এটি আরও সমর্থিত পরিবেশে (যেমন: উইন্ডোজ ল্যাপটপ) সফলভাবে সংযোগ করে তা দুবার চেক করুন।

আমার বাবা একটি Huawei E1762 USB 3G মডেম ব্যবহার করছেন ৷ যার ইন্টারনেটে নূন্যতম ডকুমেন্টেশন আছে।

আপনার রাউটারের উপর নির্ভর করে আপনার একটি USB অ্যাডাপ্টার তারের প্রয়োজন হতে পারে। আমার বাবার এইচএপিতে একটি পূর্ণ আকারের ইউএসবি পোর্ট রয়েছে, তাই তিনি কেবল এটি প্লাগ ইন করেছেন।

আপনি যে মডেমটি সংযুক্ত করেছেন তার জন্য সিস্টেম -> সংস্থান -> USB চেক ইন করুন ৷ সেখানে কিছু না থাকলে, এটি সমর্থিত নাও হতে পারে এবং আপনাকে একটি বিকল্প খুঁজে বের করতে হবে।

আমার বাবার মডেম একটি 3G ডিভাইস, তাই তিনি ইন্টারফেসে একটি নতুন পিপিপি ক্লায়েন্ট তৈরি করেছেন - > নতুন -> পিপিপি ক্লায়েন্ট । আপনাকে একটি APN, ব্যবহারকারীর নাম বা পাসওয়ার্ড সেট করতে হতে পারে (এই তথ্যের জন্য আপনার পরিষেবা প্রদানকারীর সাথে যোগাযোগ করুন); বাবা একটি Optus পরিষেবা ব্যবহার করছেন তাই তার APN হল yesinternet। স্ট্যাটাসটি প্যাকেটের জন্য অপেক্ষায় পরিবর্তিত হওয়া উচিত... , তারপর লিঙ্কটি প্রতিষ্ঠিত এবং অবশেষে সংযুক্ত ।

আপনার যদি একটি নতুন এবং দ্রুততর LTE/4G মডেম থাকে, তাহলে একটি LTE ইন্টারফেস স্বয়ংক্রিয়ভাবে তৈরি হওয়া উচিত৷ যাইহোক, আপনাকে এখনও একটি APN, ব্যবহারকারীর নাম বা পাসওয়ার্ড সেট করতে হতে পারে।

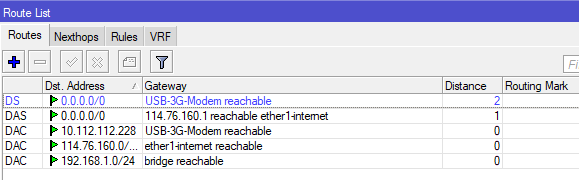

আপনার ডিফল্ট রুটের দূরত্বও সেট করা উচিত 2। এটি রাউটারকে আপনার প্রাথমিক লিঙ্কটিকে 3G/LTE একের থেকে পছন্দ করতে বাধ্য করবে৷

এই মুহুর্তে আমাদের একটি কার্যকরী সেলুলার ইন্টারফেস থাকা উচিত। আপনি আপনার প্রধান ইন্টারনেট ইন্টারফেস (যেমন: কেবল / ADSL / ইথারনেট / যাই হোক না কেন) অস্থায়ীভাবে অক্ষম করে এটি পরীক্ষা করতে পারেন ( আপনি ভুলবশত এটি মুছে ফেলার আগে নিরাপদ মোড চালু করতে মনে রাখবেন !!) আপনার ইন্টারনেট এখনও কাজ করবে এবং আপনি PPP/LTE ইন্টারফেসে কার্যকলাপ দেখতে পাবেন।

আপনি রাউটার থেকে সংযোগ পরীক্ষা করতে টুল -> পিং8.8.8.8 ব্যবহার করতে পারেন (যেমন: থেকে )।

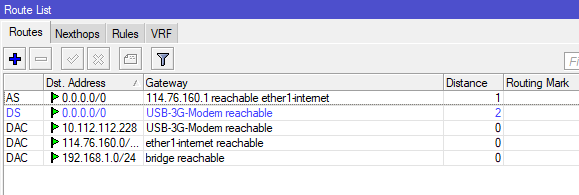

আইপি -> রুট

আপনি দুটি ডিফল্ট রুট দেখতে হবে . আপনার রাউটার প্রাথমিক সংযোগ (যেমন: তারের, ADSL, ইত্যাদি) সেলুলার থেকে পছন্দ করবে কারণ এটির দূরত্ব কম।

কেবল এবং 3G এর মাধ্যমে ইন্টারনেট রাউটিং

কেবল এবং 3G এর মাধ্যমে ইন্টারনেট রাউটিং

যাইহোক, প্রাথমিক এবং সেলুলার উভয় ইন্টারফেস সর্বদা "উপর" থাকবে, যতদূর রাউটিং সম্পর্কিত (কারণ ইথারনেট কেবলটি প্লাগ ইন করা আছে)। অর্থাৎ, এমনকি যখন আপনার প্রাথমিক ইন্টারফেস পরিষেবা বন্ধ হয়ে যায়, রাউটার আপনার কেবল/ADSL/ফাইবার লিঙ্কের মাধ্যমে ট্রাফিক পাঠানোর চেষ্টা চালিয়ে যাবে (এমনকি যখন প্যাকেটগুলি কোথাও যেতে পারে না)।

সেলুলার ব্যাকআপ ইন্টারফেসে স্যুইচ করতে, আপনার প্রাথমিক ইন্টারফেস অক্ষম করা উচিত। (এবং এটি আবার কাজ করার সময় এটি পুনরায় সক্রিয় করতে মনে রাখবেন, অবশ্যই)।

এটি একটি সামান্য ম্যানুয়াল প্রক্রিয়া। যাইহোক, যদি আপনার প্রাথমিক ইন্টারফেসটি খুব নির্ভরযোগ্য হয় এবং আপনি যদি কয়েক মিনিটের জন্য কিছু মনে না করেন যখন কেউ লক্ষ্য করেন যে ইন্টারনেট কমে গেছে, আপনার রাউটারে লগ ইন করে এবং নিষ্ক্রিয় ক্লিক করে , তাহলে এটি পুরোপুরি কার্যকরী। (আমার বাবা এই পদ্ধতি পছন্দ করেন, কারণ সেলুলার ডেটা অস্ট্রেলিয়ায় আরও ব্যয়বহুল একটি অর্ডার, এবং তিনি জানতে চান কখন তিনি 3G-তে স্যুইচ করেছেন)।

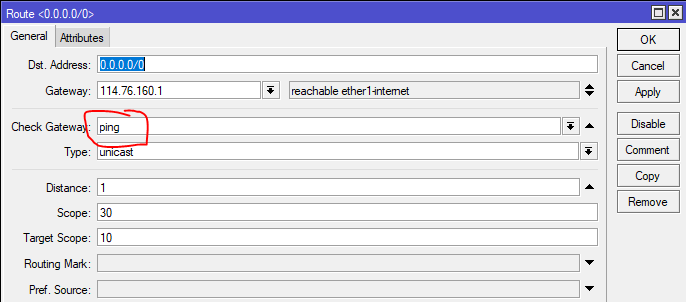

কিন্তু আমরা কয়েকটি সাধারণ রাউটিং নিয়ম ব্যবহার করে প্রাথমিক থেকে ব্যাকআপ ইন্টারফেসে (এবং আবার ফিরে) সুইচটি স্বয়ংক্রিয়ভাবে করতে পারি। সতর্ক থাকুন: এটি একটি নির্দিষ্ট আইপি ঠিকানাকে ডিফল্ট গেটওয়ে হিসাবে ধরে নেয়; এটি DHCP থেকে স্বয়ংক্রিয়ভাবে এটি তুলে নিচ্ছে না।

আমাদের চেক গেটওয়ে বিকল্পটি সেট করতে হবে ping, যাতে রাউটার সনাক্ত করতে পারে কখন একটি লিঙ্ক নিচে চলে গেছে। দুর্ভাগ্যবশত, DHCP থেকে তৈরি ডিফল্ট রুট আমাদের তা করতে দেয় না - সমস্ত ক্ষেত্র শুধুমাত্র পঠিত হয়।

সুতরাং, ডিফল্ট রুট একটি অনুলিপি করুন. চেক গেটওয়েতে সেট করুন ping। এবং তারপর এই রুট নিষ্ক্রিয়.

`চেক গেটওয়ে` সেট সহ ডিফল্ট রুট।

`চেক গেটওয়ে` সেট সহ ডিফল্ট রুট।

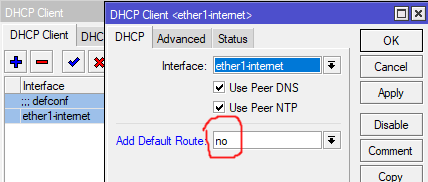

এরপর, আইপি -> ডিএইচসিপি ক্লায়েন্টে যান এবং ডিফল্ট রুট যোগ করুন এতে সেট করুন no। আপনার প্রাথমিক ইন্টারফেসের গতিশীল ডিফল্ট রুট অদৃশ্য হয়ে যাবে।

প্রাথমিক ইন্টারফেস ডিফল্ট গেটওয়ে অক্ষম করুন।

প্রাথমিক ইন্টারফেস ডিফল্ট গেটওয়ে অক্ষম করুন।

রুট টেবিলে ফিরে যান এবং ম্যানুয়াল ডিফল্ট রুট সক্ষম করুন। এখন ইন্টারনেটে 2টি রুট থাকা উচিত: তারের মাধ্যমে প্রাথমিক / ADSL / যাই হোক না কেন, এবং 3G / LTE এর মাধ্যমে মাধ্যমিক৷

স্বয়ংক্রিয় ব্যর্থতার সাথে ইন্টারনেট রাউটিং - শুধুমাত্র পার্থক্য হল একটি 'D' (ডাইনামিকের জন্য) অনুপস্থিত।

স্বয়ংক্রিয় ব্যর্থতার সাথে ইন্টারনেট রাউটিং - শুধুমাত্র পার্থক্য হল একটি 'D' (ডাইনামিকের জন্য) অনুপস্থিত।

আমার বাবা তার তারের মডেম বন্ধ করে একটি ইন্টারনেট ব্যর্থতা অনুকরণ করেছেন (কিন্তু ইথারনেট কেবলটি সরিয়েছেন না)। রাউটারটি ইথারনেট পোর্টটিকে এখনও সংযুক্ত হিসাবে দেখে, কিন্তু এটি আসলে ইন্টারনেটে পৌঁছাতে পারে না। ব্যাকআপ 3G ইন্টারফেসে রাউটারটি লক্ষ্য করতে এবং রাউটিং-এ স্যুইচ করতে প্রায় 30 সেকেন্ড সময় নেয়। তারের আবার প্লাগ ইন করার পরে, প্রাথমিক তারের ইন্টারফেসে ফিরে যেতে আরও 30 সেকেন্ড সময় লেগেছে (বেশিরভাগই তারের মডেম নিজেই বাছাই করে)।

গুরুত্বপূর্ণ: এই সব অনুমান আপনার ইন্টারনেট গেটওয়ে পরিবর্তন হয় না. অর্থাৎ, আমরা আপনার রাউটারে একটি ডিফল্ট গেটওয়েকে হার্ড কোড করেছি। অন্য কথায়, আপনার গেটওয়ে কখনও পরিবর্তন করলে আপনার ইন্টারনেট ভেঙে যাবে এবং আপনি সম্ভবত রুট টেবিল চেক করতে ভুলে যাবেন। আপনার যদি একটি স্ট্যাটিক আইপি ঠিকানা থাকে তবেই এটি করা উচিত এবং তারপরেও খুব সতর্ক থাকুন।

রাউটিং রেফারেন্স

আমরা সাধারণ ফেইলওভার কনফিগারেশন অনুসরণ করেছি , কিন্তু আপনার যদি আরও জটিল প্রয়োজনীয়তা বা 2টির বেশি WAN লিঙ্ক থাকে, তাহলে আপনি আরও উন্নত ফেইলওভার কনফিগারেশন বিবেচনা করতে চাইতে পারেন । এবং আরও ব্যর্থতার তথ্য সহ একটি ফোরাম পোস্ট ।

আপনি এখন একটি 3G বা LTE USB মডেম ব্যবহার করে একটি ব্যাকআপ WAN ইন্টারফেসের সাথে আপনার Mikrotik রাউটার কনফিগার করতে পারেন৷ এবং প্রাথমিক ব্যর্থ হলে ব্যাকআপ লিঙ্কে সুইচ করার জন্য কিছু খুব সহজ রাউটিং নিয়ম। (বা, আপনি শুধু প্রাথমিক ইন্টারফেস নিষ্ক্রিয় করতে পারেন)।

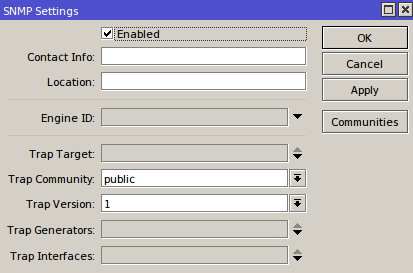

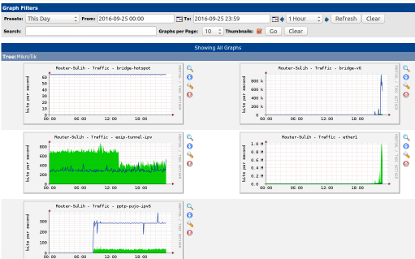

পূর্ববর্তী নিবন্ধে, আমরা একটি PC ডিভাইসে পাওয়া অ্যাপ্লিকেশনগুলি ব্যবহার করে MikroTik থেকে ট্র্যাফিক পর্যবেক্ষণ করার বিষয়ে আলোচনা করেছি। এবার আমরা SNMP ফিচার ব্যবহার করে MikroTik ট্রাফিক মনিটরিং নিয়ে আলোচনা করার চেষ্টা করব। এমআরটিজি, ক্যাক্টি এবং দ্য ডুড সহ SNMP প্রোটোকলের সাথে ব্যবহার করা যেতে পারে এমন বিভিন্ন ধরণের অ্যাপ্লিকেশন রয়েছে।

এবং এই নিবন্ধে আমরা MikroTik থেকে ট্রাফিক নিরীক্ষণ করতে Cacti অ্যাপ্লিকেশন ব্যবহার করার চেষ্টা করব। আমাদের প্রথম পদক্ষেপ হবে MikroTik-এ SNMP সক্রিয় করা। এটি সক্রিয় করতে বেশ সহজ, আইপি মেনু নির্বাচন করুন --> SNMP --> ' সক্রিয় ' বিকল্পটি চেক করুন ।

আমরা MikroTik এ SNMP সক্রিয় করার পরে, আমরা Cacti অ্যাপ্লিকেশনটি ইনস্টল করব। এইবার আমরা অ্যাপ্লিকেশন চালানোর জন্য উবুন্টু লিনাক্স ওএস ব্যবহার করি। যাইহোক, প্রথমে নিশ্চিত করুন যে আপনার পিসিতে একটি ওয়েব সার্ভার ( যেমন Apache, Lighttpd ) এবং MySQL ডেটাবেস ইনস্টল করা আছে।

উপরের টপোলজি উদাহরণে, আমরা রাউটারের উপরে সংযুক্ত ডিভাইসগুলিতে ক্যাকটি চালাই। আপনি একটি LAN নেটওয়ার্কে বা একটি রাউটারের অধীনে ক্যাকটি ইনস্টল করতে পারেন। cacti ডিভাইসের অবস্থান প্রয়োজন হিসাবে ইনস্টল করা যেতে পারে, রাউটার এবং cacti ভাল সংযুক্ত করা হয় তা নিশ্চিত করুন।

যদি ওয়েব সার্ভার এবং MySQL পরিষেবাগুলি ইনস্টল করা থাকে, আমরা Cacti এবং SNMP ডেমন ইনস্টল করব। ইনস্টলেশন বেশ সহজ, আমরা শুধু লিনাক্স টার্মিনালে নিম্নলিখিত কমান্ডটি টাইপ করি।

$ sudo apt-get install cacti snmpd

এবং বিদ্যমান ইনস্টলেশন পদক্ষেপগুলি অনুসরণ করুন। ইনস্টলেশন প্রক্রিয়া সম্পূর্ণ হওয়ার পরে, আমরা MikroTik রাউটারের সাথে সংহত করার জন্য Cacti কনফিগার করব। এটি কনফিগার করতে, আমরা অন্য পিসি/ল্যাপটপ ডিভাইস ব্যবহার করে দূরবর্তীভাবে ক্যাক্টি করতে পারি। Cacti একটি ওয়েব-ভিত্তিক অ্যাপ্লিকেশন তাই আমরা একটি ওয়েব ব্রাউজার ব্যবহার করে Cacti অ্যাপ্লিকেশন খুলতে পারি।

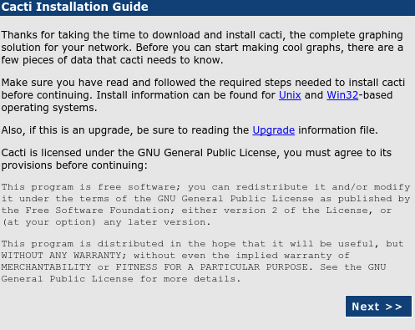

আমরা ওয়েব ব্রাউজারে ঠিকানা বারে http://[ PC Cacti এর ip ]/Cacti বিন্যাস সহ টাইপ করি । উদাহরণস্বরূপ, এখানে Cacti PC এর জন্য IP ঠিকানা হল 192.168.129.185, তাই আমরা http://192.168.129.185/Cacti লিখি। যদি ইনস্টলেশন প্রক্রিয়াটি ভালভাবে যায় তবে ব্রাউজারটি নিম্নরূপ প্রদর্শিত হবে।

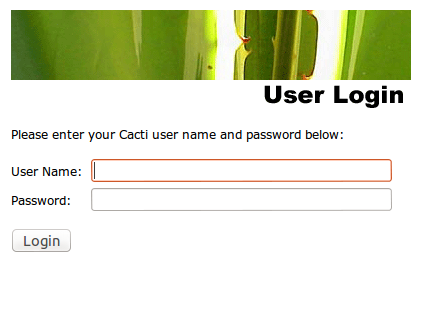

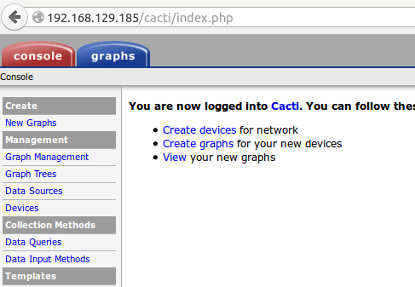

উপরের চিত্রটি ক্যাকটির প্রাথমিক চেহারা। ' পরবর্তী ' বোতামে ক্লিক করুন এবং ক্যাকটি কনফিগারেশনে প্রবেশ করতে পরবর্তী ধাপে ধাপে অনুসরণ করুন। প্রাথমিক স্ক্রীন Cacti এ প্রবেশ করতে, লগ ইন করার জন্য আমাদের অবশ্যই ব্যবহারকারীর নাম এবং পাসওয়ার্ড লিখতে হবে। ডিফল্টরূপে ব্যবহারকারীর নাম এবং পাসওয়ার্ড হল অ্যাডমিন ।

সফলভাবে লগ ইন করার পর, আমরা Cacti কনফিগার করা শুরু করতে পারি।

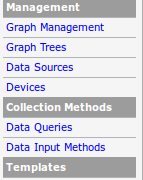

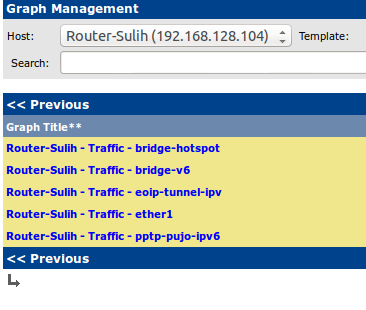

Cacti এর অনেকগুলি পরামিতি রয়েছে যা আমরা সেট করতে পারি, তবে আদর্শ ব্যবহারের জন্য আমরা প্রধান পরামিতিগুলি সেট করতে পারি। আমরা কনসোল ট্যাবে এই প্যারামিটারগুলি দেখতে পারি, যেখানে 3টি প্যারামিটার রয়েছে, যথা, ডিভাইস তৈরি করুন , গ্রাফ তৈরি করুন এবং গ্রাফ দেখুন ।

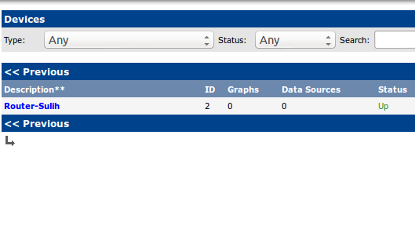

প্রথম ধাপটি আমরা করব ' ডিভাইস তৈরি করুন '। এখানে আমরা ডিভাইসটি যুক্ত করব যা আমরা নিরীক্ষণ করব। যোগ করতে ' অ্যাড ' কমান্ড বোতামে ক্লিক করুন । একটি ডিভাইস যোগ করার মাধ্যমে, এখানে আমরা সেই ডিভাইসের আইপি ঠিকানা উল্লেখ করব যা আমরা পর্যবেক্ষণ করব। এইবার, উদাহরণ হিসাবে, আমরা আইপি ঠিকানা 192.168.128.104 সহ MikroTik রাউটার থেকে ট্র্যাফিক নিরীক্ষণ করব ।

Cacti অ্যাপ্লিকেশন এবং MikroTik রাউটার সংযুক্ত থাকলে, তথ্য ' UP ' ডিভাইসের তালিকায় উপস্থিত হবে।

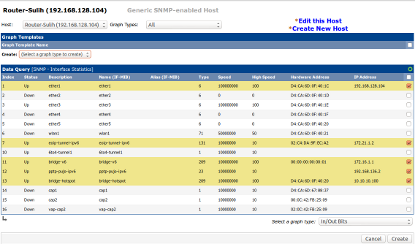

এর পরে, একটি গ্রাফিক তৈরি করতে, ' গ্রাফ তৈরি করুন ' বিকল্পটি নির্বাচন করুন। যদি রাউটারে SNMP প্রোটোকল সক্রিয় করা হয়, Cacti রাউটারের ইন্টারফেস থেকে তথ্য প্রদর্শন করবে।

সেখানে আমরা গ্রাফ ব্যবহার করে ট্র্যাফিকের জন্য আমরা কোন ইন্টারফেস নিরীক্ষণ করব তা চয়ন করতে পারি। আমরা এটি নির্বাচন করার পরে, আমরা ' তৈরি করুন ' কমান্ড বোতাম টিপুন। তা ছাড়া, আমরা নির্ধারণ করতে পারি যে আমরা ' একটি গ্রাফ টাইপ নির্বাচন করুন ' প্যারামিটারে কী তথ্য প্রদর্শন করব।

গ্রাফ দেখুন

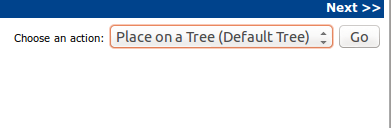

গ্রাফ তথ্য প্রদর্শন করতে সক্ষম হওয়ার জন্য, আমরা Cacti-এ একটু বেশি কনফিগারেশন করব, যেমন ' গ্রাফ ম্যানেজমেন্ট ' মেনুতে।

আমরা ' ডিফল্ট ট্রি' -তে ডিসপ্লেতে যে ইন্টারফেসটি নিরীক্ষণ করব সেটি নির্বাচন করে প্রবেশ করাব ।

এরপর, ' একটি ক্রিয়া চয়ন করুন ' প্যারামিটারে, একটি গাছের উপর স্থান (ডিফল্ট ট্রি) বিকল্পটি নির্বাচন করুন ।

উপরের কনফিগারেশন শেষ করার পর, আমরা গ্রাফিক ডিসপ্লে দেখতে পাবেন। 'গ্রাফ' ট্যাবে বা কনসোল ট্যাবে 'ভিউ' নির্বাচন করুন।

*) নোট

আমরা রাউটারের OID (অবজেক্ট আইডেন্টিফাই) এর উপর ভিত্তি করে MikroTik থেকে কিছু তথ্য প্রদর্শন করতে পারি এবং ক্যাক্টিতে ম্যানুয়ালি প্রশ্ন যোগ করতে পারি। আরও বিস্তারিত কনফিগারেশনের জন্য, আপনি এখানে Cacti অ্যাপ্লিকেশনের অফিসিয়াল ওয়েবসাইটে এটি সরাসরি দেখতে পারেন ।

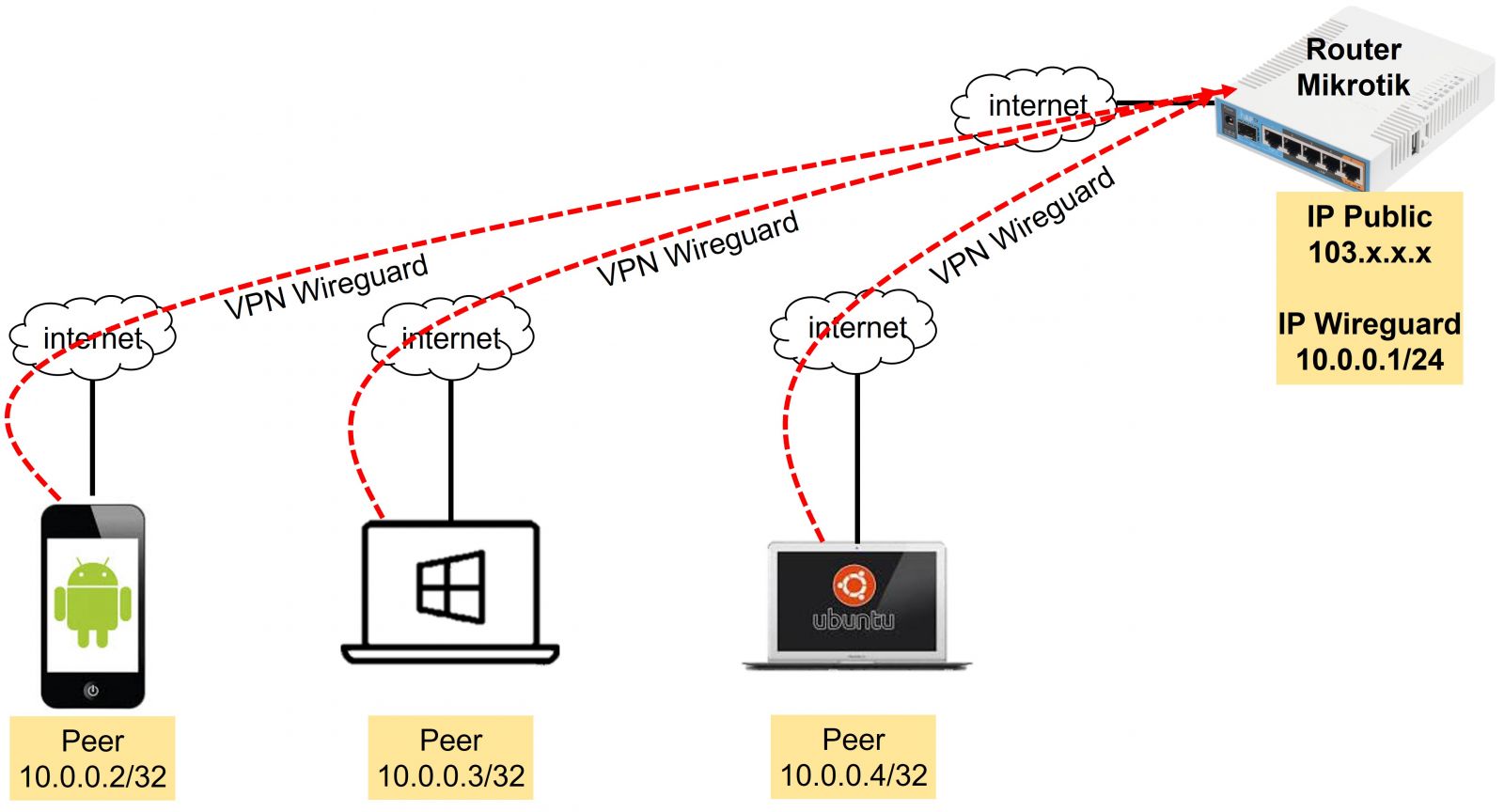

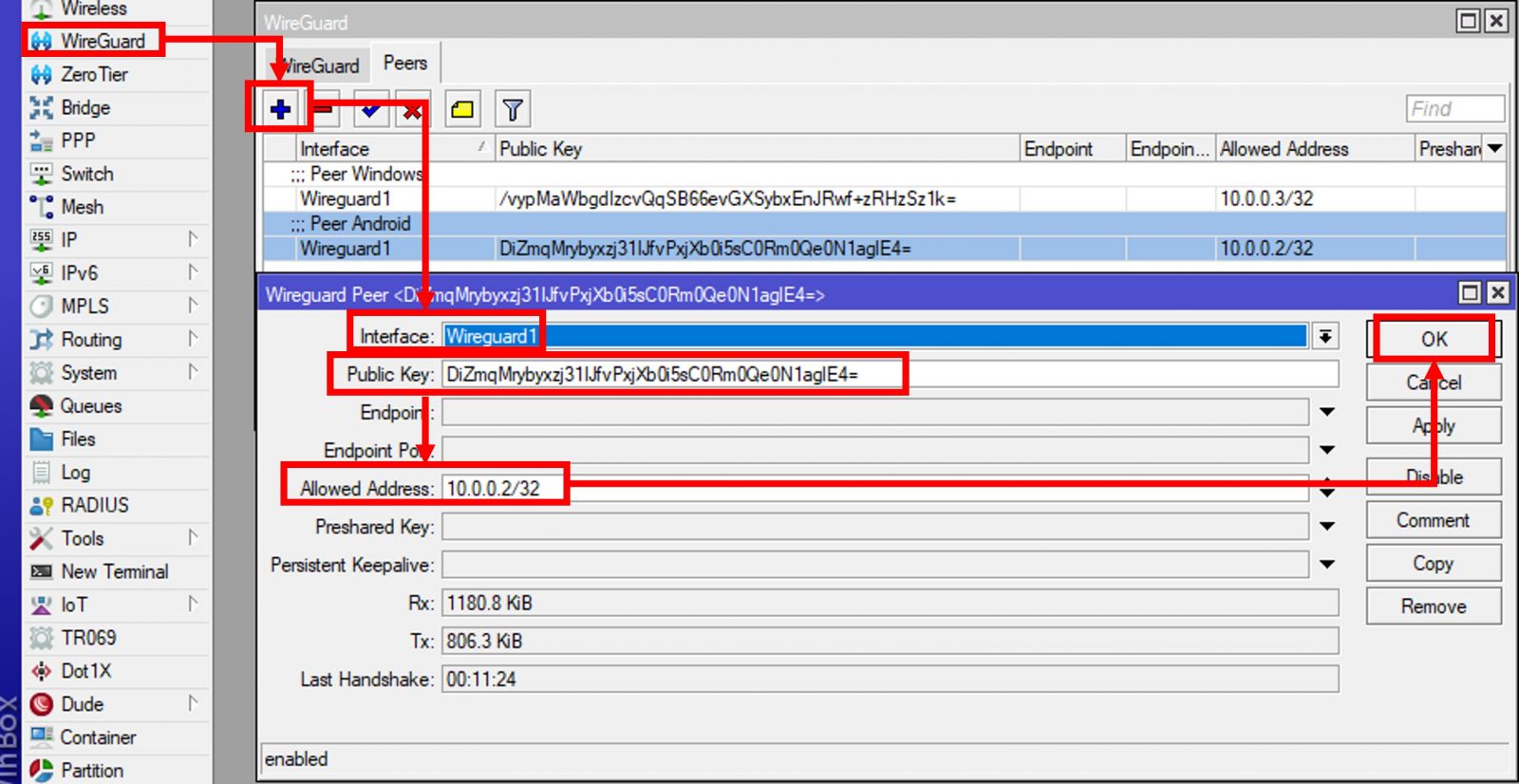

বর্তমানে, Mikrotik-এ একটি নতুন ধরনের VPN পাওয়া যাচ্ছে, কিন্তু এই ধরনের VPN-এর জন্য কমপক্ষে 7.1Beta2 সংস্করণের একটি রাউটার ওএস ব্যবহার করতে হবে, নাম ওয়্যারগার্ড।

পূর্বে আমরা ওয়্যারগার্ড ভিপিএন নিয়েও আলোচনা করেছি, তবে পূর্ববর্তী নিবন্ধে আমরা আলোচনা করেছি কিভাবে মিক্রোটিক রাউটারগুলির মধ্যে একটি ওয়্যারগার্ড ভিপিএন সংযোগ সংযোগ করতে হয়, এখানে নিবন্ধটি রয়েছে Mikrotik RouterOS 7.1beta2-এ নতুন ওয়্যারগার্ড ভিপিএন নিচে দেওয়া আছে। এবার আমরা আলোচনা করব কিভাবে মিক্রোটিক রাউটার থেকে Android, Windows এবং Ubuntu ডিভাইসের সাথে VPN ওয়্যারগার্ড কানেক্ট করা যায়।

পূর্বে আমরা ওয়্যারগার্ড ভিপিএন নিয়েও আলোচনা করেছি, তবে পূর্ববর্তী নিবন্ধে আমরা আলোচনা করেছি কিভাবে মিক্রোটিক রাউটারগুলির মধ্যে একটি ওয়্যারগার্ড ভিপিএন সংযোগ সংযোগ করতে হয়, এখানে নিবন্ধটি রয়েছে Mikrotik RouterOS 7.1beta2-এ নতুন ওয়্যারগার্ড ভিপিএন নিচে দেওয়া আছে। এবার আমরা আলোচনা করব কিভাবে মিক্রোটিক রাউটার থেকে Android, Windows এবং Ubuntu ডিভাইসের সাথে VPN ওয়্যারগার্ড কানেক্ট করা যায়।

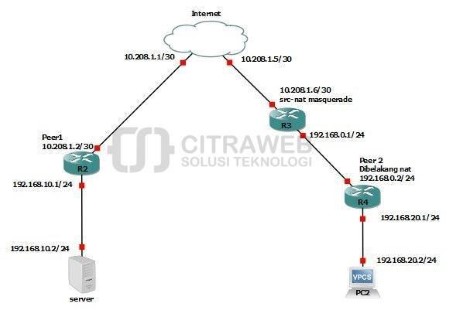

টপোলজি

মিক্রোটিক রাউটার, অ্যান্ড্রয়েড, উইন্ডোজ বা লিনাক্স ডিভাইস কনফিগার করার আগে, এখানে টপোলজির একটি সংক্ষিপ্ত বিবরণ রয়েছে যা আমরা এই নিবন্ধে ব্যবহার করব

আমরা একটি অ্যান্ড্রয়েড, উইন্ডোজ বা উবুন্টু ডিভাইসের প্রতিটি ব্যবহারকারীর জন্য একটি উপায় তৈরি করব যারা এলাকার বাইরে রয়েছে Mikrotik রাউটার রিমোট করতে এবং এমনকি Mikrotik রাউটারের অধীনে থাকা ডিভাইসগুলির সাথে একে অপরের সাথে যোগাযোগ করতে সক্ষম হবে।

Mikrotik ওয়্যারগার্ড কনফিগারেশন

কারণ পরবর্তীতে সমস্ত ডিভাইস Mikrotik রাউটারে পিয়ার করবে, আমাদের Mikrotik রাউটারে একটি পাবলিক আইপি সেট আপ করতে হবে। নিশ্চিত করুন যে Mikrotik রাউটারটি ইন্টারনেটের সাথে সংযুক্ত হতে পারে বা অন্তত আমরা মৌলিক কনফিগারেশনটি করেছি।

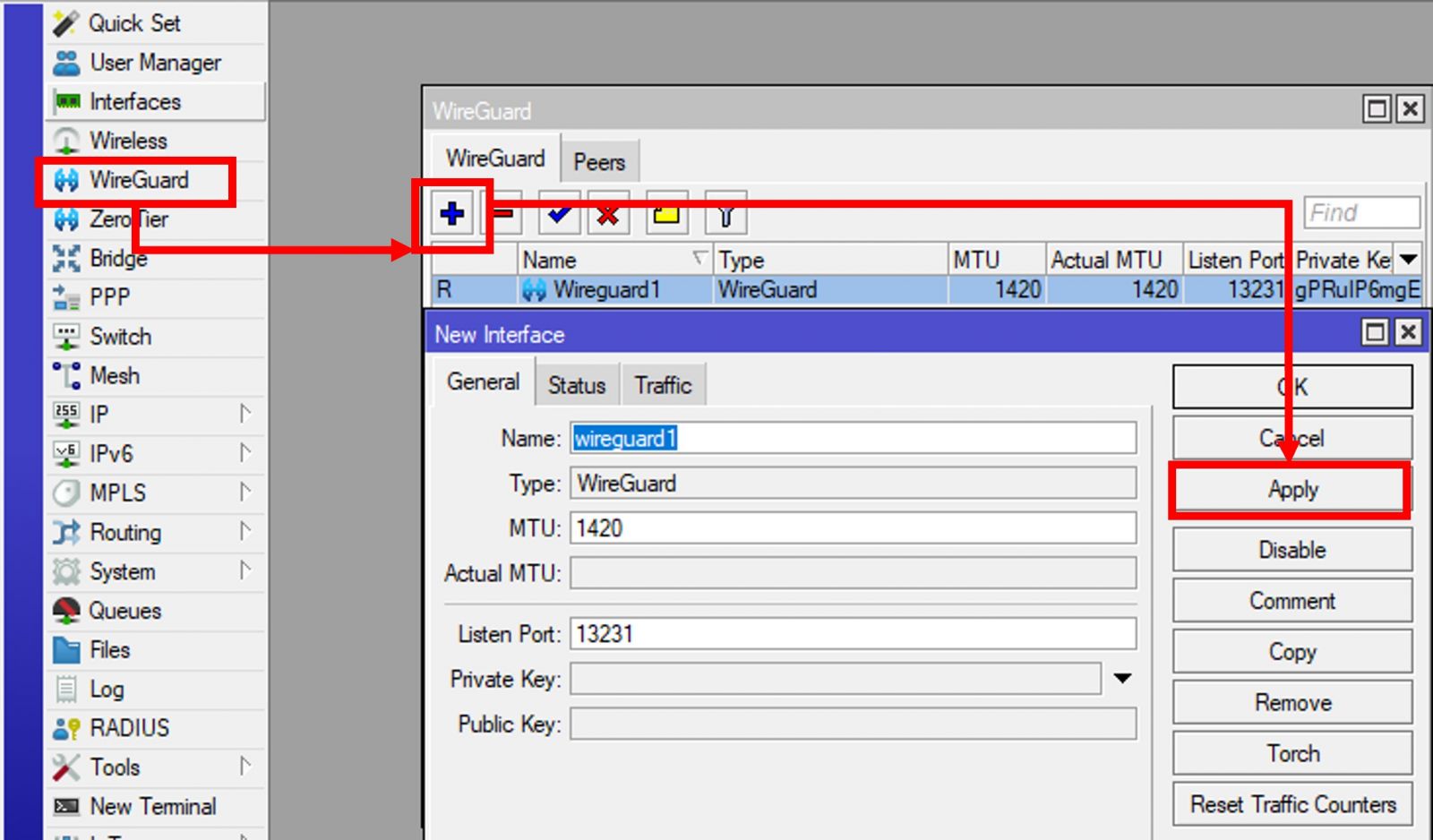

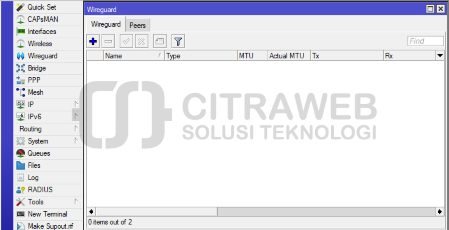

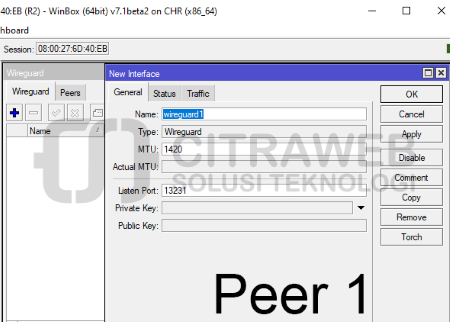

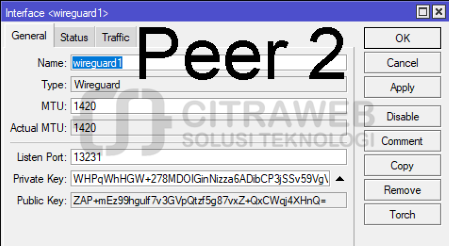

এর পরে, আমরা ওয়্যারগার্ড কনফিগার করি, এটি পিপিপি মেনুতে নেই তবে এর নিজস্ব মেনু রয়েছে, নাম ওয়্যারগার্ড। আমাদের প্রথমে একটি ওয়্যারগার্ড ইন্টারফেস তৈরি করতে হবে

ওয়্যারগার্ড → (+) চিহ্নে ক্লিক করুন → প্রয়োগ করুন

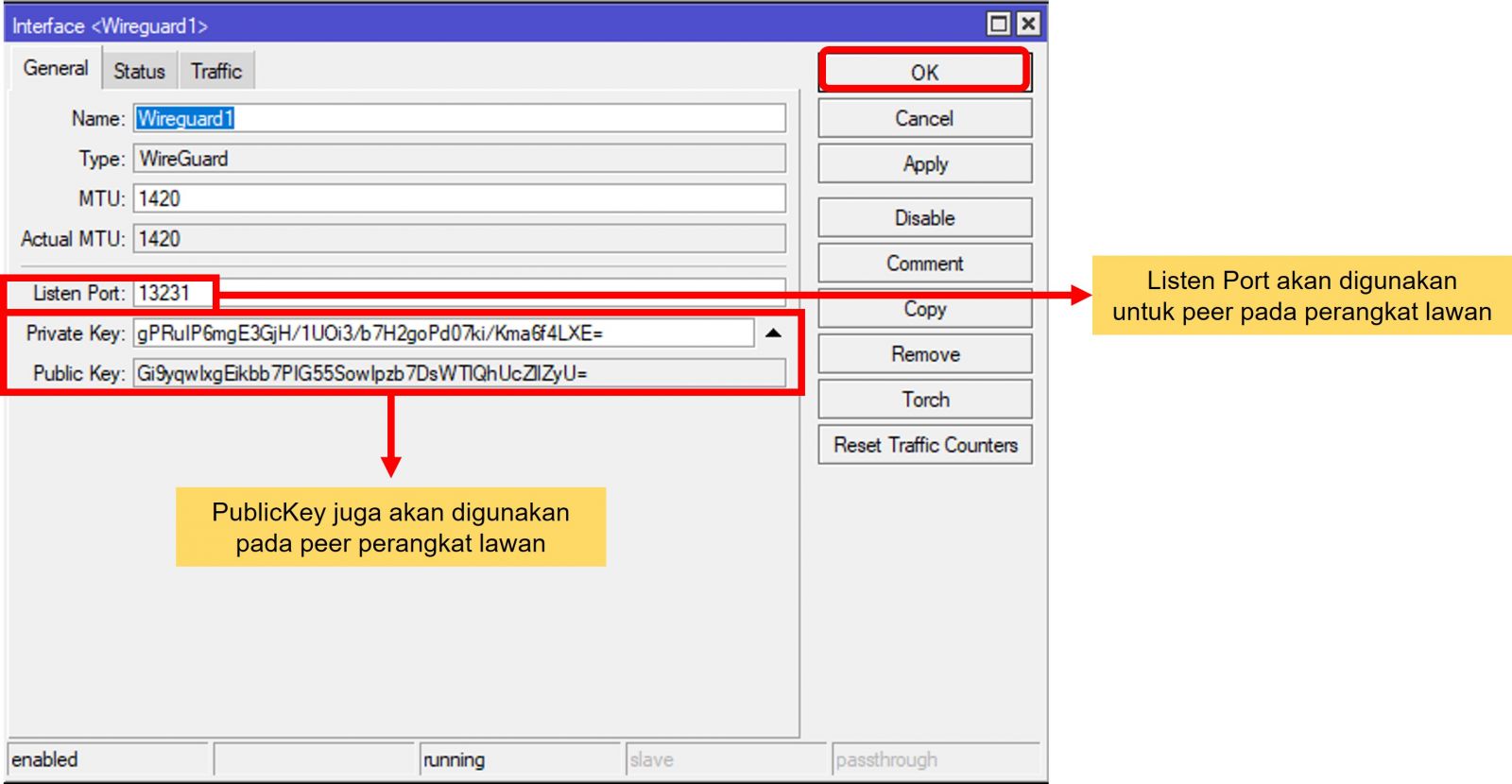

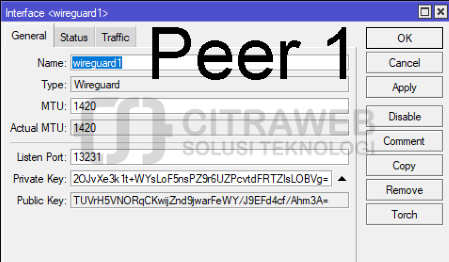

আপনি প্রয়োগ ক্লিক করার পরে, ব্যক্তিগত কী এবং সর্বজনীন কী প্রদর্শিত হবে যা পরে পিয়ার করতে ব্যবহার করা হবে।

পিয়ার অন্যান্য ডিভাইসে যে প্যারামিটারগুলি ব্যবহার করবে তা নিচে দেওয়া হল

লিসেন পোর্ট = ডিফল্টভাবে লিসেন পোর্টটি মিক্রোটিক-এ 13231 দিয়ে পূর্ণ হবে, আপনি লিসেন পোর্টও পরিবর্তন করতে পারেন, তবে নিশ্চিত করুন যে বিরোধী ডিভাইসের পিয়ার সাইডে এটি একই

PublicKey হতে হবে = এই ওয়্যারগার্ড বিরোধীদের উপর পাবলিককি বিনিময় করবে ডিভাইস, নিশ্চিত করুন যে আপনি যখন পিয়ার পাবলিক কী করবেন তখন এটি ভুল নয়

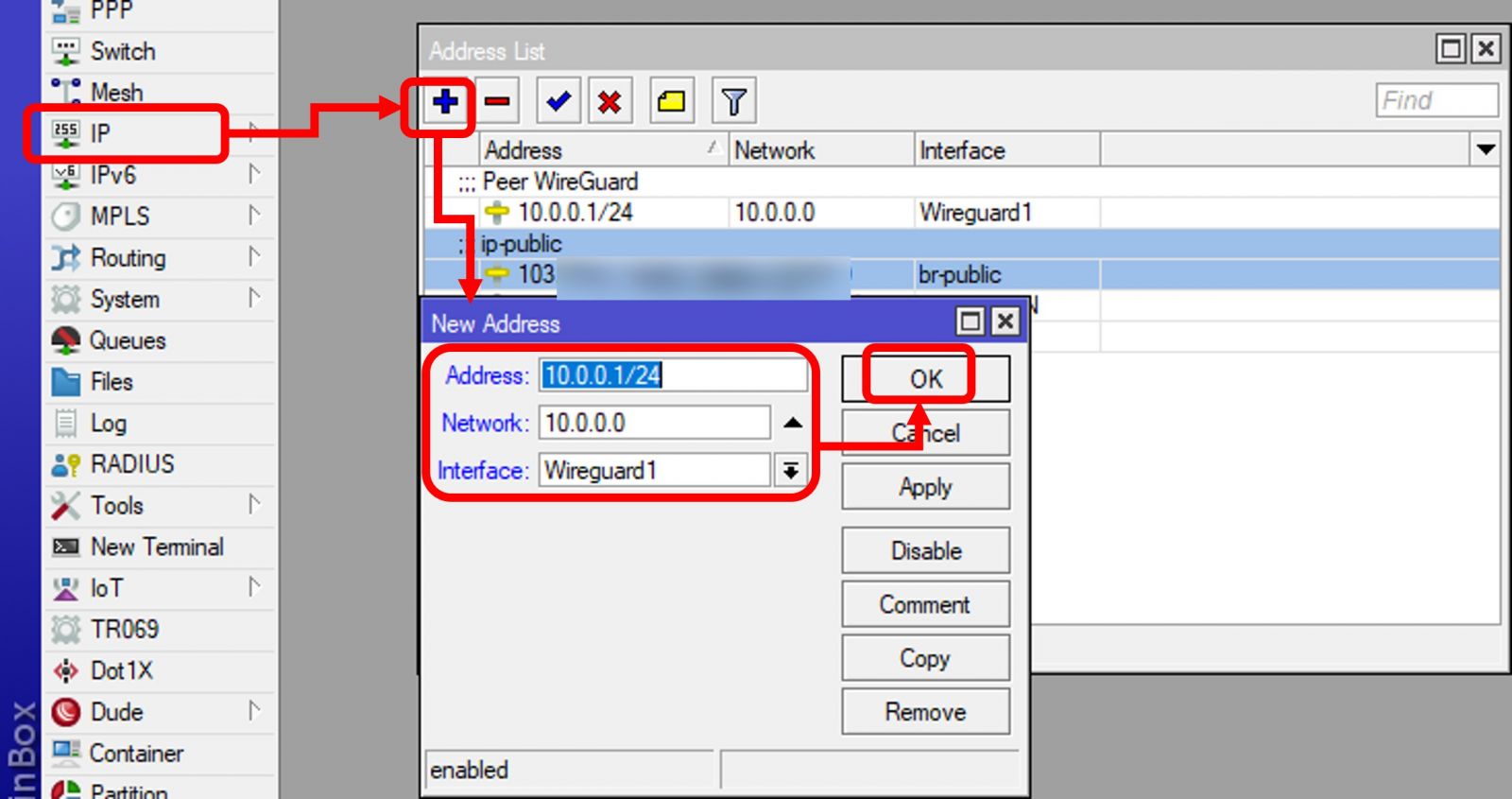

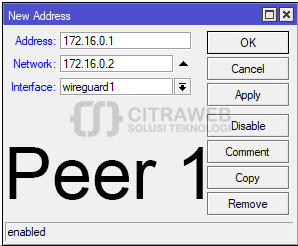

পরবর্তীতে আমরা আইপি → ঠিকানায় পিয়ারের জন্য আইপি ঠিকানা যোগ করি, আমরা যে ওয়্যারগার্ড1 ইন্টারফেসটি আগে তৈরি করেছি সেটির জন্য আমরা যে ইন্টারফেসটি নির্বাচন করেছি তা ভুলে যাবেন না।

একটি রেফারেন্স হিসাবে, আপনি যদি Mikrotik Wireguard এর বিশদ পরামিতিগুলি জানতে চান তবে আপনি এখানে দেখতে পারেন

উইন্ডোজ ওয়্যারগার্ড কনফিগারেশন

একটি উইন্ডোজ ডিভাইসে ওয়্যারগার্ড ব্যবহার করতে, অনুগ্রহ করে প্রথমে এটি ডাউনলোড করুন এখানে , তারপর আপনার ডাউনলোড করা ওয়্যারগার্ড ইনস্টল করুন

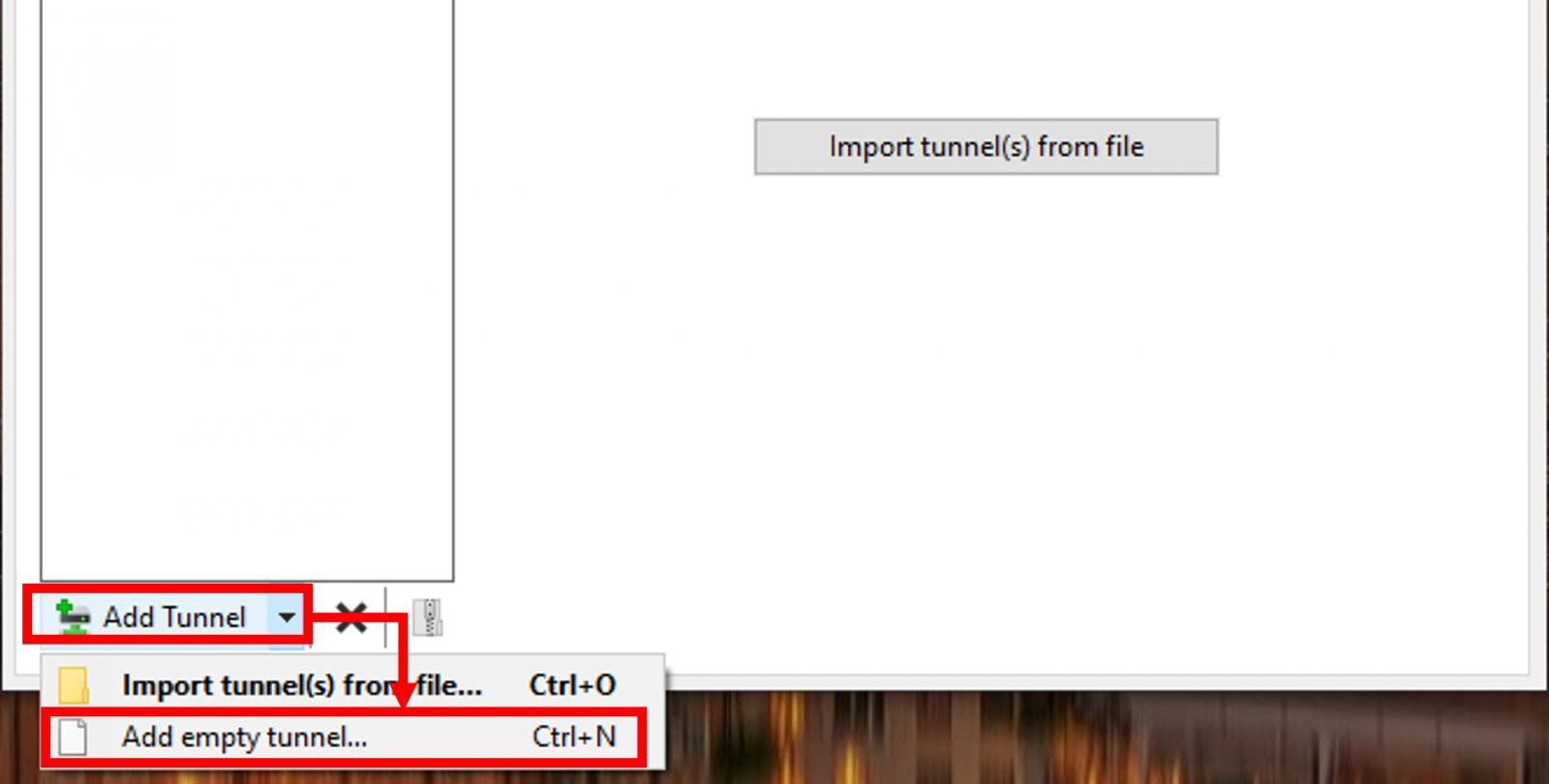

এটি ইনস্টল করা থাকলে, ওয়্যারগার্ড চালান, তারপর একটি নতুন ওয়্যারগার্ড ইন্টারফেস তৈরি করুন

অ্যাড টানেলে তীরটিতে ক্লিক করুন → খালি টানেল যোগ করুন

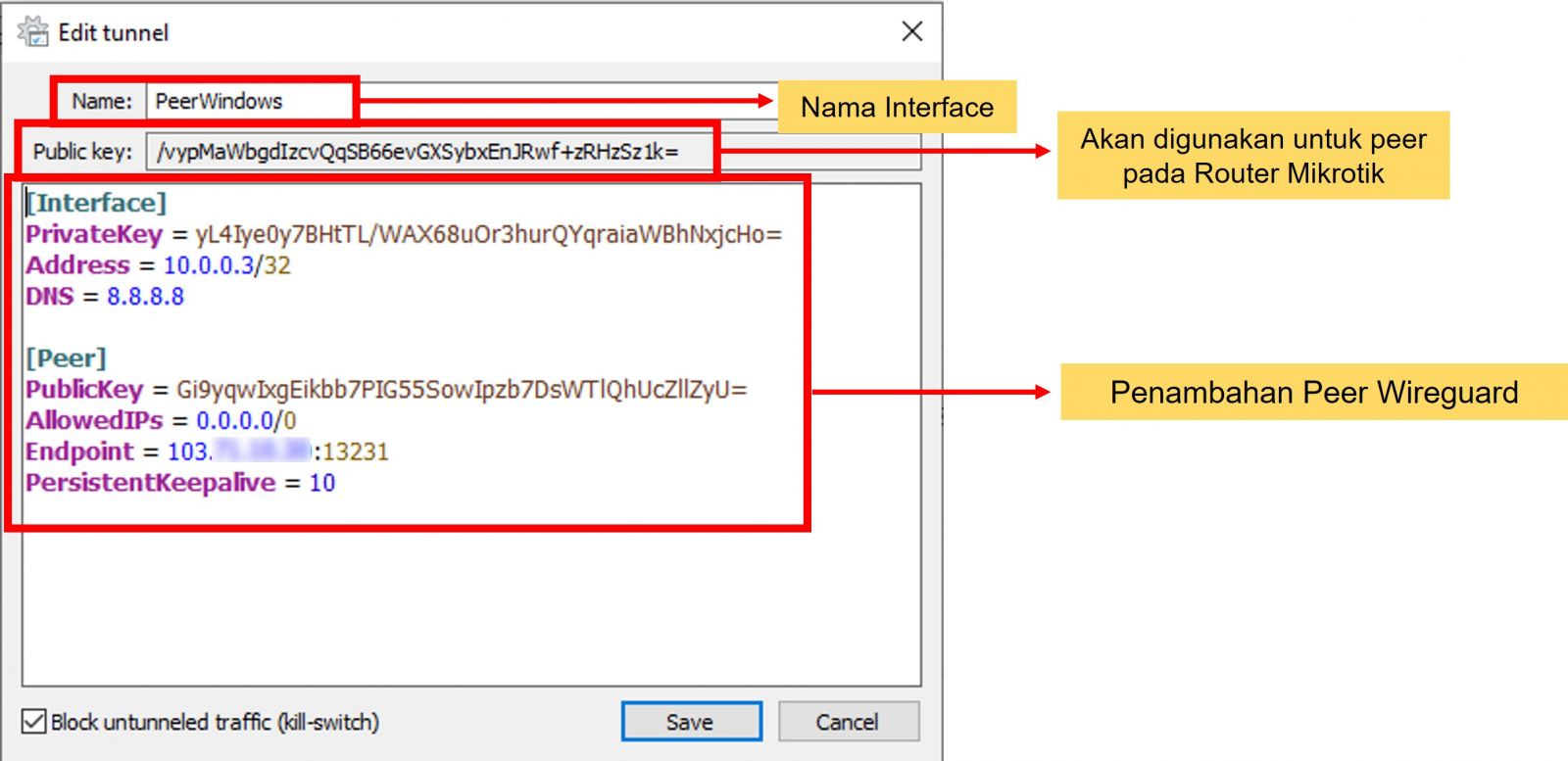

নীচের মত একটি পৃষ্ঠা প্রদর্শিত হবে, আসলে এটি বেশ কয়েকটি প্যারামিটার যোগ করার জন্য একটি পৃষ্ঠা যা Mikrotik রাউটারে পিয়ার করতে ব্যবহৃত হবে

ইন্টারফেস = ওয়্যারগার্ড ইন্টারফেস যা আপনার শেষ ব্যবহারকারী ডিভাইস দ্বারা ব্যবহৃত হবে

PrivateKey = এই PrivateKey সাধারণত আপনার উইন্ডোজ ডিভাইসে ওয়্যারগার্ড অ্যাপ্লিকেশন দ্বারা তৈরি করা হবে

= ডিভাইসগুলির মধ্যে পিয়ার অ্যাড্রেসিংয়ের জন্য ব্যবহার করা হবে, উদাহরণস্বরূপ, একটি উইন্ডোজ ডিভাইসে আমরা IP 10.0.0.3 দিই এবং Mikrotik সাইডে এটি IP 10.0.0.1

DNS ব্যবহার করবে = যদি আমরা একটি ওয়্যারগার্ড সংযোগ ব্যবহার করি তাহলে ব্রাউজ করার জন্য আমাদের একটি DNS সার্ভারও প্রয়োজন

পাবলিক কী = অনুগ্রহ করে প্রতিপক্ষের ডিভাইসের সর্বজনীন কী লিখুন, কারণ ওয়্যারগার্ডে ধারণাটি হল পাবলিক কীগুলি বিনিময় করা

যা ক্লায়েন্টদের দ্বারা অ্যাক্সেস করা যায়, যদি আমরা 0.0.0.0/0 লিখি তাহলে ক্লায়েন্টরা সমস্ত আইপি অ্যাক্সেস করতে পারবে। মিক্রোটিক

এন্ডপয়েন্ট রাউটার = এই এন্ডপয়েন্ট ফরম্যাটে, আমরা সাধারণত বিপরীত পিয়ার ডিভাইসে পাবলিক আইপি এবং লিসেন পোর্টটি পূরণ করি = যখন আমাদের শেষ ব্যবহারকারী ডিভাইসটি NAT এর অধীনে থাকে তখন ওয়্যারগার্ড ভিপিএন পাথ পরীক্ষা করতে ব্যবহৃত হয়

।

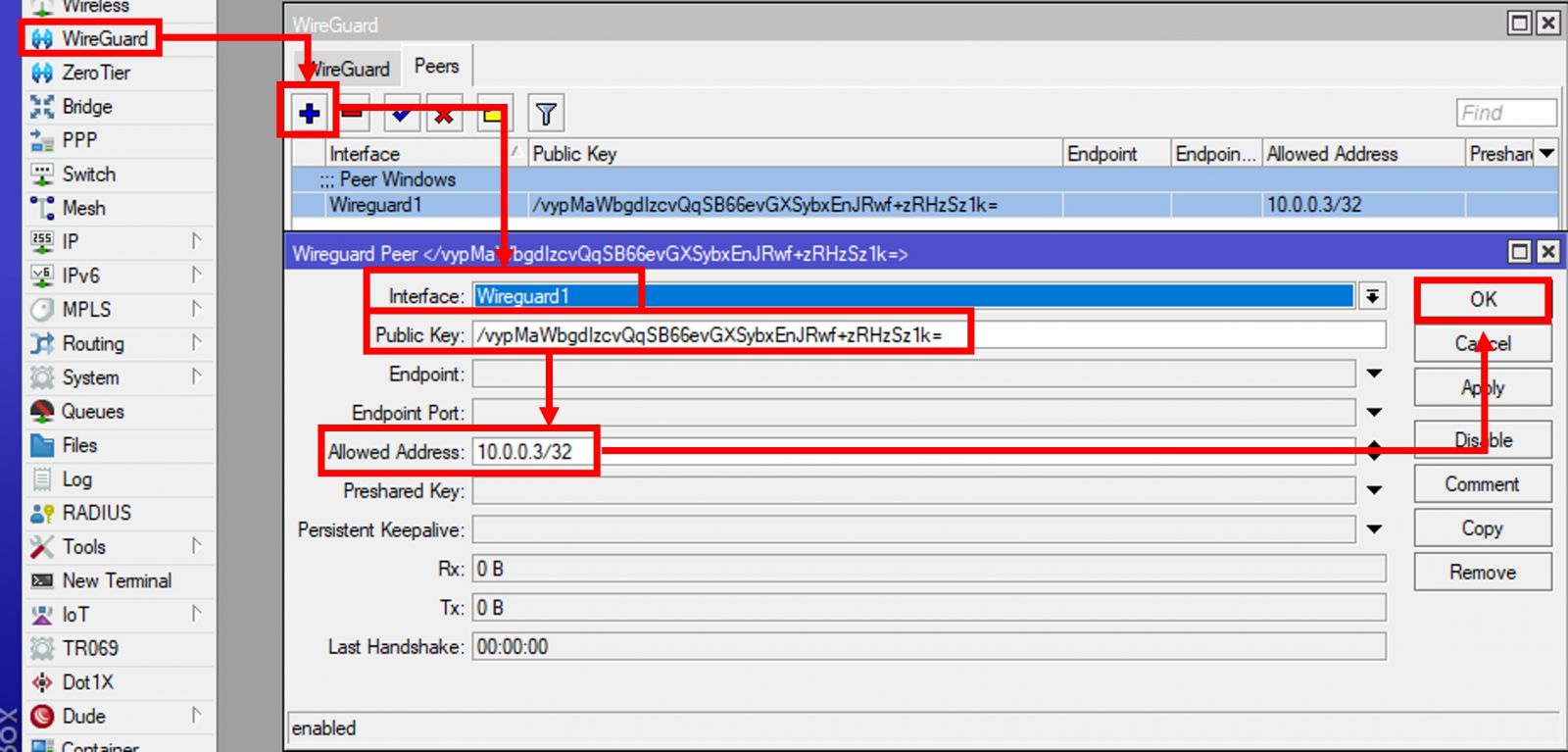

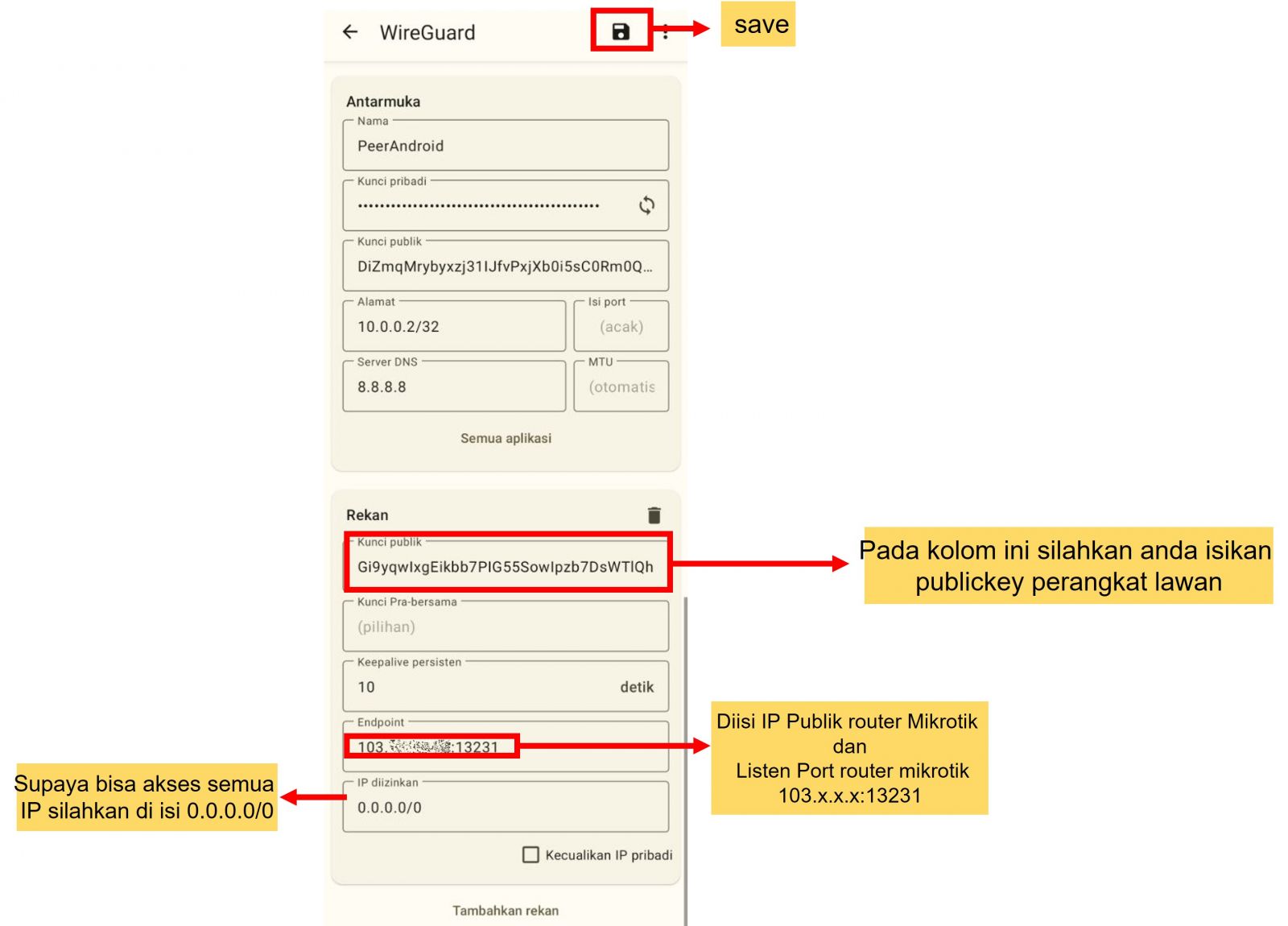

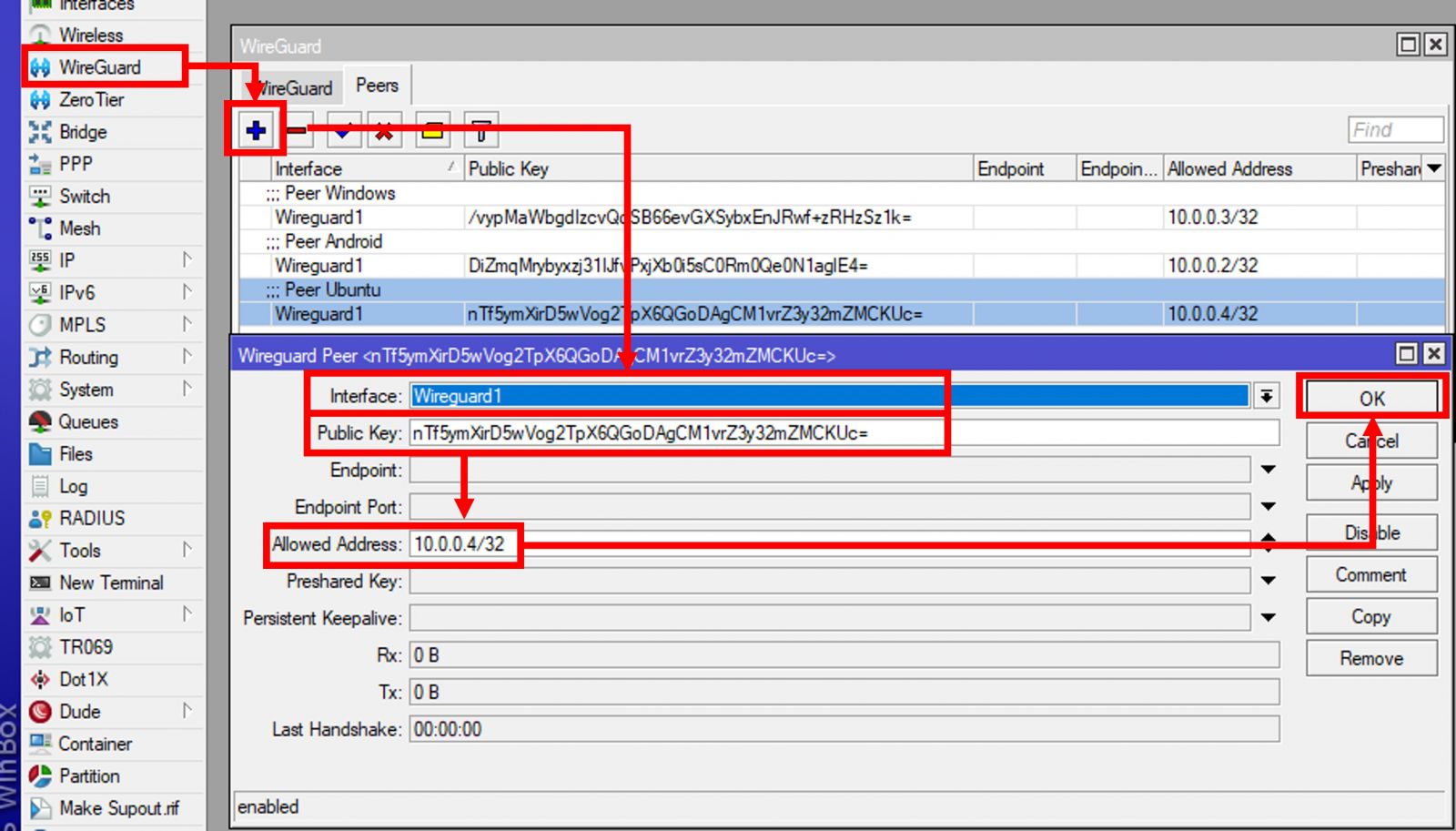

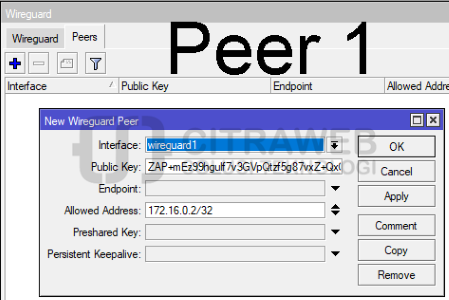

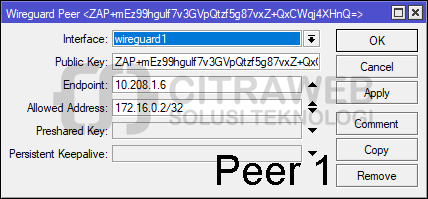

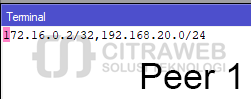

এরপরে আমরা আমাদের Mikrotik রাউটার Wireguard —> peers → [+] চিহ্নে ক্লিক করে একটি উইন্ডোজ ডিভাইস দিয়ে একটি পিয়ার তৈরি করি

বেশ কয়েকটি পরামিতি রয়েছে যা আপনাকে মনোযোগ দিতে হবে:

ইন্টারফেস = অনুগ্রহ করে ওয়্যারগার্ড ইন্টারফেসটি লিখুন যা আপনি পূর্বে তৈরি করেছেন

PublicKey = আপনি প্রতিপক্ষের ডিভাইসে পাবলিক কী প্রবেশ করতে পারেন

অনুমোদিত ঠিকানা = অনুগ্রহ করে প্রতিপক্ষের ওয়্যারগার্ডের আইপি ঠিকানা লিখুন, এই ক্ষেত্রে কারণ আমরা একটি শেষ ব্যবহারকারী ডিভাইসের সাথে সংযোগ করব, আপনি একটি আইপি প্রবেশ করতে পারেন অবশ্যই, যদি আপনার প্রতিপক্ষের ডিভাইস একটি রাউটার হয়, আপনি বেশ কয়েকটি আইপি ঠিকানা লিখতে পারেন

আপনি যদি উভয় সাইট কনফিগার করে থাকেন, তাহলে অনুগ্রহ করে আপনার Windows ডিভাইসে Wireguard সক্রিয় করুন

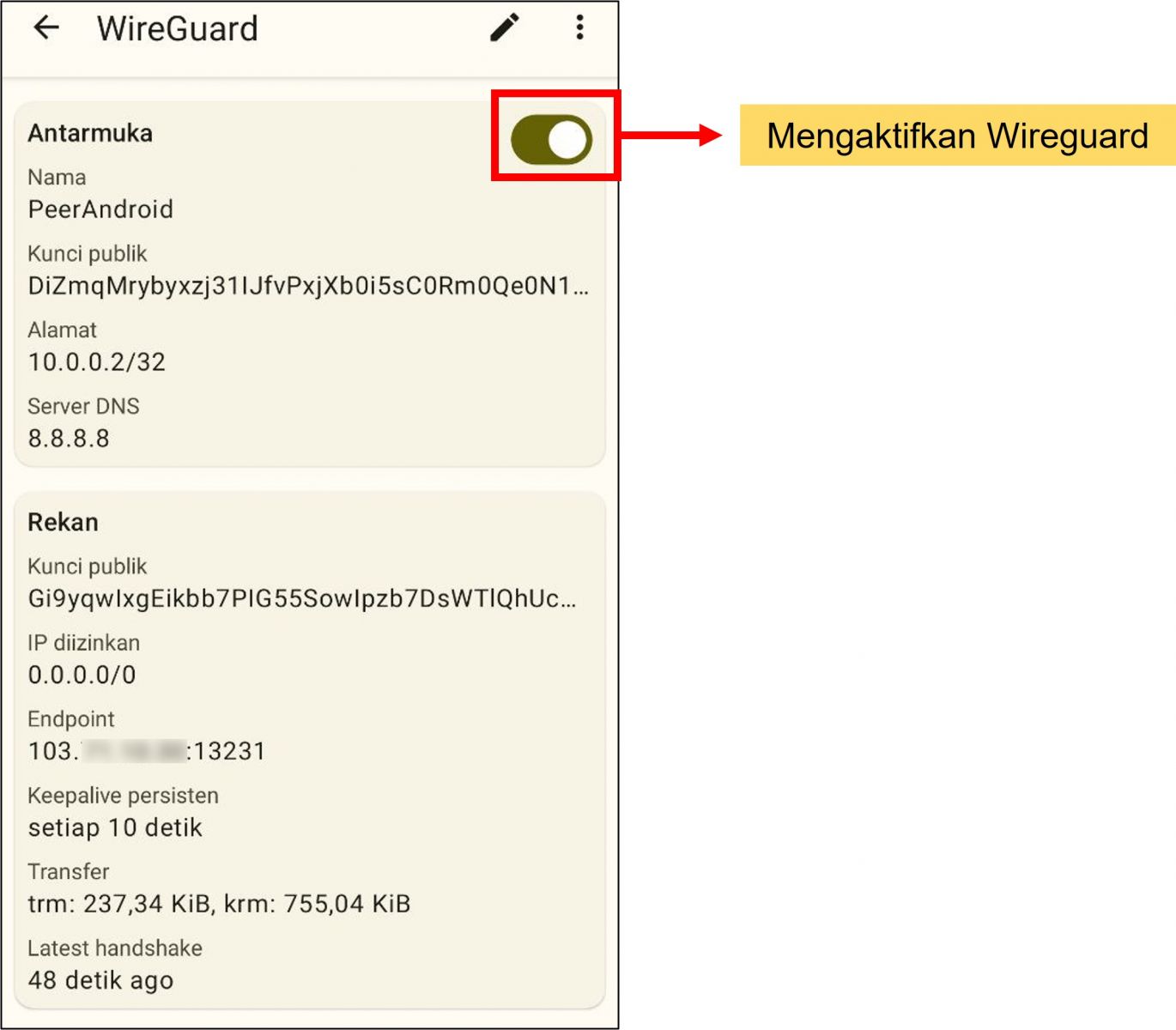

অ্যান্ড্রয়েড ওয়্যারগার্ড কনফিগারেশন

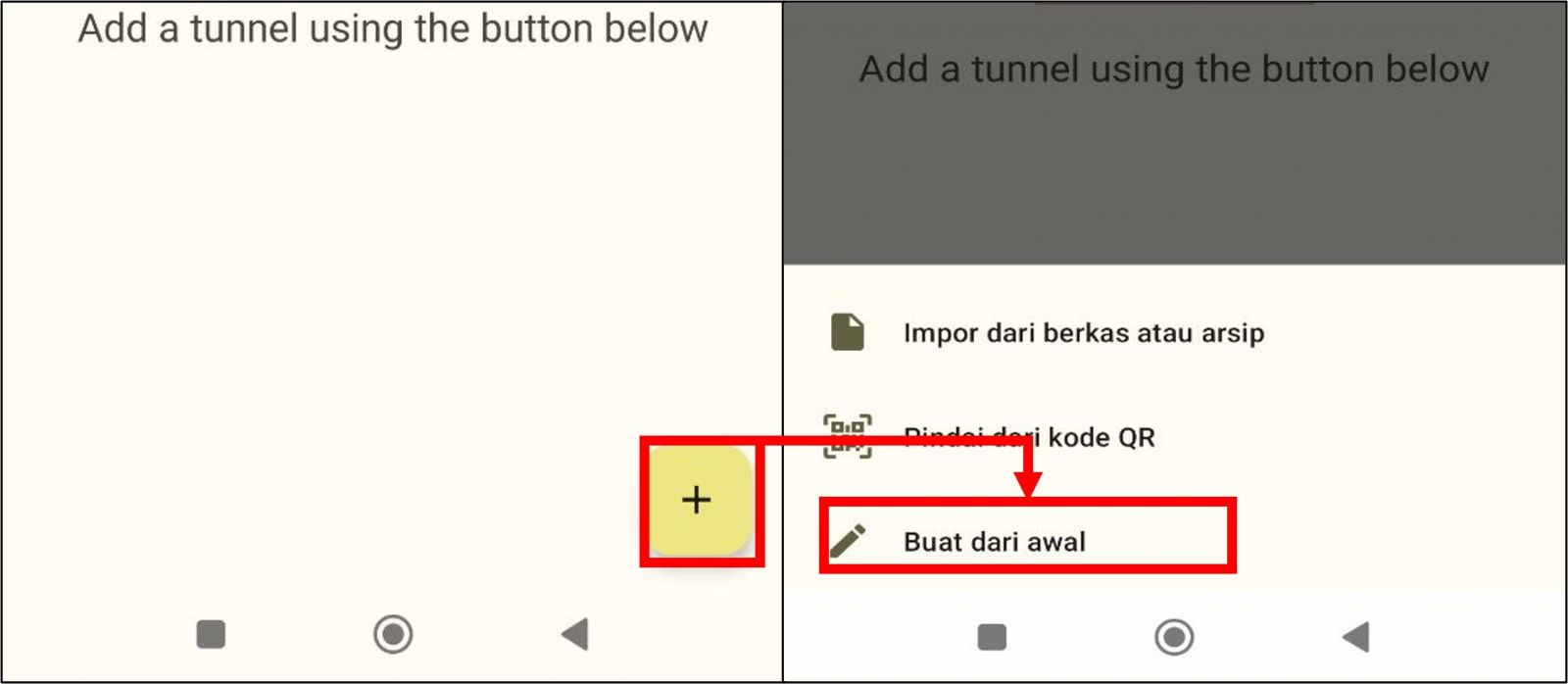

একটি অ্যান্ড্রয়েড ডিভাইসে ওয়্যারগার্ড ব্যবহার করতে, দয়া করে প্রথমে প্লে স্টোর থেকে ওয়্যারগার্ড অ্যাপ্লিকেশনটি ডাউনলোড করুন৷

এরপর, অনুগ্রহ করে ওয়্যারগার্ড অ্যাপ্লিকেশনটি খুলুন, [+] চিহ্নে ক্লিক করুন → স্ক্র্যাচ থেকে তৈরি করুন

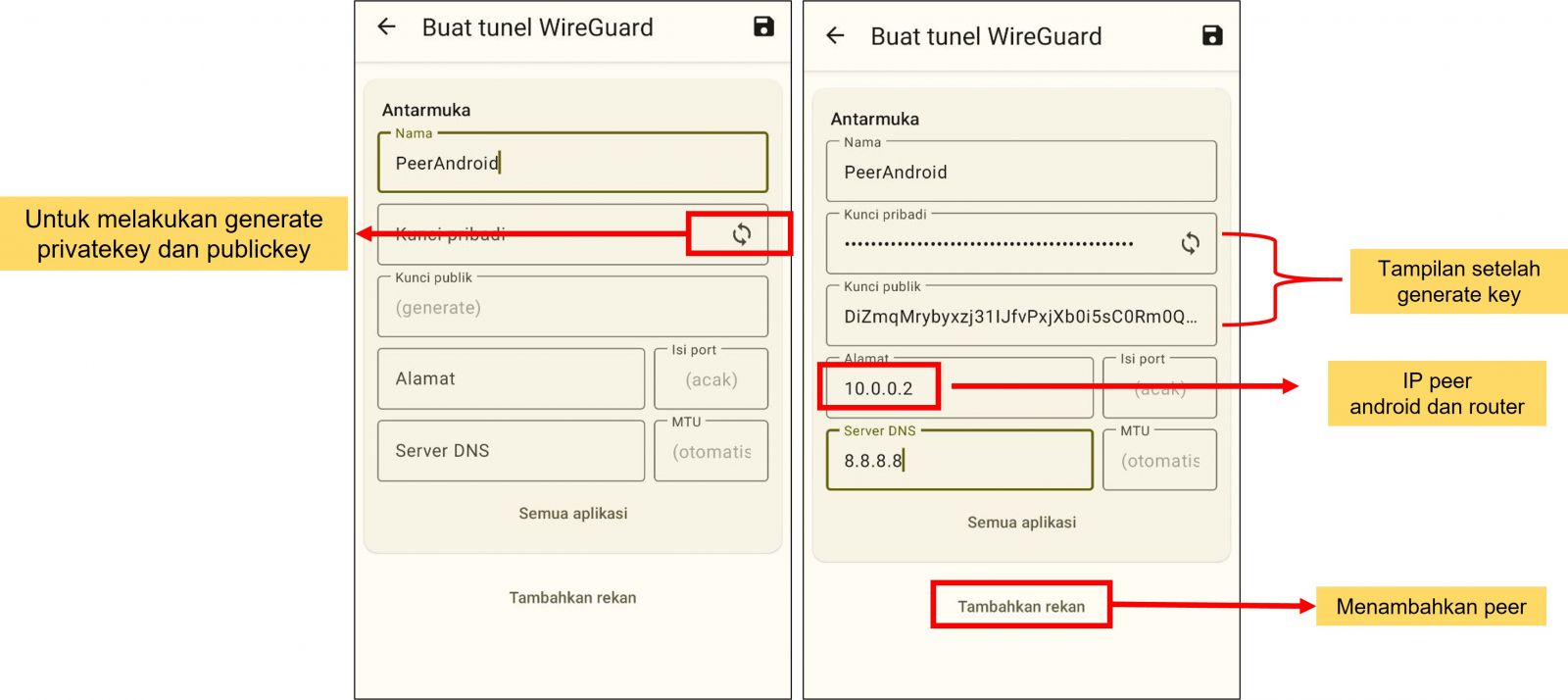

এর পরে, এইরকম একটি ডিসপ্লে প্রদর্শিত হবে, অনুগ্রহ করে আপনার ওয়্যারগার্ড নামটি পূরণ করুন, ব্যক্তিগত কী এবং সর্বজনীন কী তৈরি করতে, অনুগ্রহ করে ব্যক্তিগত কী কলামে বৃত্ত চিহ্নে ক্লিক করুন, তারপরে ভুলে যাবেন না যে আইপি ঠিকানাটি পিয়ার আইপি Mikrotik রাউটারের সাথে পিয়ারিংয়ের জন্য ব্যবহার করা হবে।

তারপর আমরা একটি পিয়ার যোগ করি, একটি পিয়ার যোগ করতে, অনুগ্রহ করে অ্যাড পিয়ার ক্লিক করুন, তারপরে কনফিগার করার জন্য আপনার জন্য একটি অতিরিক্ত নতুন পৃষ্ঠা থাকবে

একবার শেষ হয়ে গেলে, অনুগ্রহ করে আপনার অ্যান্ড্রয়েড সেলফোনের উপরের ডানদিকের কোণায় সংরক্ষণ করুন ক্লিক করুন। অ্যান্ড্রয়েডে, প্যারামিটারগুলি উইন্ডোজ ডিভাইসগুলিতে ব্যবহৃত হিসাবে কমবেশি একই।

ভুলে যাবেন না যে আপনাকে আপনার Mikrotik রাউটার দিয়ে আবার একটি পিয়ার তৈরি করতে হবে, ধাপগুলি উইন্ডোজের একজন পিয়ারের মতোই কিন্তু সর্বজনীন কী এবং অনুমোদিত ঠিকানার জন্য অনুগ্রহ করে এটিকে আপনার অ্যান্ড্রয়েড ডিভাইসে তৈরি করা একটি দিয়ে প্রতিস্থাপন করুন।

আপনি যখন সবকিছু কনফিগার করে ফেলেছেন, অনুগ্রহ করে আপনার অ্যান্ড্রয়েড ডিভাইসে WireGuard VPN সংযোগ সক্রিয় করুন

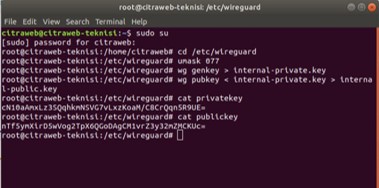

উবুন্টু ওয়্যারগার্ড কনফিগারেশন

আপনি যখন একটি উবুন্টু ডিভাইস কনফিগার করেন তখন ওয়্যারগার্ড ইনস্টল করার জন্য, অনুগ্রহ করে নিম্নলিখিত কমান্ডটি লিখুন

পরবর্তী, কমান্ড দিয়ে সর্বজনীন কী এবং ব্যক্তিগত কী তৈরি করুন

আমাদের তৈরি করা সর্বজনীন কী এবং ব্যক্তিগত কী প্রদর্শন করতে, অনুগ্রহ করে নিম্নলিখিত কমান্ডটি টাইপ করুন

পরবর্তী, কমান্ডের সাথে একটি ওয়্যারগার্ড ইন্টারফেস তৈরি করুন

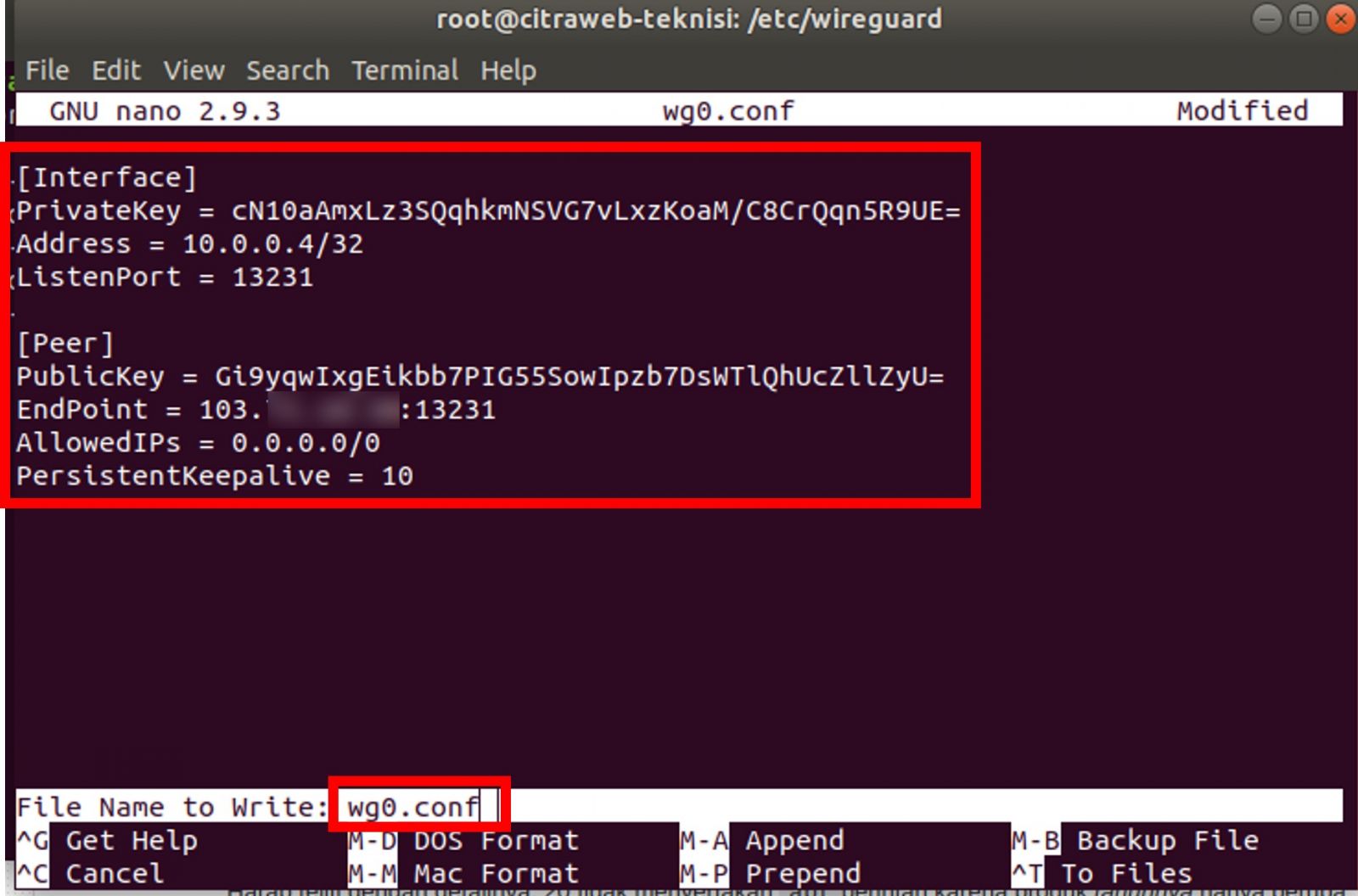

এর পরে, অনুগ্রহ করে কমান্ডটি টাইপ করে পিয়ার কনফিগারেশনটি সম্পাদন করুন

এর পরে, আপনি নিম্নলিখিত স্ক্রিপ্ট লিখতে পারেন:

এই স্ক্রিপ্টের জন্য, অনুগ্রহ করে আপনার ডিভাইসে যা আছে সেই অনুযায়ী প্রাইভেট কী, পাবলিক কী এবং এন্ডপয়েন্ট (পাবলিক আইপি) সামঞ্জস্য করুন, অন্যান্য কিছু প্যারামিটারের জন্য, অনুগ্রহ করে আমরা উপরে যে তথ্য লিখেছি তা দেখুন। এরপর

, ctrl + চাপুন

কনফিগারেশন সম্পূর্ণ হওয়ার পরে, অনুগ্রহ করে আপনার উবুন্টুতে ওয়্যারগার্ড সক্রিয় করুন

# sudo wg-quick up wg0 কমান্ড দিয়ে

উবুন্টুতে ভিপিএন ওয়্যারগার্ড সক্রিয় করতে, অনুগ্রহ করে কমান্ডটি টাইপ করুন

পরীক্ষা করা হচ্ছে

বর্তমানে সমস্ত উইন্ডোজ, অ্যান্ড্রয়েড এবং উবুন্টু ডিভাইস Mikrotik রাউটারে Wireguard VPN-এর সাথে সংযুক্ত রয়েছে, নিচে প্রতিটি ডিভাইসে পরীক্ষার ফলাফল রয়েছে।

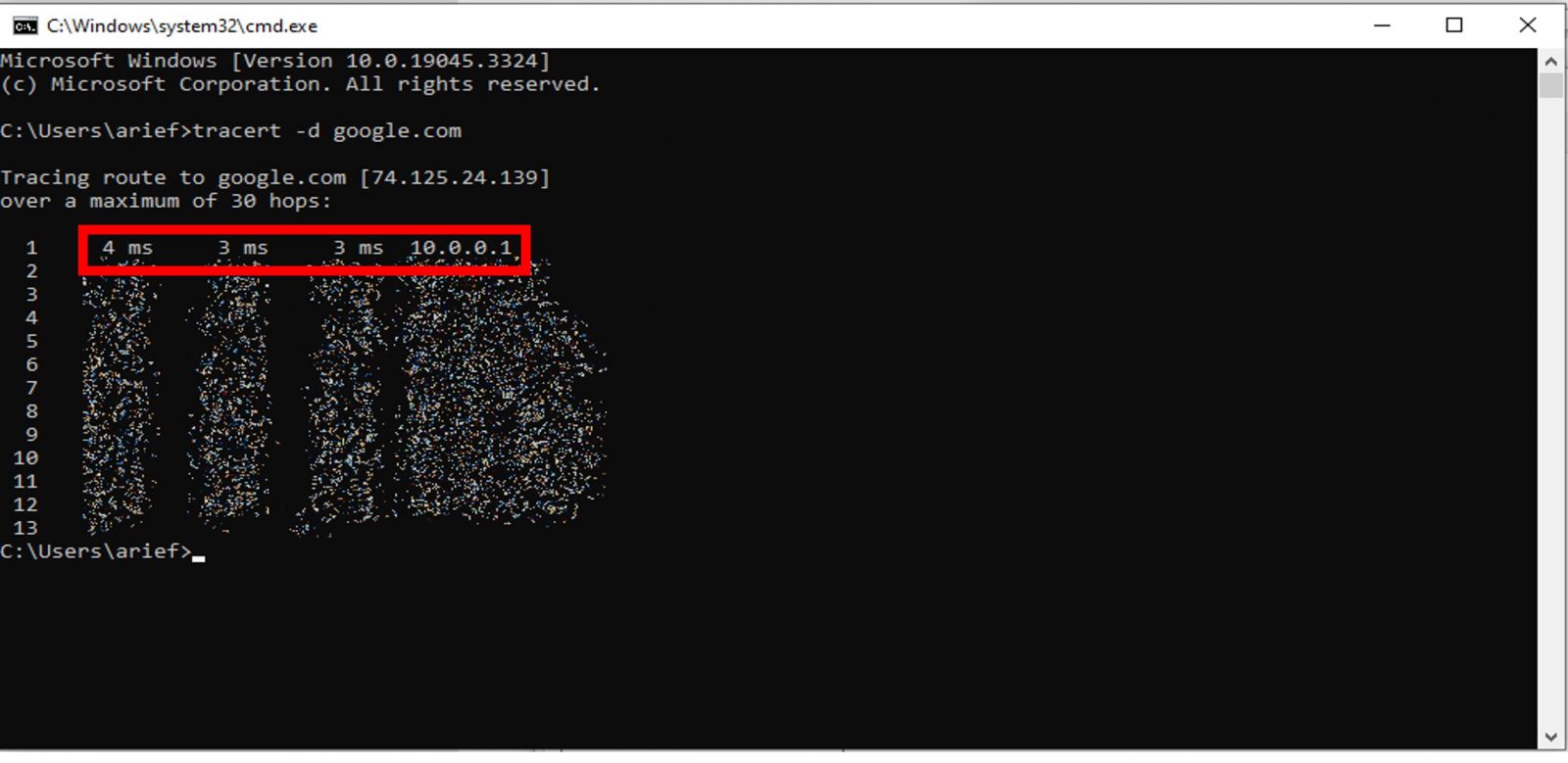

উইন্ডোজ টেস্টিং

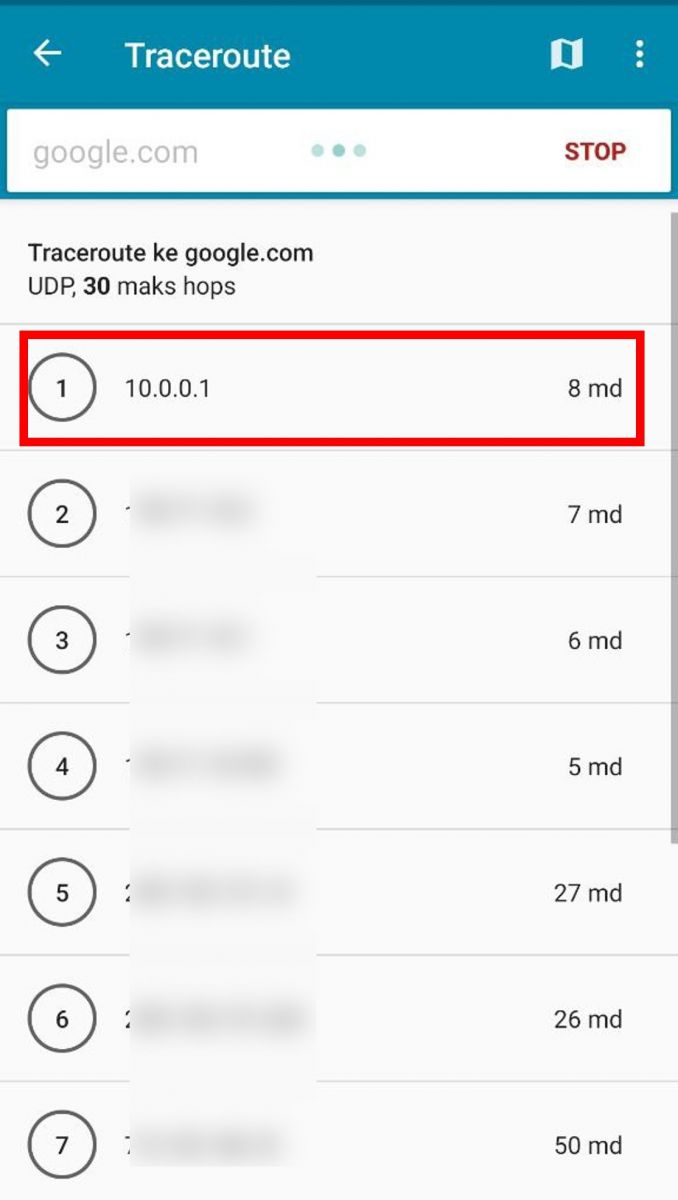

অ্যান্ড্রয়েড টেস্টিং

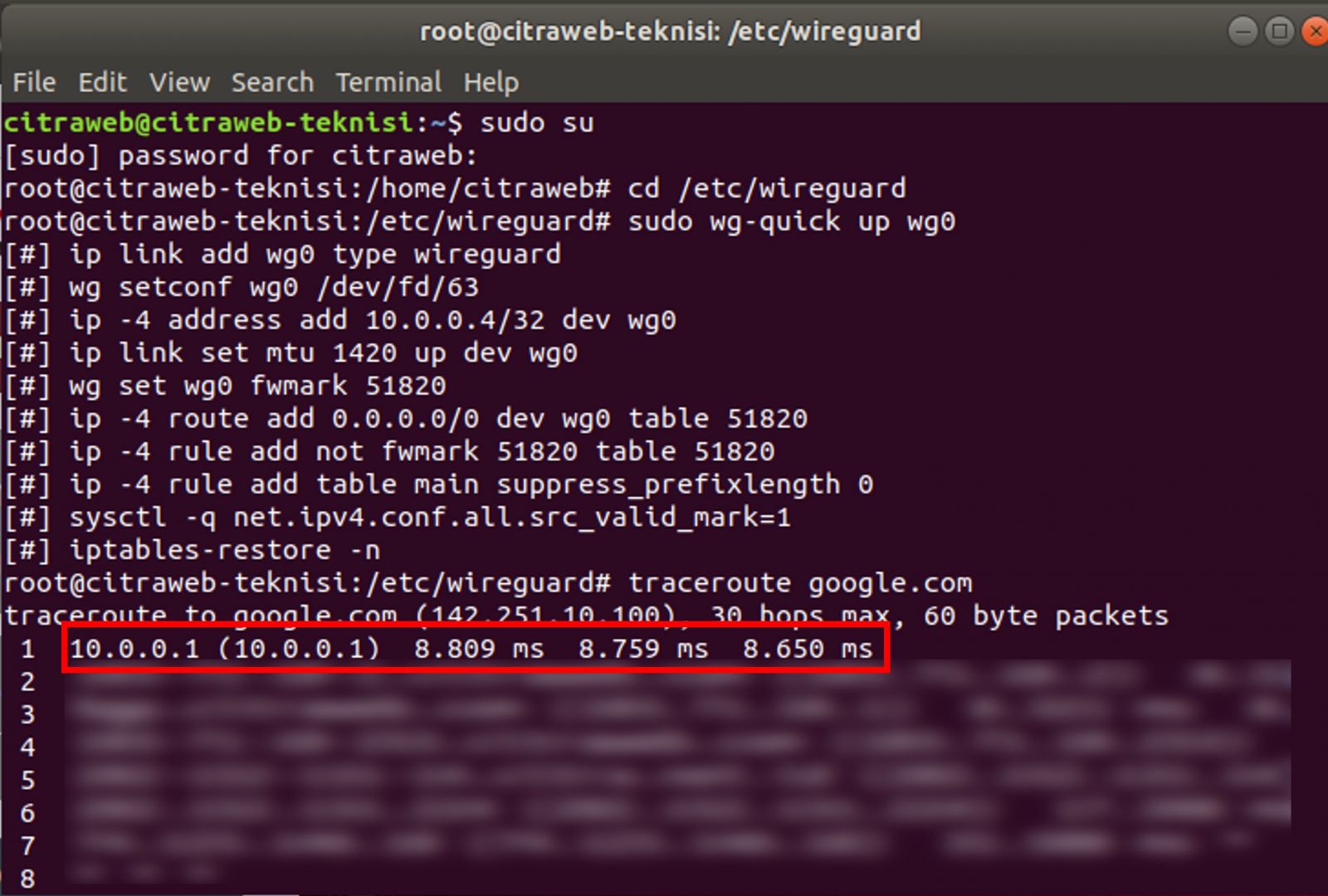

উবুন্টু টেস্টিং

উপরের পরীক্ষায়, যখন আমরা প্রতিটি ডিভাইসে google.com-এ ট্রেসরাউট করি এটি আইপি 10.0.0.1 এর মধ্য দিয়ে যায়, আইপি হল ওয়্যারগার্ড ইন্টারফেসে ইনস্টল করা Mikrotik রাউটারের IP ঠিকানা, VPN সংযোগের জন্য এবার আমরা সফলভাবে এটি করেছি .

সুতরাং ওয়্যারগার্ড একটি সমাধান হতে পারে যখন আমাদের শেষ ব্যবহারকারী ডিভাইস Mikrotik রাউটারের সাথে একটি VPN সংযোগ করতে চায়। অ্যান্ড্রয়েড, উইন্ডোজ এবং উবুন্টু ডিভাইসগুলি ছাড়াও, আপনি অন্যান্য OS ডিভাইসগুলি ব্যবহার করতে পারেন, দয়া করে এখানে দেখুন৷

এটিও উল্লেখ করা উচিত যে আপনি যখন Mikrotik রাউটারে Wireguard ব্যবহার করতে চান, তখন আপনাকে অবশ্যই রাউটার OS সংস্করণ 7 ব্যবহার করতে হবে।

সম্প্রতি, Mikrotik RouterOS সংস্করণ 7.1beta2 প্রকাশ করেছে, যা তার নতুন বৈশিষ্ট্যের জন্য অধীর আগ্রহে অপেক্ষা করছে, নাম ওয়্যারগার্ড। আপনি নিম্নলিখিত ওয়েবসাইটে চেঞ্জলগগুলি দেখতে পারেন: https://mikrotik.com/download/changelogs/development-release-tree

ওয়্যারগার্ড হল এক ধরনের ভিপিএন যা সহজ কিন্তু দ্রুত, নিরাপদ এবং আধুনিক। বর্তমানে, ওয়্যারগার্ড ক্রস প্ল্যাটফর্ম (লিনাক্স, উইন্ডোজ, ম্যাকওএস, বিএসডি, আইওএস, অ্যান্ড্রয়েড) সমর্থন করে। আপনি নিম্নলিখিত ওয়েবসাইটে বিশদ দেখতে পারেন: https://www.wireguard.com/

অন্যান্য ভিপিএন-এর বিপরীতে, ওয়্যারগার্ড ক্লায়েন্ট সার্ভার কাকে বলে চিনতে পারে না। ওয়্যারগার্ড আন্তঃসংযুক্ত সমবয়সীদের ধারণা ব্যবহার করে।

যদিও ওয়্যারগার্ড একটি ভিপিএন, এটি পিপিপি মেনুতে যায় না, তবে এর নিজস্ব মেনু রয়েছে যাতে ওয়্যারগার্ড ইন্টারফেস এবং পিয়ার সাবমেনু রয়েছে।

MikroTik RouterOS-এ ওয়্যারগার্ড বাস্তবায়ন

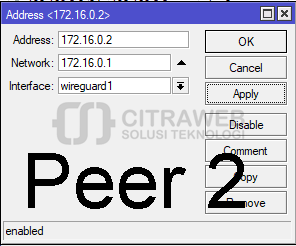

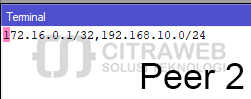

উদাহরণস্বরূপ, এই নিবন্ধটি নীচের ছবির মত একটি টপোলজি ব্যবহার করে। কল্পনা করুন যে পিয়ার 1 (R2) একটি রাউটার যার একটি পাবলিক আইপি বা একটি রাউটার রয়েছে যা একটি সার্ভার হিসাবে কাজ করবে। R4 হল রাউটার যা পিয়ার 2 হবে, R4 এর সরাসরি কোনো পাবলিক আইপি নেই, ওরফে ন্যাটের পিছনে।

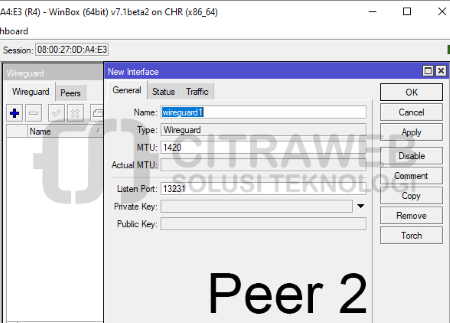

উভয় রাউটারে একটি ওয়্যারগার্ড ইন্টারফেস তৈরি করুন।

সাধারণভাবে ভিপিএন-এর মতো, ওয়্যারগার্ডও একটি ইন্টারফেস ব্যবহার করে। আমরা ওয়্যারগার্ড মেনুতে একটি ওয়্যারগার্ড ইন্টারফেস তৈরি করতে পারি --> যোগ করুন (নীচের ছবিটি দেখুন)।

R2 এ একটি ইন্টারফেস যোগ করা হচ্ছে (পিয়ার 1)

একবার সফল হলে, এটি এখনও বন্ধ করবেন না কারণ সর্বজনীন কী কলাম স্বয়ংক্রিয়ভাবে মান দিয়ে পূর্ণ হবে। ফলাফল নিচের ছবিতে দেখা যাবে। সর্বজনীন কীটি নোট করুন কারণ আমরা প্রতিটি ডিভাইসে পিয়ার যোগ করতে এটি ব্যবহার করব।

R4 এ একটি ইন্টারফেস যোগ করা হচ্ছে (পিয়ার 2)

পিয়ার ওয়্যারগার্ড যোগ করা হয়েছে।

আমাদের পিয়ার ওয়্যারগার্ড যোগ করতে হবে যাতে ভিপিএন সংযোগ করতে পারে। আমরা ওয়্যারগার্ড মেনুতে সমবয়সীদের যোগ করতে পারি --> পিয়ার (নীচের ছবিটি দেখুন)।

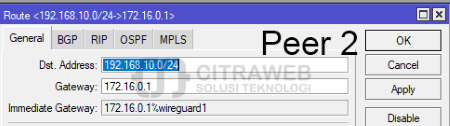

পিয়ার 1 এর জন্য, আপনাকে শুধুমাত্র পিয়ার 2 এর পাবলিক কী বা বিপরীত পিয়ার এবং অনুমোদিত ঠিকানা লিখতে হবে। এখানে অনুমোদিত ঠিকানাগুলি অনুমোদিত আইপিএস হিসাবেও পরিচিত।

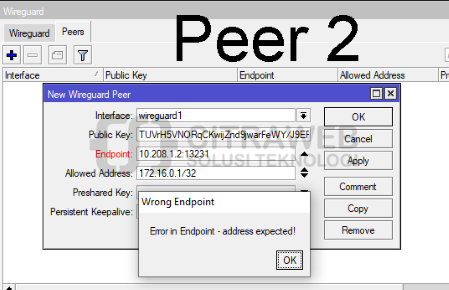

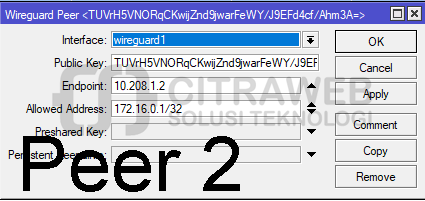

বিপরীতটিও সত্য। পিয়ার 2-কে অবশ্যই একটি পিয়ার যোগ করতে হবে এবং পিয়ার 1 বা এর বিরোধী পিয়ার এবং অনুমোদিত ঠিকানার অন্তর্গত সর্বজনীন কী পূরণ করতে হবে। পিয়ার 2-এ, আমরা পোর্টের সাথে পিয়ার 1-এর সর্বজনীন আইপি হিসাবে এন্ডপয়েন্ট সেট করি। যাইহোক, যখন আমরা একটি পোর্ট যোগ করি তখন উপরের ছবির মতো একটি ত্রুটি থাকবে, চিন্তা করবেন না, আমরা "ঠিক আছে" ক্লিক করি এবং আগে যে পোর্টটি লিখেছিলাম সেটি আবার মুছে ফেলি।

অবশ্যই, এই ওয়্যারগার্ডটি সংযুক্ত নয় কারণ আমরা শেষ পয়েন্টে সঠিক পোর্টে প্রবেশ করিনি। বর্তমান সমাধান হল আমরা শেষ পয়েন্টে পোর্ট লিখতে কমান্ড লাইন ব্যবহার করতে পারি।

/interface/wireguard/peers/edit number=0 value-name=endpoint

সেখানে ip:পোর্টের তথ্য থাকবে শেষ পয়েন্ট থেকে যা আমরা আগে উইনবক্সে লিখেছিলাম কিন্তু পোর্টটি 0 হিসাবে লেখা হয়েছে

তাই আমাদের এটিকে পিয়ার 1-এ ব্যবহৃত পোর্ট অনুযায়ী পরিবর্তন করতে হবে, অর্থাৎ 13231 এই নিবন্ধটি অনুযায়ী আপনি এই পোর্টটিও পরিবর্তন করতে পারেন।

প্রস্থান করতে ctrl + o টিপুন এবং এই এন্ডপয়েন্ট সেটিংস সংরক্ষণ করুন।

ওয়্যারগার্ড সংযুক্ত থাকলে, আমরা R2-এ পিয়ার চেক করতে পারি, শেষ পয়েন্টের মান R4 থেকে ব্যবহৃত পাবলিক আইপি দিয়ে পূরণ করা হবে।

পরবর্তী ধাপ হল WireGuard ইন্টারফেসে IP ঠিকানা যোগ করা। পদ্ধতিটি সাধারণভাবে ইন্টারফেসে একটি আইপি ঠিকানা যোগ করার মতোই।

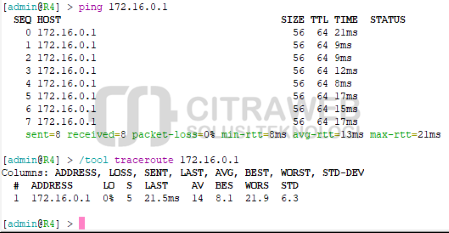

এই ওয়্যারগার্ড সক্রিয়/সংযুক্ত কিনা তা আমরা দেখতে পারি এমন কোন সূচক নেই। আমরা টার্মিনালে পিং ব্যবহার করে একটি পরীক্ষা করতে পারি, আমরা পিয়ার 1 থেকে পিয়ার 2 বা এর বিপরীতে পিং করতে পারি। যদি আপনি উত্তর দেন, তাহলে এর মানে হল যে ওয়্যারগার্ড VPN কানেক্ট করা আছে।

সমবয়সীদের মধ্যে LAN সংযোগ করা

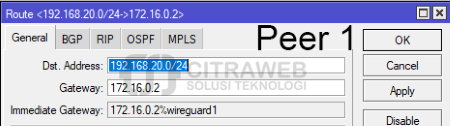

সমবয়সীদের মধ্যে একটি LAN সংযোগ করতে, আমাদের পিয়ারের অনুমোদিত ঠিকানা কনফিগারেশন পরিবর্তন করতে হবে যা আমরা আগে কনফিগার করেছি এবং উভয় সমকক্ষের জন্য একটি স্ট্যাটিক রুট তৈরি করতে হবে।

R2 তে (পিয়ার 1)

কারণ RouterOS সংস্করণ 7.1beta2 এখনও বিকাশে রয়েছে এবং এখনও স্থিতিশীল নয়, যাতে অন্যান্য কনফিগারেশন পরিবর্তন না হয়, আমরা একটি কনফিগারেশন পরিবর্তন করতে কমান্ড লাইন ব্যবহার করতে পারি।

ইন্টারফেস/ওয়্যারগার্ড/পিয়ার্স/ সম্পাদনা সংখ্যা=0 মান-নাম=অনুমতিপ্রাপ্ত ঠিকানা

তারপর LAN R4 (Peer 2) এ একটি স্ট্যাটিক রুট তৈরি করুন।

উল্টো। আমাদের R4 (Peer2) এ পিয়ার কনফিগারেশন পরিবর্তন করতে হবে এবং R2 (Peer1) থেকে LAN-এ একটি স্ট্যাটিক রুট যোগ করতে হবে।

ইন্টারফেস/ওয়্যারগার্ড/পিয়ার্স/ সম্পাদনা সংখ্যা=0 মান-নাম=অনুমতিপ্রাপ্ত ঠিকানা

LAN R2 (পিয়ার 1) এ একটি স্ট্যাটিক রুট তৈরি করুন

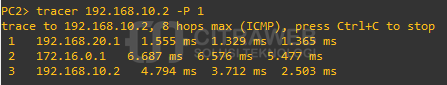

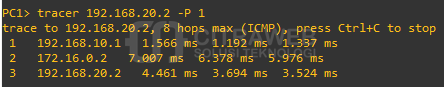

সুতরাং, এই মুহুর্তে উভয় সমকক্ষের LAN সংযোগ করতে সক্ষম হওয়া উচিত। আমরা এটি একটি পিং বা ট্রেসাররুট করে প্রমাণ করতে পারি।

LAN R4 থেকে LAN R2 পর্যন্ত ট্রেসারউট।

LAN R2 থেকে LAN R4 পর্যন্ত ট্রেসারউট।

এই নিবন্ধটি RouterOS 7.1beta2 ব্যবহার করে 12 অক্টোবর 2020 সোমবার তৈরি করা হয়েছে

দ্রুত এবং স্থিতিশীল ইন্টারনেট বর্তমানে একটি গুরুত্বপূর্ণ প্রয়োজন। অফিস, স্কুল, ক্যাম্পাস, ক্যাফে এবং অন্যান্য উভয় ক্ষেত্রেই। হাসপাতাল বা হোটেলের মতো পাবলিক পরিষেবাগুলির জন্য কোনও ব্যতিক্রম নয়, ইন্টারনেটের প্রয়োজন যাতে ডাটাবেস সার্ভারে অ্যাক্সেস দ্রুত এবং স্থিতিশীলভাবে চলতে পারে।

তাই, এবার আমরা আলোচনা করব কীভাবে একটি হোটেল পরিবেশে ব্যান্ডউইথ পরিচালনা করা যায় যা ক্ষেত্রে সহজ এবং কার্যকর করা যায়।

আমরা নিম্নলিখিত টপোলজিতে বিপণন, হোটেল ওয়েবসাইট সার্ভার, রুম ওয়াইফাই, লবি ওয়াইফাই, প্রশাসনের প্রয়োজনীয়তা, সিসিটিভি ক্যামেরা ইত্যাদির মতো ইন্টারনেটের বিভিন্ন চাহিদার সংক্ষিপ্ত বিবরণ দেব।

উপরের টপোলজির মতো, 1টি গেটওয়ে রাউটার প্রয়োজন, যথা RB1100AHx4 এবং 1 AP WAP AC ইন্টারনেট বিতরণের জন্য eth3 এবং eth2 এর সাথে সংযুক্ত WiFi ব্যবহার করে কেবল ব্যবহার করে ইন্টারনেট বিতরণের জন্য। ধরে নিচ্ছি যে আপনি যখন মাঠে থাকবেন এবং একাধিক AP থাকবে, আপনার Wifi এবং তারের জন্য একটি বিতরণ সুইচের প্রয়োজন হবে। যাইহোক, যাতে এটি খুব বেশি প্রসারিত না হয়, আমরা শুধু ব্যান্ডউইথ ব্যবস্থাপনার উপর ফোকাস করব।

প্রথম ধাপ হল প্রথমে রাউটার গেটওয়ে সেট করা। নিশ্চিত করুন যে রাউটার ইন্টারনেটের সাথে সংযুক্ত আছে, তারপর DNS এবং NAT সেট করুন। 2টি ইন্টারনেট ডিস্ট্রিবিউশন মডেল থাকবে, যথা ওয়াইফাই ব্যবহার করা এবং কেবল ব্যবহার করা। এই পরীক্ষায় আমরা আইপি বিতরণের পাশাপাশি নেটওয়ার্ক নিরাপত্তার জন্য হটস্পট বা লগইন পোর্টাল বৈশিষ্ট্য ব্যবহার করব। তারপর eth2 এবং eth3 ধারণকারী ব্রিজ ইন্টারফেসে হোস্টপট সক্রিয় করা হয়।

WAP AC সেটিংসের জন্য, এটি বেশ সহজ। সমস্ত ইন্টারফেস 1 সেতুতে তৈরি করা হয়। Wlan 1 এবং Wlan 2 এপি ব্রিজ হিসাবে সেট করা হয়েছে যাতে তারা ওয়াইফাই প্রেরণ করতে পারে।

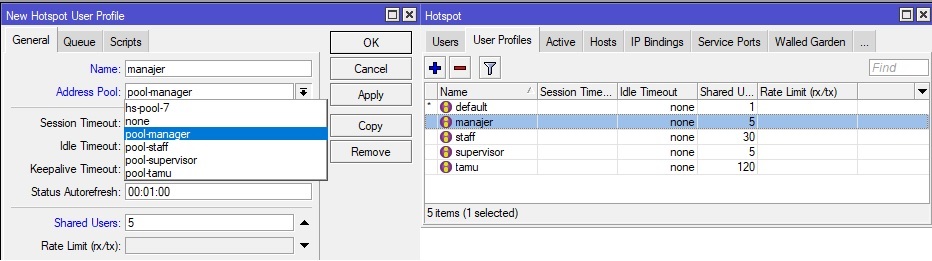

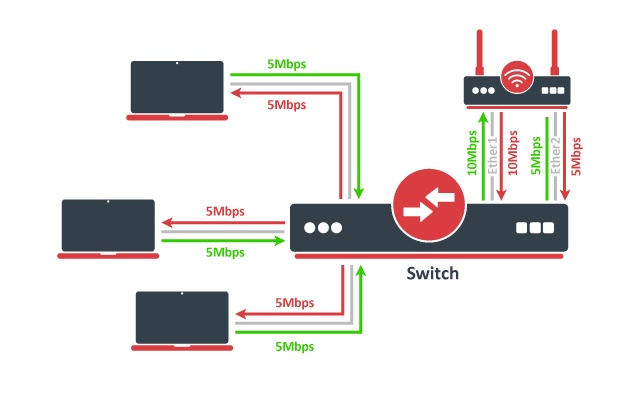

আমরা যখন হটস্পট পরিষেবা ব্যবহার করি তখন বেশ কিছু ব্যান্ডউইথ সেটিং স্কিম আছে। আপনি ইনকামিং এবং আউটগোয়িং প্যাকেট চিহ্ন ব্যবহার করতে পারেন, আপনি এটি ব্যবহারকারী ব্যবস্থাপকের সাথে করতে পারেন, আপনি ব্যবহারকারীর প্রোফাইলে ঠিকানা পুলও ব্যবহার করতে পারেন। এই উপলক্ষে আমরা একটি ব্যবহারকারীর প্রোফাইল ব্যবহার করব যা আমরা পরে একটি সাধারণ সারির সাথে একত্রিত করব।

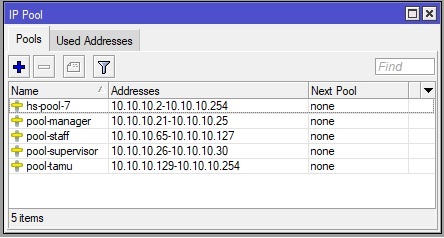

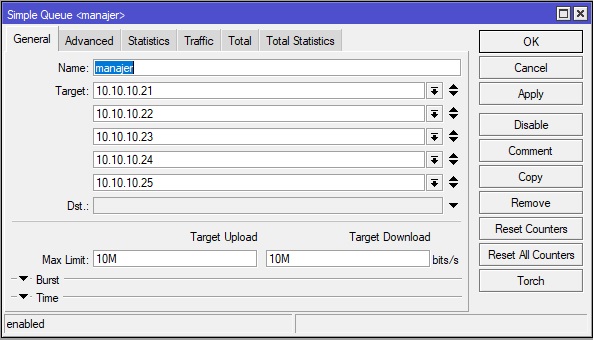

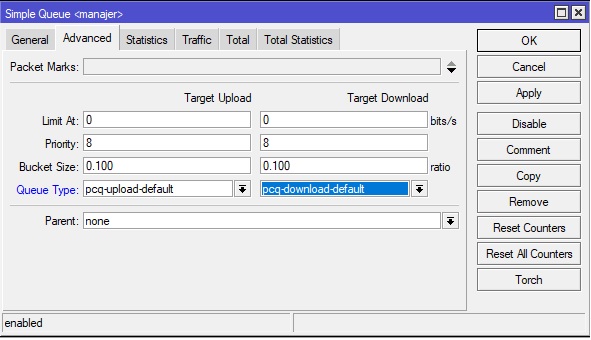

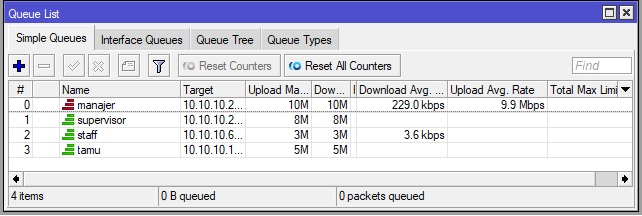

যেহেতু আমরা ব্যান্ডউইথ পরিচালনার জন্য একটি সাধারণ সারি ব্যবহার করব, তাই আমাদেরকে /24 থেকে /25 এবং /26 পর্যন্ত সাবনেট করে আইপি পরিবর্তন করতে হবে যাতে খুব বেশি নিয়মের সারি না থাকে। উদাহরণস্বরূপ, একটি হোটেলে 5 জন ব্যবস্থাপক, 5 সুপারভাইজার, 30 জন কর্মী এবং 120 জন অতিথি রয়েছেন। সুতরাং আমরা এটিকে কয়েকটি ভাগে ভাগ করব, উদাহরণস্বরূপ IP 10.10.10.2-10.10.10.20 AP IP বরাদ্দের জন্য ব্যবহৃত হয়। তারপর আমরা পুল-ম্যানেজার = 10.10.10.21-10.10.10.25, পুল-সুপারভাইজার = 10.10.10.26-10.10.10.30, পুল-স্টাফ = 10.10.10.10.10.10.10.10.10.10.10.10.10.10.10.10.10 29 -10.10.10.254।

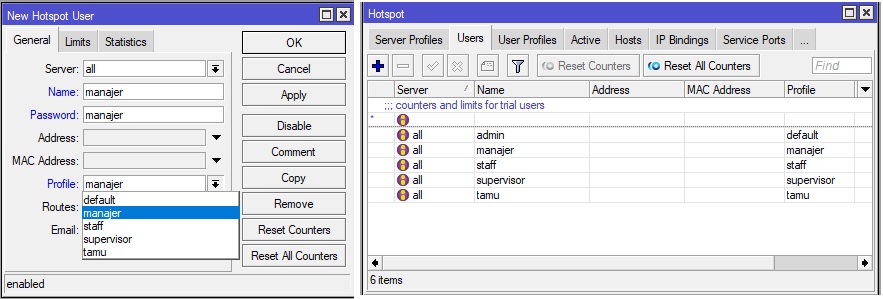

পরবর্তী ধাপ হল একটি ব্যবহারকারী প্রোফাইল তৈরি করা

তারপরে আমরা আগে তৈরি করা প্রোফাইলের জন্য একটি ব্যবহারকারী হটস্পটও তৈরি করি।

এর পরে, আমরা প্রতিটি বিভাগের জন্য সারি তৈরি করি, যথা ম্যানেজার, সুপারভাইজার, স্টাফ এবং অতিথি।

সুপারভাইজারদের জন্য একটি সারি তৈরি করুন, উপরের মত করে একের পর এক আইপি লিখুন। যাইহোক, পুল-স্টাফ = 10.10.10.65-10.10.10.127, এটি 10.10.10.64/26 দ্বারা প্রতিনিধিত্ব করা যেতে পারে, পুল-অতিথি = 10.10.10.129-10.10.10.254 10.21/10.21 দ্বারা প্রতিনিধিত্ব করা যেতে পারে।

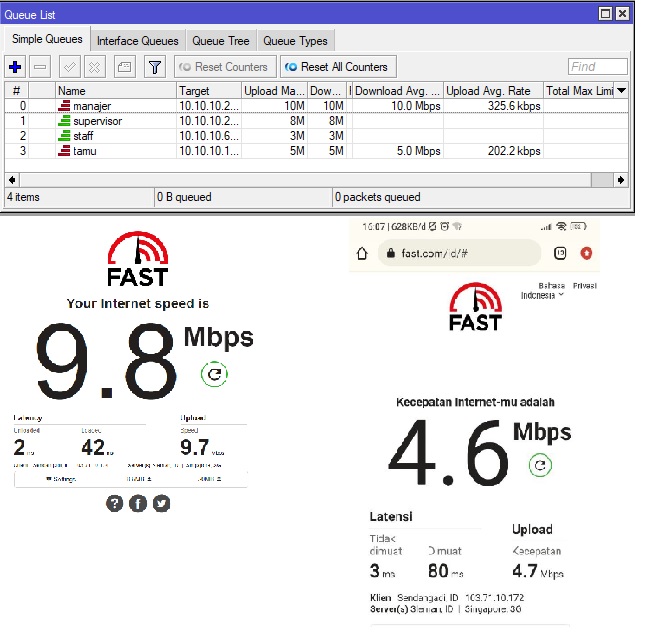

আমরা ম্যানেজার ব্যবহারকারী এবং অতিথি ব্যবহারকারী ব্যবহার করে লগ ইন করার চেষ্টা করি। তারপরে একই সাথে একটি স্পিডটেস্ট করুন। ফলাফল নিম্নরূপ.

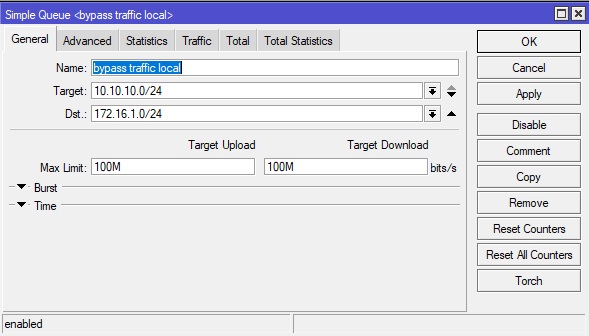

উপরের কনফিগারেশনের সাথে, স্থানীয় ট্রাফিক এখনও সীমিত থাকবে। তাই আমাদের আরও একটি নিয়ম তৈরি করতে হবে, তা হল স্থানীয় ট্রাফিক বাইপাস করা। পদ্ধতিটি নিম্নরূপ।

এটা সহজ তাই না, সৌভাগ্য এটা চেষ্টা করে, আশা করি এটা দরকারী.

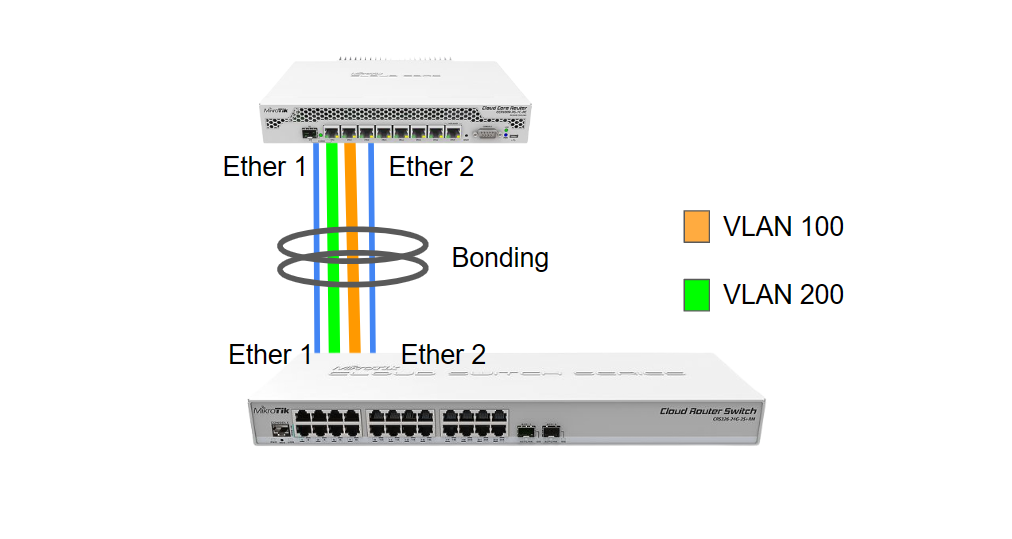

বন্ডিং হল এমন একটি প্রযুক্তি যা একাধিক ইথারনেট ইন্টারফেসকে একত্রিত করতে এবং একটি ভার্চুয়াল লিঙ্কে একত্রিত করার অনুমতি দেয় যাতে এটি একটি বৃহত্তর এবং আরও নির্ভরযোগ্য যৌক্তিক পথে পরিণত হয়। তা ছাড়া, এটি ব্যর্থ-ওভার উদ্দেশ্যে ব্যবহার করা যেতে পারে।

VLAN বা ভার্চুয়াল LAN হল একটি প্রযুক্তি যা একটি ভৌত নেটওয়ার্ককে 1টি ভৌত নেটওয়ার্ক বা ইন্টারফেসে বিভিন্ন অ-ভৌতিক নেটওয়ার্কে ভাগ করতে ব্যবহৃত হয়। একটি VLAN থাকা অবশ্যই নেটওয়ার্ক অ্যাডমিনদের তাদের নেটওয়ার্ক পরিচালনা করতে সাহায্য করবে।

তাই যদি দেখা যায় যে আমাদের একটি VLAN দরকার কিন্তু বন্ডিং ইন্টারফেস বাইপাস? ঠিক আছে, এই নিবন্ধটি বন্ধন ইন্টারফেসের উপর VLAN নিয়ে আলোচনা করবে।

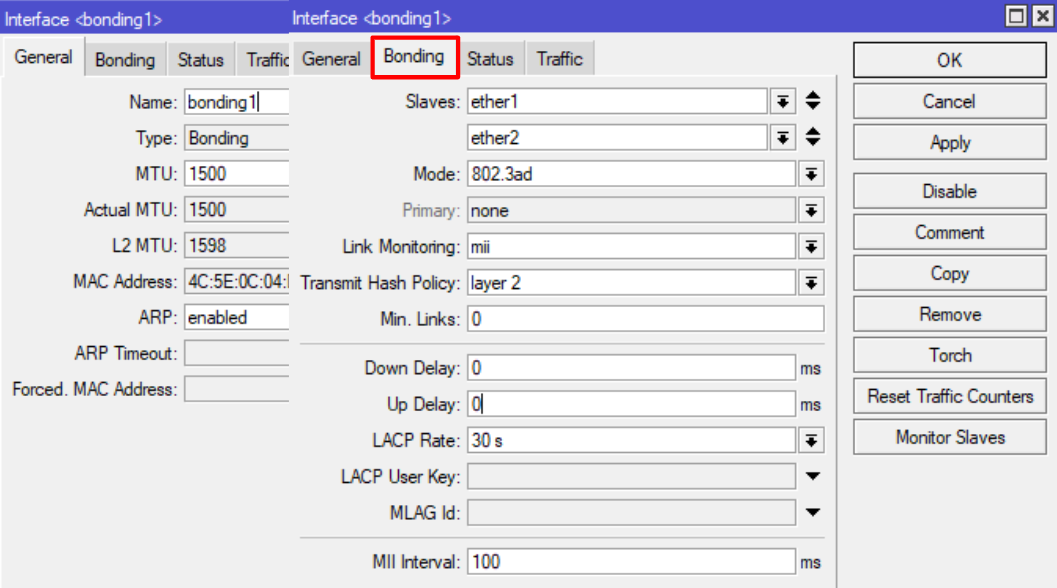

এই নিবন্ধে আমরা একটি রাউটার এবং CRS3xx সিরিজ ব্যবহার করব যা বন্ড করা হবে তারপর আমরা নীচের টপোলজির মতো যে ইন্টারফেসটি বন্ড করেছি তার মাধ্যমে আমরা VLAN পাস করব।

রাউটারে ইথার1 এবং ইথার2 এর জন্য আমরা বন্ড করি এবং সিআরএস-এ ইথার 1 এবং ইথার 2 আমরাও বন্ড করি, তারপর আমরা এটি করতে vlan 100 এবং vlan 200 এড়িয়ে যাব, আপনি রাউটারে বন্ডিং বন্ডিং

কনফিগার করুন নীচের পদক্ষেপগুলি অনুসরণ করতে পারেন।

ইন্টারফেস > বন্ডিং > +

তারপর বন্ডিং ট্যাবে বন্ড করা ইন্টারফেসটিও লিখুন

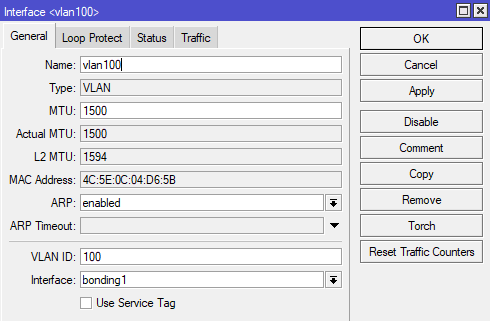

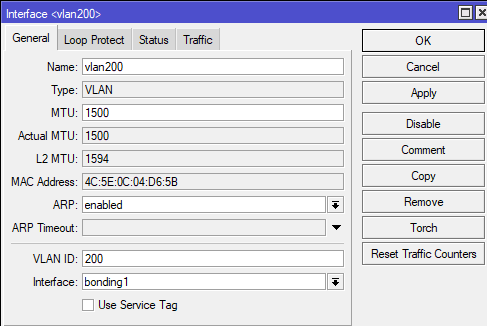

আমরা বন্ড করার পরে, আমরা রাউটার

ইন্টারফেসে একটি VLAN তৈরি করব > VLAN > +

VLAN 100

VLAN 200

VLAN ইন্টারফেসের জন্য, আমরা এটিকে আগে তৈরি করা বন্ডিং ইন্টারফেসে নির্দেশ করব

, তারপরে আমরা তৈরি করা প্রতিটি VLAN-এর জন্য IP ঠিকানা কনফিগার করব।

.png)

CRS3xx এ বন্ধন

ইন্টারফেস > বন্ডিং > +

রাউটার বন্ডিং কনফিগারেশনের অনুরূপ crs-এ বন্ডিং কনফিগারেশনের জন্য, আমরা শুধু ইন্টারফেস যোগ করি যা বন্ডিং ট্যাবে বন্ড করা হবে।

.png)

CRS3xx-এ VLAN কনফিগারেশন

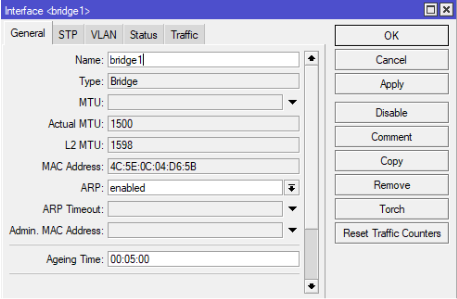

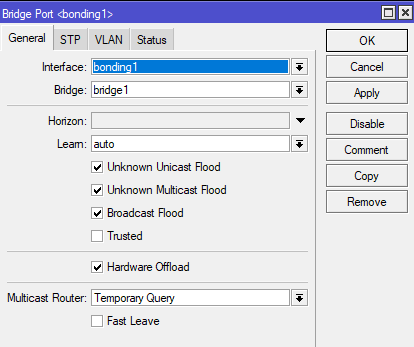

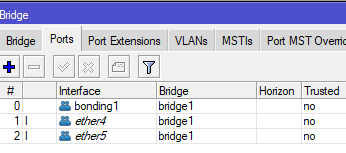

এই ধাপে আমরা যে ইন্টারফেসটি অ্যাক্সেস করব তা ম্যাপ করব, প্রথম ধাপে আমরা প্রথমে একটি ব্রিজ তৈরি করব তাই এই টিউটোরিয়ালে আমরা ইন্টারফেস bonding1, ether4 এবং ether5 ব্যবহার করব।

সেতু > +

পোর্টের সাথে একটি বন্ডিং পোর্ট যোগ করুন যেটিতে আমরা VLAN অ্যাক্সেস দেবো, এখানে আমি ইথার 4 এবং ইথার 5 পোর্ট যোগ

করেছি

যে পোর্টে আমরা ট্যাগ করব বা অ্যাক্সেস করব, তার জন্য PVID দিন এবং

PVID 100 সহ ether4 নীচের মত ফ্রেম টাইপ নির্বাচন করুন।

.png)

PVID 200 সহ ether5

.png)

তাই আমরা যে বন্দরে প্রবেশ করেছি তার পরিমাণ সেতুতে ৩টি

তারপর আমরা VLANs

Bridge > VLANs > +

এই VLAN গুলোতে, VLAN ID লিখি এবং বন্ডিং-এর ট্যাগ পয়েন্টের জন্য এবং আমরা যে পোর্ট অ্যাক্সেস করতে চাই তা আনট্যাগ করি।

.png)

.png)

চূড়ান্ত ধাপের জন্য, আমরা আগে যে সেতুটি তৈরি করেছি তাতে VLAN ফিল্টারিং সক্রিয় করি,

Bridge > Bridge1 > VLAN

.png)

উপরের কনফিগারেশনের মাধ্যমে, আমরা পূর্বে যে ইন্টারফেসগুলিকে বন্ড করেছিলাম, যেমন ইথার 1 এবং ইথার 2 এর মাধ্যমে আমরা VLAN পাস করব। যখন আমরা যে ইন্টারফেসগুলির সাথে বন্ডিং করছি সেগুলি যোগ করতে চাই, আমাদের VLAN-এ কনফিগারেশন পরিবর্তন করতে হবে না। , শুধু বন্ড করা হবে যে ইন্টারফেস যোগ করুন.

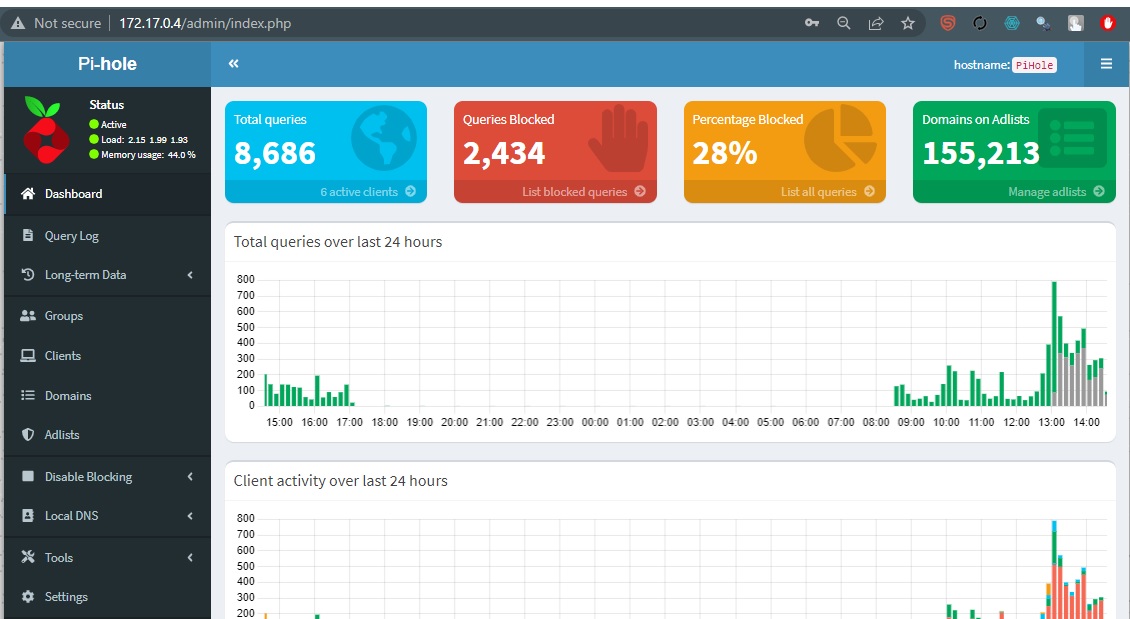

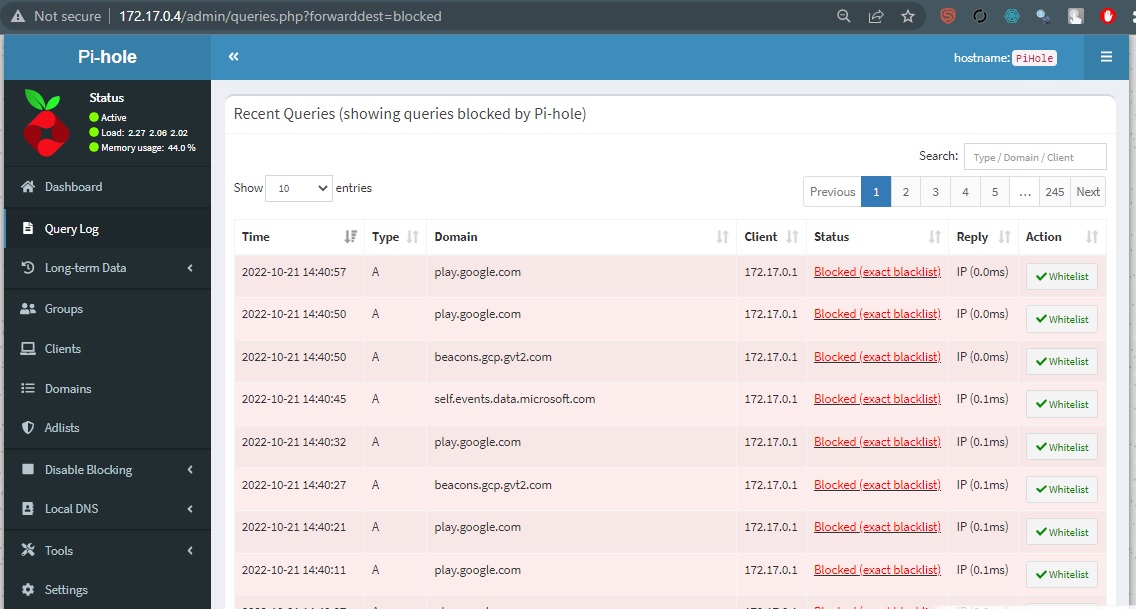

পাই-হোল এমন একটি প্রোগ্রাম যা একটি DNS সার্ভার হিসাবে ব্যবহৃত হয় যা অবাঞ্ছিত বিষয়বস্তু ফিল্টার করার জন্য সিঙ্কহোল হিসাবে কাজ করে। এটি যেভাবে কাজ করে তা একটি ব্রাউজারে একটি বিজ্ঞাপন ব্লকারের মতো, তবে একটি বিজ্ঞাপন ব্লকারে শুধুমাত্র ব্রাউজারে কার্যকলাপ সুরক্ষিত থাকে, যেখানে পাই-হোলে এটি সমস্ত সংযুক্ত ডিভাইসে ব্যবহার করা যেতে পারে।

ইনস্টলেশন ধাপ

ইনস্টল করার আগে, Mikrotik রাউটার RouterOS v7.4beta4 এবং তার উপরে এবং ARM, ARM64, X86, বা X86-64 আর্কিটেকচারে উপলব্ধ কন্টেইনার ব্যবহার করে Pi-hole ইনস্টল করা হবে। রাউটারে কন্টেইনার ব্যবহার করা অনেক বেশি সঞ্চয়স্থান নেয়, তাই বহিরাগত স্টোরেজ যোগ করার জন্য এটি অত্যন্ত সুপারিশ করা হয়।

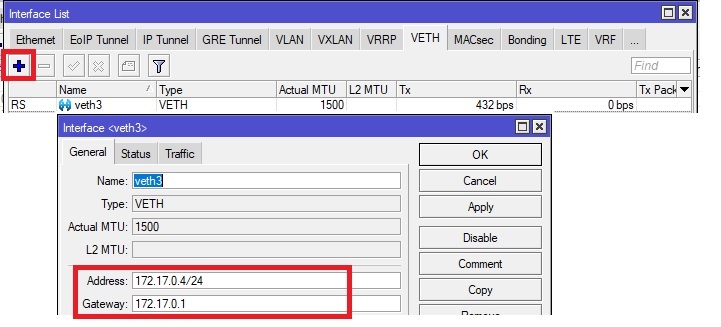

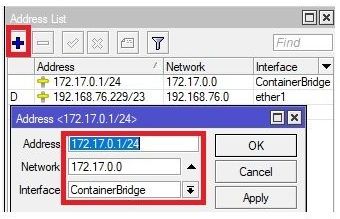

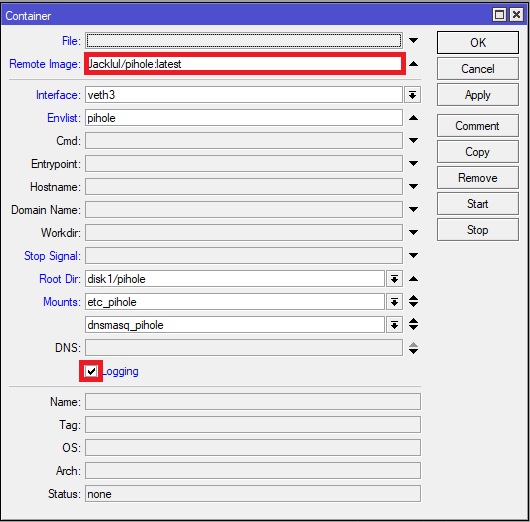

প্রথমে, একটি ভেথ ইন্টারফেস তৈরি করুন যা একটি কন্টেইনার ইন্টারফেস, মেনু ইন্টারফেস > ভেথ > নতুন ইন্টারফেস যোগ করুন > নাম, আইপি ঠিকানা এবং গেটওয়ে হিসেবে ব্যবহার করা হবে যা পরে dns-এর জন্য ব্যবহার করা হবে।

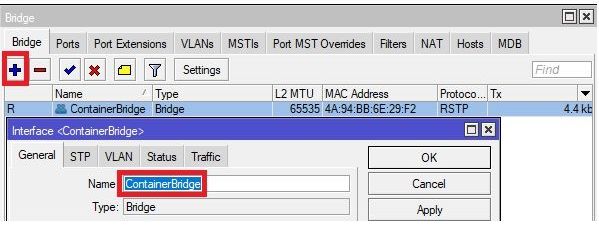

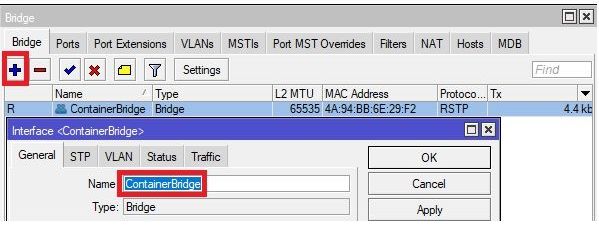

কনটেইনার এবং ব্রিজ ইন্টারফেসের জন্য একটি ব্রিজ ইন্টারফেস যোগ করুন, ব্রাইড > অ্যাড মেনু নির্বাচন করুন

ব্রিজ > পোর্ট > অ্যাড মেনুতে ব্রিজ কন্টেইনারের সাথে ভেথ ইন্টারফেস ব্রিজ পোর্ট যোগ করুন

কনটেইনার ব্রিজ ইন্টারফেসে আইপি ঠিকানা যোগ করুন

আউটগোয়িং ট্রাফিকের জন্য nat নিয়ম যোগ করুন, IP> Firewall> NAT, srcnat ব্যবহার করে চেইন, ইন্টারনেটের উৎসের সাথে ইন্টারফেস সামঞ্জস্য করুন।

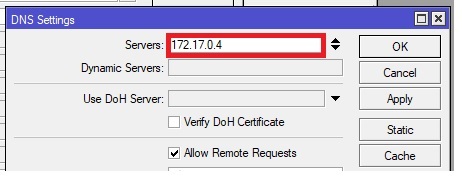

VETH ইন্টারফেসে উপযুক্ত DNS যোগ করুন যেখানে একটি ধারক রয়েছে যা চিত্র পাই-হোল দিয়ে পূর্ণ হবে

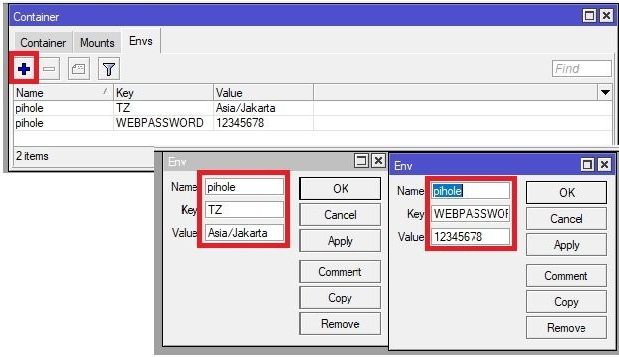

এনভিএস সেটিংস যা পাই-হোল ইমেজ (ঐচ্ছিক) রাখার জন্য ব্যবহার করা হবে, ব্যবহৃত পরিবেশ ভেরিয়েবলের জন্য Github- এ দেখা যাবে ।

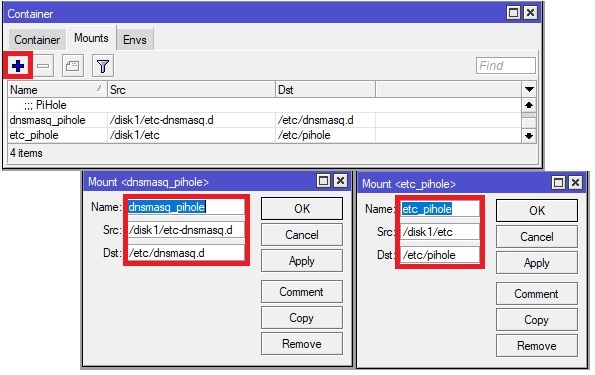

মাউন্ট সেটিংস (ঐচ্ছিক), পাই-হোল ইমেজ ফাইলের জন্য ফোল্ডার এবং স্টোরেজ মিডিয়া নির্ধারণ করতে ব্যবহৃত হয়। এই ক্ষেত্রে আমরা অতিরিক্ত স্টোরেজ মিডিয়া ব্যবহার করি যা RouterOS-এ পড়া হয়, যেমন disk1, কারণ কন্টেইনারগুলি প্রচুর স্টোরেজ ব্যবহার করে, অতিরিক্ত স্টোরেজ যোগ করার জন্য এটি অত্যন্ত সুপারিশ করা হয়।

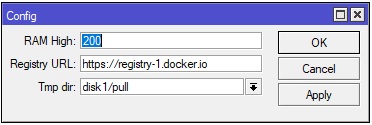

পরবর্তী ধাপে একটি পাই-হোল ইমেজ ফাইল তৈরি করা হবে যা সরাসরি রাউটার থেকে ইমেজ টানতে হলে আপনাকে অবশ্যই RouterOS v7.4beta ব্যবহার করতে হবে এবং রাউটারটি ইন্টারনেটের সাথে সংযুক্ত আছে কিনা তা নিশ্চিত করতে হবে। মেনু ধারক > কনফিগারেশন, Pi-Hole Link

তারপর Pi-hole চিত্রটিকে Mikrotik পাত্রে টেনে আনুন, কন্টেইনার > অ্যাড মেনুতে, লগিং চেক করতে ভুলবেন না তারপর প্রয়োগ করুন। চিত্রটিকে ধারকটিতে টেনে নেওয়ার প্রক্রিয়াটির জন্য কয়েক মুহূর্ত অপেক্ষা করুন।

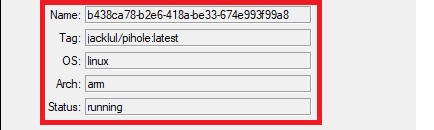

আপনি যখন ছবিটি টানা শেষ করবেন, তৈরি করা চিত্রগুলির বিবরণ উপস্থিত হবে।

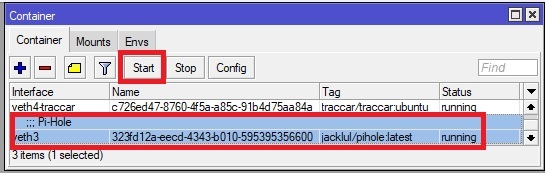

যখন ছবিটি পাত্রে টেনে নেওয়া হয় এবং নিষ্কাশন সম্পূর্ণ হয়, তখন পরবর্তী ধাপটি ধারকটি শুরু করা হয়। কনটেইনার স্ট্যাটাস চলছে তা নিশ্চিত করুন।

পাই-হোল বাস্তবায়ন ফলাফল:

পাই-হোল ওয়েব প্যানেল অ্যাক্সেস করতে, আপনার ব্রাউজারে আইপি কন্টেইনার ইন্টারফেসে নেভিগেট করুন। (উদাহরণ http://172.17.0.4)

রাউটারে প্রবেশ করা প্রতিটি ট্র্যাফিক Pi-হোলের মধ্য দিয়ে যাবে, কিন্তু এমন বেশ কিছু ডোমেইন থাকবে যেগুলি এখনও Pi-hole ব্ল্যাকলিস্টে নেই, তাই সেগুলিকে ম্যানুয়ালি প্রবেশ করতে হবে। পাই-হোল ব্যবহার করে, ইন্টারনেট অ্যাক্সেসকারী প্রত্যেক ব্যবহারকারীকে অবাঞ্ছিত বিষয়বস্তু বা বিজ্ঞাপনের জন্য পাই-হোল দ্বারা ফিল্টার করা হবে যা প্রায়শই ওয়েবসাইটে প্রদর্শিত হয়।

Sub-menu: /container

Packages required: container

A container is MikroTik's implementation of Linux containers, allowing users to run containerized environments within RouterOS. The container feature was added in RouterOS v7.4beta4.

Prerequisites:

[admin@MikroTik] > system/device-mode/print

mode: enterprise

Step 1: system/device-mode/update or /system/device-mode/update container=yes

step 2: update: please activate by turning the power off or pressing the reset or mode button in 4m31s (better unplug the power cable)

Step 3: system/device-mode/print (After turning it on should)

mode: enterprise

container: yes

/interface/veth/add name=veth1 address=172.17.0.2/24gateway=172.17.0.1Create a bridge for containers and add veth to it:

/interface/bridge/add name=containers/ip/address/add address=172.17.0.1/24 interface=containers/interface/bridge/port add bridge=containers interface=veth1Setup NAT for outgoing traffic:

/ip/firewall/nat/add chain=srcnat action=masquerade src-address=172.17.0.0/24

/container/envs/add name=pihole_envs key=TZ value="Europe/Riga"

/container/envs/add name=pihole_envs key=WEBPASSWORD value="mysecurepassword"

/container/envs/add name=pihole_envs key=DNSMASQ_USER value="root"Define mounts (optional):/container/mounts/add name=etc_pihole src=disk1/etc dst=/etc/pihole/container/mounts/add name=dnsmasq_pihole src=disk1/etc-dnsmasq.d dst=/etc/dnsmasq.d/container/config/set registry-url=https://registry-1.docker.io tmpdir=disk1/pull

pull image:/container/add remote-image=pihole/pihole:latest interface=veth1 root-dir=disk1/pihole mounts=dnsmasq_pihole,etc_pihole envlist=pihole_envs

The image will be automatically pulled and extracted to root-dir, status can be checked by using:/container/print

****src= points to RouterOS location (could also be src=disk1/etc_pihole if, for example, You decide to put configuration files on external USB media), dst= points to defined location (consult containers manual/wiki/github for information on where to point). If src directory does not exist on first time use then it will be populated with whatever container have in dst location.http://172.17.0.2/admin/ in your web browser./ip firewall natadd action=dst-nat chain=dstnat dst-address=192.168.88.1 dst-port=80 protocol=tcp to-addresses=172.17.0.2 to-ports=80For Pihole container - set DNS server to containers veth interface IP address -/ip dns set servers=172.17.0.2/container/config/set ram-high=200M

his will soft limit RAM usage - if a RAM usage goes over the high boundary, the processes of the cgroup are throttled and put under heavy reclaim pressure.

For starting containers after router reboot use start-on-boot option (starting from 7.6beta6)

/container/print 0 name="2e679415-2edd-4300-8fab-a779ec267058"tag="test_arm64:latest" os="linux" arch="arm" interface=veth2 root-dir=disk1/alpine mounts="" dns="" logging=yes start-on-boot=yes status=running /container/set 0 start-on-boot=yesStarting from 7.11beta5 version multiple addresses and ipv6 addresses can be added:interface/veth add address=172.17.0.3/16,fd8d:5ad2:24:2::2/64gateway=172.17.0.1 gateway6=fd8d:5ad2:24:2::1

The Container package is compatible with arm arm64 and x86 architectures. Using remote-image (similar to docker pull) functionality requires a lot of free space in main memory, 16MB SPI flash boards may use pre-build images on USB or other disk media.

/container/start 0It is possible to get to running container shell: /container/shell 0Enable logging to get output from container: /container/set 0 logging=yes

LAN এর পূর্ণরূপ হলো Local Area Network । একটি নির্দিষ্ট ভৌগলিক এলাকার কিছু নেটওয়ার্ক ডিভাইসকে একত্রিত করে যে নেটওয়ার্ক গড়ে তোলা হয় তাকে LAN বলে। আরো সুনির্দিষ্টভাবে বলতে গেলে একটি অফিসের একাধিক কম্পিউটারসমূহকে যদি আমরা একটি সুইচের সাহায্যে সংযুক্ত করে একটি নেটওয়ার্ক গড়ে তুলি তাহলে সেটা হবে LAN । এই সুইচের সাথে সংযুক্ত প্রতিটি কম্পিউটার একই Broadcast Domain এর অধীনে থাকে। অপরদিকে VLAN হলো এমন এক ধরণের টেকনোলজি যার সাহায্যে একটি সুইচের সাথে সংযুক্ত কম্পিউটারসমূহকে লজিক্যালী একাধিক গ্রুপে বিভক্ত করে আলাদা আলাদা LAN হিসেবে বিবেচনা করা হয়। অর্থাৎ ফিজিক্যালী একটি সুইচই থাকবে কিন্তু লজিক্যালী একাধিক সুইচ হিসেবে কাজ করে। এটিই হলো VLAN বা Virtual Local Area Network । এক্ষেত্রে লজিক্যালী বিভক্ত সাবনেটওয়ার্কগুলো একেকটি পৃথক Broadcast Domain হিসেবে কাজ করে।

এখন দেখা যাক এই VLAN আমাদেরকে কি কি ধরণের সুবিধা দেয়।

১) Broadcast Storm Mitigation: VLAN এর সাহায্যে একটি সুইচের সাথে সংযুক্ত ডিভাইসসমূহকে একাধিক লজিক্যাল গ্রুপ বা সাবনেটওয়ার্ক এ বিভক্ত করলে Broadcast Domain ও বিভক্ত হয়ে যায়। এতে করে Broadcast Domain এর আকার ছোট হয় এবং এক ডোমেইনের Broadcast প্যাকেট (ARP প্যাকেট) আরেক ডোমেইনে যেতে পারে না। এতে করে নেটওয়ার্কের পারফরম্যান্সও ভাল থাকে।

২) Cost Reduction: Non-VLAN নেটওয়ার্কে একাধিক LAN বা সাবনেটওয়ার্কের জন্য আলাদা সুইচের প্রয়োজন হয়। কিন্তু VLAN বেজড নেটওয়ার্কে একটি সুইচ ব্যবহার করে একাধিক VLAN বা সাবনেটওয়ার্ক গড়ে তোলা সম্ভব হয়। এতে করে নেটওয়ার্কের Cost উল্লেখযোগ্য হারে হ্রাস পায়।

৩) Network Management and Expansion: যদি একটি অফিসের একাধিক শাখা/বিল্ডিং থাকে তাহলে প্রতিটি বিল্ডিংয়েই কিছু কমন ডিপার্টমেন্ট যেমনঃ IT, Admin, Accounts থাকতে পারে। এই ধরণের কর্পোরেট নেটওয়ার্কে VLAN ব্যবহারের মাধ্যমে আলাদা আলাদা বিল্ডিংয়ের একই ধরণের ডিপার্টমেন্টগুলোকে লজিক্যালী একই LAN বা সাবনেটওয়ার্কে রাখা যায়। VLAN ব্যবহারের মাধ্যমে নেটওয়ার্কের ব্যবস্থাপনা সহজ হয় এবং প্রয়োজনে নেটওয়ার্কের আকার/পরিধি সহজেই বৃদ্ধি করা যায়।

৪) Security: VLAN এর ব্যবহার নেটওয়ার্কের নিরাপত্তা বৃদ্ধিতেও সহায়ক ভূমিকা পালন করে। VLAN বেজড নেটওয়ার্কে বিভিন্ন ডিপার্টমেন্টের কম্পিউটারসমূহ যেহেতু লজিক্যালী আলাদা সাবনেটওয়ার্কে থাকে তাই সেগুলো একটি ফিজিক্যাল সুইচের মাধ্যমে সংযুক্ত থাকা সত্ত্বেও এক ডিপার্টমেন্টের কম্পিউটার থেকে সাধারণত অন্য ডিপার্টমেন্টের কম্পিউটারে এ্যাকসেস করা যায় না। এতে ডাটার নিরাপত্তা বৃদ্ধি পায়।

একটি সুইচে যখন একাধিক VLAN কনফিগার করা হয় তখন একটি বিশেষ সংখ্যা ব্যবহার করে প্রতিটি VLAN কে আলাদা আলাদাভাবে চিহ্নিত করা হয়। এই বিশেষ সংখ্যাটিকে VLAN ID বলে।

i) Normal Range VLAN: Normal Range VLAN এর ক্ষেত্রে VLAN ID হিসেবে 1 থেকে 1005 পর্যন্ত সংখ্যাগুলো ব্যবহার করা হয়। এর মধ্যে 1 হলো Default VLAN যা সুইচের মধ্যে বাই ডিফল্ট কনফিগার করা থাকে এবং এটি ডিলিট/পরিবর্তন করা যায় না। আর 1002 থেতে 1005 এই VLAN ID গুলো Token Ring ও FDDI VLAN হিসেবে ব্যবহৃত হয়। Normal Range VLAN এর ক্ষেত্রে VLAN কনফিগারেশনসমূহ vlan.dat নামক একটি VLAN Database এ থাকে যা সুইচের Flash Memory তে জমা থাকে। সাধারণত একটি ছোট বা মাঝারি আকারের নেটওয়ার্কে এই Normal Range VLAN সমূহ ব্যবহার করা হয়ে থাকে।

ii) Extended Range VLAN: Extended Range VLAN এর ক্ষেত্রে VLAN ID হিসেবে 1006 থেকে 4094 পর্যন্ত সংখ্যাগুলো ব্যবহৃত হয়। সাধারণত একটি বড় আকারের নেটওয়ার্কে Extended Range VLAN ব্যবহার করা হয়ে থাকে। Extended Range VLAN এর ক্ষেত্রে VLAN কনফিগারেশনসমূহ সুইচের Running Configuration ফাইলে জমা থাকে।

i) Default VLAN: Cisco সুইচসমূহে VLAN ID 1 ব্যবহার করে বাই ডিফল্ট একটি VLAN তৈরী করা থাকে, একে Default VLAN বলে। এই Default VLAN টি ডিলিট/পরিবর্তন করা যায় না। নেটওয়ার্ক নিরাপত্তার কথা বিবেচনা করে প্রোডাকশন নেটওয়ার্কে এই Default VLAN টি ব্যবহার না করাই ভাল।

ii) Data VLAN: যে সকল VLAN ব্যবহার করে ইউজারদের ডাটা আদান-প্রদান করা হয় তাদেরকে Data VLAN বলে। Normal Range VLAN এর ক্ষেত্রে 2 থেকে 1001 এই VLAN গুলো Data VLAN হিসেবে ব্যবহার করা হয়।

iii) Management VLAN: Management VLAN হলো এমন এক ধরণের VLAN যার মাধ্যমে নেটওয়ার্কের ম্যানেজমেন্ট ট্রাফিকসমূহ যেমনঃ CDP, Telnet, SSH, SNMP প্রভৃতি আদান-প্রদান করা হয়। সাধারণ ইউজারদের ট্রাফিকসমূহ থেকে ম্যানেজমেন্ট ট্রাফিকসমূহ পৃথক ও নিরাপদ রাখার জন্য এই Management VLAN ব্যবহার করা হয়ে থাকে।

iv) Native VLAN: একটি বড় আকারের VLAN বেজড নেটওয়ার্কে দুইটি সুইচের মধ্যবর্তী লিংকের মধ্য দিয়ে একাধিক VLAN এর ট্রাফিক যাতায়াত করে যেগুলোকে Tagged ট্রাফিক হিসেবে চিহ্নিত করা হয়। এছাড়াও উক্ত লিংকের মধ্য দিয়ে কিছু VLAN বিহীন ট্রাফিকও (Untagged) যাতায়াত করে। এজন্য সংশ্লিষ্ট দুইটি সুইচের পরষ্পর সংযুক্ত দুইটি পোর্ট Trunk পোর্ট হিসেবে কনফিগার করা হয়। এদের এ্যানক্যাপসুলেশন সাধারণত 802.1Q হয়ে থাকে। 802.1Q Trunk পোর্টসমূহ Untagged ট্রাফিকসমূহকে একটি Native VLAN এর মাধ্যমে আদান-প্রদান করে। প্রোডাকশন নেটওয়ার্কে VLAN 1 ব্যতীত অন্য যেকোন একটি VLAN কে Native VLAN হিসেবে ব্যবহার করা উচিত।

v) Voice VLAN: যেহেতু VoIP ট্রাফিকসমূহ কিছুটা সেনসিটিভ তাই এই ট্রাফিকসমূহের মান অক্ষুন্ন রাখার জন্য একটি প্রোডাকশন নেটওয়ার্কে অন্যান্য সাধারণ ট্রাফিকসমূহ থেকে VoIP ট্রাফিকসমূহকে Voice VLAN ব্যবহার করে পৃথক রাখা হয়।

একটি VLAN বেজড নেটওয়ার্কে সুইচপোর্টসমূহকে দুইভাবে কনফিগার করা যায়।

i) Access Port: Access পোর্ট হলো এমন এক ধরণের পোর্ট যার মধ্য দিয়ে যেকোন একটি VLAN এর ট্রাফিক যাতায়াত করতে পারে। সাধারণত End User দের কে এই Access পোর্টের মাধ্যমে নেটওয়ার্কে সংযুক্ত করা হয়।

ii) Trunk Port: Trunk পোর্ট হলো এমন এক ধরণের পোর্ট যার মধ্য দিয়ে দুই বা ততোধিক VLAN এর ডাটা যাতায়াত করতে পারে। VLAN বেজড নেটওয়ার্কে দুইটি সুইচের মধ্যে সংযোগ স্থাপনকারী পোর্ট দুইটি সাধারণত Trunk পোর্ট হিসেবে কনফিগার করা হয়।

একটি Trunk হলো দুইটি সুইচের মধ্যবর্তী Point-to-Point লিংক যার মধ্য দিয়ে একাধিক VLAN এর ট্রাফিক যাতায়াত করতে পারে। এই VLAN Trunk এর মাধ্যমে একটি নেটওয়ার্ককে প্রয়োজন অনুসারে বিস্তৃত (Expand) করা যায়। Cisco ডিভাইসসমূহ এর FastEthernet ও GigabitEthernet পোর্টসমূহে IEEE 802.1Q এনক্যাপসুলেশন সাপোর্ট করে।

আমরা জানি, সুইচ একটি Layer 2 ডিভাইস। সুইচসমূহ সাধারণত Data Link লেয়ারের Frame Header এর Source MAC Address ও Destination MAC Address এর উপর ভিত্তি করে ডাটা ট্রান্সফার করে থাকে। কিন্তু এ কথাটি শুধুমাত্র Non-VLAN নেটওয়ার্কের ক্ষেত্রে প্রযোজ্য। একটি VLAN বেজড নেটওয়ার্কে যেহেতু একাধিক VLAN থাকতে পারে তাই কোন ডাটা Frame কোন VLAN এর তা নির্ণয় করতে Frame এর মধ্যে একটি অতিরিক্ত VLAN Tag এর তথ্য যুক্ত করা হয়।

ধরি, একটি সুইচ পোর্টে VLAN 10 কনফিগার করা আছে। যখন ইউজার কম্পিউটার থেকে কোন ডাটা Frame ঐ সুইচপোর্টে আসে তখন সুইচটি সেই Frame এর মধ্যে Tag Control Information যুক্ত করে।

EtherType Field: এর মধ্যে একটি Hexadecimal ভ্যালু 0X8100 সেট করা থাকে। এই ভ্যালুটিকে Tag Protocol ID বা TPID বলে। যখন কোন ডাটা Frame এর EtherType Field এর মধ্যে TPID ভ্যালু সেট করা থাকে তখন সুইচ বুঝতে পারে যে, উক্ত Frame এর মধ্যে Tag Control Information আছে অর্থাৎ Frame টি কোন VLAN থেকে এসেছে।

Tag Control Information এর Field সমূহ হলোঃ

i) 3 bits of user priority

ii) 1 bit of Canonical Format Identifier (CFI): Ethernet লিংকের মধ্য দিয়ে Token Ring এর Frame পাস করার জন্য ব্যবহৃত হয়।

iii) 12 bits of VLAN ID (VID): VLAN আইডেন্টিফিকেশন নম্বর।

Dynamic Trunking Protocol (DTP) হলো Cisco এর একটি নিজস্ব প্রটোকল যার সাহায্যে Trunk লিংকের মাধ্যমে পরষ্পর সংযুক্ত দুইটি Cisco সুইচ Trunk Negotiation করে থাকে। Cisco সুইচসমূহের মধ্যে এই DTP ফিচারটি বাই ডিফল্ট অন (On) করা থাকে। একটি Cisco সুইচপোর্ট নিচের Trunking Mode গুলো সাপোর্ট করে।

i) On: যখন কোন সুইচপোর্টে #switchport mode trunk কমান্ড প্রয়োগ করা হয় তখন উক্ত পোর্টটি Trunk পোর্ট হিসেবে কাজ করে (ফোর্সলী)। এসময় লোকাল সুইচপোর্টটি তার রিমোট সুইচপোর্টের কাছে পিরিয়ডিক্যালী DTP frame পাঠায়।

ii) Dynamic Auto: যখন কোন সুইচপোর্টে #switchport mode dynamic auto কমান্ড প্রয়োগ করা হয় তখন লোকাল পোর্ট তার রিমোট পোর্টকে বার্তা পাঠায় যে, “আমি Trunk হতে পারবো”। যখন রিমোট সুইচপোর্টটি On বা Dynamic desirable হিসেবে কনফিগার করা হয় শুধুমাত্র তখনই উভয় সুইটপোর্ট Trunking State এ গমন করে। কিন্তু যদি উভয় সুইচপোর্টই (লোকাল ও রিমোট) dynamic auto হিসেবে থাকে তাহলে উভয় পোর্টই Non Trunking State এ থাকবে অর্থাৎ Access পোর্ট হিসেবে কাজ করবে।

iii) Dynamic Desirable: যখন কোন সুইচপোর্টে #switchport mode dynamic desirable কমান্ড প্রয়োগ করা হয় তখন উক্ত লোকাল পোর্ট তার রিমোট পোর্টকে বার্তা পাঠায় যে, “আমি Trunk হতে পারবো, তুমিও Trunk হও”। যখন রিমোট সুইচপোর্টটি On বা Dynamic desirable বা Dynamic auto হিসেবে কনফিগার করা হয় তখন উভয় পোর্টই Trunking State এ গমন করে।

কোন সুইচপোর্টে #switchport nonegotiate কমান্ডটি প্রয়োগ করলে উক্ত সুইচপোর্ট তার রিমোট সুইচপোর্টের কাছে কোন DTP frame পাঠায় না। এতে করে দুইটি সুইচপোর্টের মধ্যে অটোমেটিক Trunk Negotiation হয় না।

এখন আমরা দেখবো কিভাবে Cisco সুইচ ব্যবহার করে একটি VLAN বেজড নেটওয়ার্ক গড়ে তোলা যায়। চিত্রে তিনটি সুইচ রয়েছে S1, S2 ও S3 । সুইচগুলোর বিভিন্ন পোর্টসমূহ চিত্র অনুযায়ী Access পোর্ট ও Trunk পোর্ট হিসেবে থাকবে। কনফিগার করার সময় প্রথমে আমরা প্রতিটি সুইচে তিনটি VLAN তৈরী করবো এবং পোর্টসমূহকে তাদের নির্দিষ্ট VLAN এ (Access পোর্ট হিসেবে) এ্যাসাইন করবো। পরবর্তীতে আমরা সুইচের আপলিংকগুলোকে Trunk পোর্ট হিসেবে কনফিগার করবো।

Step-1: Create VLANs in the Switch

S1 এর কনফিগারেশনঃ

S1#conf t S1(config)#vlan 10 S1(config-vlan)#name IT S1(config-vlan)#exit S1(config)#vlan 20 S1(config-vlan)#name ADMIN S1(config-vlan)#exit S1(config)#vlan 30 S1(config-vlan)#name ACCOUNTS S1(config-vlan)#exit S1(config)#

অনুরূপভাবে S2 ও S3 তেও VLAN সমূহ তৈরী করতে হবে।

Step-2: Assign Switch Ports to Respective VLAN

এখন আমরা S2 ও S3 এর নির্দিষ্ট সুইচপোর্টসমূহকে নির্দিষ্ট VLAN এ এ্যাসাইন করবো।

S2#conf t S2(config)#interface fastEthernet 0/11 S2(config-if)#switchport mode access S2(config-if)#switchport access vlan 10 S2(config-if)#exit S2(config)#interface fastEthernet 0/18 S2(config-if)#switchport mode access S2(config-if)#switchport access vlan 20 S2(config-if)#exit S2(config)#interface fastEthernet 0/6 S2(config-if)#switchport mode access S2(config-if)#switchport access vlan 30

S3#conf t S3(config)#interface fastEthernet 0/11 S3(config-if)#switchport mode access S3(config-if)#switchport access vlan 10 S3(config-if)#exit S3(config)#interface fastEthernet 0/18 S3(config-if)#switchport mode access S3(config-if)#switchport access vlan 20 S3(config-if)#exit S3(config)#interface fastEthernet 0/6 S3(config-if)#switchport mode access S3(config-if)#switchport access vlan 30

আমরা যদি সুইচে সদ্য কনফিগার করা VLAN সমূহ দেখতে চাই তাহলে নিচের কমান্ড দিতে হবে।

S1#show vlan brief

VLAN Name Status Ports

---- ----------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/11, Fa0/12

Fa0/13, Fa0/14, Fa0/15, Fa0/16

Fa0/17, Fa0/18, Fa0/19, Fa0/20

Fa0/21, Fa0/22, Fa0/23, Fa0/24

Gig1/1, Gig1/2

10 IT active Fa0/11

20 ADMIN active Fa0/18

30 ACCOUNTS active Fa0/06

1002 fddi-default active

1003 token-ring-default active

1004 fddinet-default active

1005 trnet-default active

Step-3: Configuring Trunk Port

অতঃপর আমরা সুইচসমূহের আপলিংকগুলোকে Trunk পোর্ট হিসেবে কনফিগার করবো।

S1#conf t S1(config)#interface fastEthernet 0/1 S1(config-if)#switchport mode trunk S1(config-if)#exit S1(config)#interface fastEthernet 0/3 S1(config-if)#switchport mode trunk

S2#conf t S2(config)#interface fastEthernet 0/1 S2(config-if)#switchport mode trunk

S3#conf t S3(config)#interface fastEthernet 0/3 S3(config-if)#switchport mode trunk

উপরিউল্লেখিত কনফিগারেশনগুলো ঠিকভাবে সম্পন্ন করলে একই VLAN এর কম্পিউটারসমূহ নিজেদের মধ্যে কমিউনিকেট করতে পারবে। উদাহরণস্বরূপ PC1 থেকে PC4 এ আমরা Ping দিয়ে দেখতে পারি।

PC1>ping 172.17.10.24

Pinging 172.17.10.24 with 32 bytes of data:

Reply from 172.17.10.24: bytes=32 time=1ms TTL=128

Reply from 172.17.10.24: bytes=32 time=0ms TTL=128

Reply from 172.17.10.24: bytes=32 time=0ms TTL=128

Reply from 172.17.10.24: bytes=32 time=0ms TTL=128

Ping statistics for 172.17.10.24:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

এখন আমরা যদি চাই যে, এক VLAN এর কম্পিউটার থেকে অন্য VLAN এর কম্পিউটারসমূহের সাথে কমিউনিকেট করবো তাহলে তা এই বেসিক VLAN কনফিগারেশনের মাধ্যমে করা যাবে না। এক VLAN এর কম্পিউটার থেকে অন্য VLAN এর কম্পিউটারসমূহের সাথে কমিউনিকেট করার জন্য একটি অতিরিক্ত রাউটার ব্যবহার করে ঐ রাউটারটিতে Inter VLAN Routing কনফিগার করতে হবে। পরবর্তী টিউটোরিয়ালে আমরা এই Inter VLAN Routing সম্পর্কে বিস্তারিত আলোচনা করবো ইনশা-আল্লাহ।

আশাকরি এই টিউটোরিয়ালটি দেখে আপনারা VLAN এর বেসিক থিওরী এবং কনফিগারেশন সম্পর্কে কিছু ধারণা পাবেন। ভাল থাকবেন। আল্লাহ হাফেজ।

/system/device-mode/update container=yes

Create a bridge for containers and add veth to it:

/interface/bridge/add name=containers

/ip/address/add address=172.17.0.1/28 interface=containers

/interface/veth/add name=AdguardHome address=172.17.0.2/28 gateway=172.17.0.1

/interface/bridge/port add bridge=containers interface=AdguardHome

/ip/firewall/nat/add chain=srcnat action=masquerade src-address=172.17.0.0/28

/container/config/set registry-url=https://registry-1.docker.io tmpdir=containter/pull

/container/start 0

You should be able to access the Adguard web panel by navigating to http://172.17.0.2:3000/ in your web browser.

Adguard IP : 172.17.0.2

Local Lan: 192.168.88.0/24

in-interface: Your Lan Interface

/ip dns set servers=172.17.0.2

The Container package is compatible with arm arm64 and x86 architectures. Using remote-image (similar to docker pull) functionality requires a lot of free space in main memory, 16MB SPI flash boards may use pre-build images on USB or other disk media.

/container/start 0It is possible to get to running container shell: /container/shell 0Enable logging to get output from the container: /container/set 0 logging=yes

Need information, Please Click below to chat on WhatsApp

তথ্যের জন্য অনুগ্রহ করে WhatsApp এ ক্লিক করুন