অনুগ্রহ করে মনে রাখবেন, pfsense হল একটি ওপেন সোর্স ফায়ারওয়াল যেটিতে বেশ কয়েকটি নেটওয়ার্ক বৈশিষ্ট্য রয়েছে। একটি বৈশিষ্ট্য যা প্রায়শই ব্যবহৃত হয় তা হল ফায়ারওয়াল, লোড ব্যালেন্স ইত্যাদি। PFSense এমনকি অতিরিক্ত তৃতীয় পক্ষের প্যাকেজগুলির সাথে ইনস্টল করা যেতে পারে যাতে এটির বৈশিষ্ট্যগুলি আরও সম্পূর্ণ হয়।

এইবার, আমরা pfsense-এ ফায়ারওয়াল নিয়ে আলোচনা করব। যেমন এটিতে কী কী বৈশিষ্ট্য রয়েছে, সেইসাথে তাদের ব্যবহার এবং কনফিগারেশন।

pfSense এ ফায়ারওয়াল নিয়ম কনফিগার করুন

উদাহরণস্বরূপ, আমরা নিম্নলিখিত ফায়ারওয়াল নিয়মগুলি প্রয়োগ করতে চাই:

- WAN থেকে ICMP পান

- IP 192.168.76.0/23 থেকে WAN থেকে HTTP (80) গ্রহণ করুন

- সমস্ত সংযোগ ব্লক করুন

উপরের প্রয়োজনীয়তা অনুসারে, দূরবর্তী প্রয়োজনের জন্য আমাদের WAN থেকে ICMP এবং 192.168.76.0/23 থেকে HTTP পোর্ট 80 ব্যতীত সমস্ত সংযোগ ব্লক করার প্রয়োজন রয়েছে৷ ডিফল্টরূপে, pfsense-এ ফায়ারওয়ালের নিয়মগুলি ব্লক করা হয়। তাই যদি আমরা অনুমোদিত নিয়ম তৈরি না করি তাহলে ফায়ারওয়াল দ্বারা সমস্ত নিয়ম বা প্রায় সমস্ত ট্র্যাফিক স্বয়ংক্রিয়ভাবে ব্লক হয়ে যাবে।

এইভাবে, আমরা এক ধরনের সাদা তালিকা তৈরি করতে পারি। ফায়ারওয়ালের মধ্য দিয়ে কোন নিয়মগুলি পাস করার অনুমতি দেওয়া হয় তা নির্ধারণ করে। যেহেতু ফায়ারওয়াল রুল রিডিং ক্রমিক হবে, আমাদের একটি নিয়ম ব্লক তৈরি করতে হবে না কারণ ডিফল্ট ফায়ারওয়াল নিয়ম ব্লক।

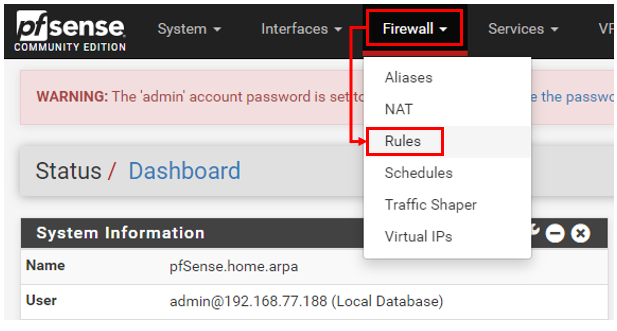

ফায়ারওয়াল অ্যাক্সেস করতে, আপনি ফায়ারওয়াল মেনু তারপর নিয়ম খুলতে পারেন।

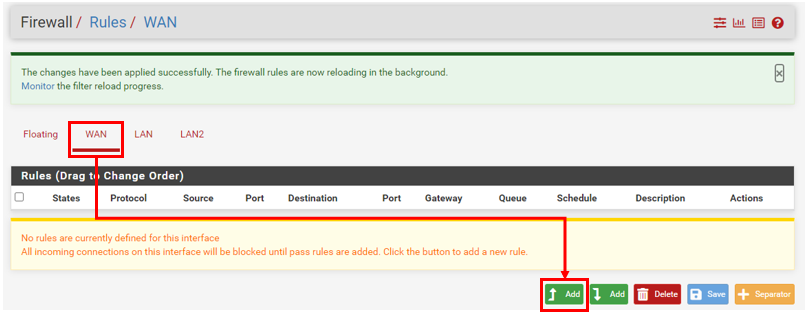

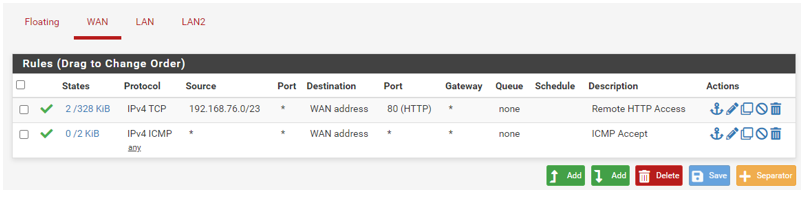

এর পরে আমরা ফায়ারওয়ালের নিয়ম মেনুতে প্রবেশ করব। এবং বেশ কিছু মেনু থাকবে যা ব্যবহার করা যাবে যেমন LAN, WAN, Floating। এই মেনুতে, আমরা নির্ধারণ করতে পারি যে ফায়ারওয়াল নিয়মগুলি কোথা থেকে কার্যকর করা হবে। এবং উপরের ক্ষেত্রের উপর ভিত্তি করে, আমরা যে ইন্টারফেসটি বেছে নিই সেটি হল WAN ইন্টারফেস।

এর পর আমরা add এ ক্লিক করতে পারি। এখানে 2টি অ্যাড বোতাম রয়েছে, তবে আপনাকে বিভ্রান্ত হওয়ার দরকার নেই, উপরের দিকের আইকন সহ বাম দিকের অ্যাড বোতামটি নির্দেশ করে যে এইমাত্র তৈরি করা নিয়মটি শীর্ষে থাকবে, যখন নীচের দিকের আইকনের সাথে যুক্ত বোতামটি থাকবে। নির্দেশ করবে যে নিয়মটি নীচে থাকবে।

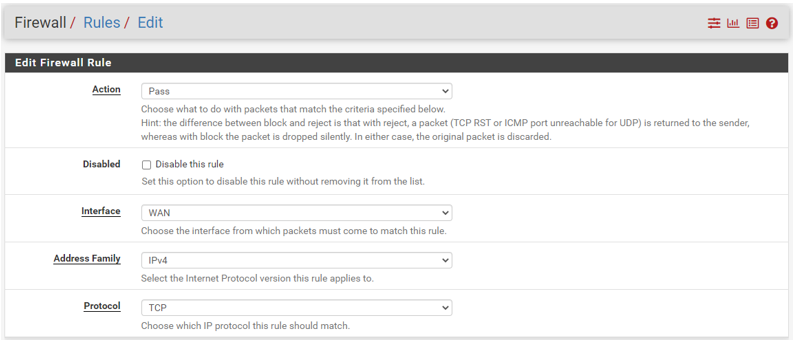

সাধারণভাবে ফায়ারওয়াল কনফিগারেশনের মতো, আমরা ম্যাচার এবং প্রয়োজনীয় ক্রিয়াগুলি সামঞ্জস্য করতে পারি। ম্যাচার হল একটি প্যাকেটের মানদণ্ড যা আমরা ফায়ারওয়াল ব্যবহার করে ক্যাপচার করব। এদিকে, ম্যাচারের সাথে দেখা হলে অ্যাকশন একটি চিকিত্সা।

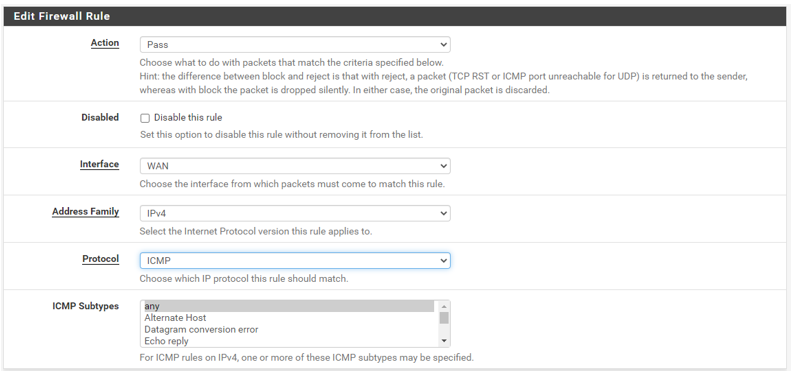

প্রথম ক্ষেত্রে উদাহরণ হিসাবে, আমরা একটি নিয়ম তৈরি করব যাতে ICMP (ping) WAN বা ইন্টারনেট ইন্টারফেস থেকে চালানো যায়। যে নিয়মগুলি প্রয়োগ করা যেতে পারে তা নিম্নরূপ:

এখানে ফায়ারওয়াল নিয়মের পরামিতিগুলির কিছু ব্যাখ্যা রয়েছে:

-

অ্যাকশন: এই প্যারামিটারে 3টি বিকল্প রয়েছে যা আমরা বেছে নিতে পারি, যেমন পাস, ব্লক এবং প্রত্যাখ্যান। অ্যাকশন পাস ফাংশন সংযোগ অনুমোদন বা গ্রহণ. ব্লকটি গোপনে ট্র্যাফিক ড্রপ করতে ব্যবহৃত হয়, রিজেক্ট ট্র্যাফিক ড্রপ করার জন্যও কাজ করে, কিন্তু প্রেরককে তথ্য প্রদান করে যে সংযোগটি প্রত্যাখ্যান করা হয়েছে।

-

অক্ষম: এই প্যারামিটারটি নির্ধারণ করে যে তৈরি করা নিয়মটি সক্রিয় হবে কি না।

-

ইন্টারফেস: যে ইন্টারফেসটি ব্যবহার করা হবে সেটি নির্বাচন করুন, উপরের কেস অনুযায়ী ইন্টারফেসটি WAN ইন্টারফেস নির্বাচন করা হয়েছে।

-

ঠিকানা পরিবার: ব্যবহৃত আইপি সংস্করণ নির্বাচন করুন। IPv4, IPv6, অথবা IPv4+IPv6 হতে পারে

-

প্রোটোকল: যে প্রোটোকলটি প্রয়োগ করা হবে তা নির্বাচন করুন, কেস অনুসারে আমরা আইসিএমপি বেছে নিতে পারি

-

আইসিএমপি সাব-টাইপস: পিলিহ সাব-টাইপ আইসিএমপি

-

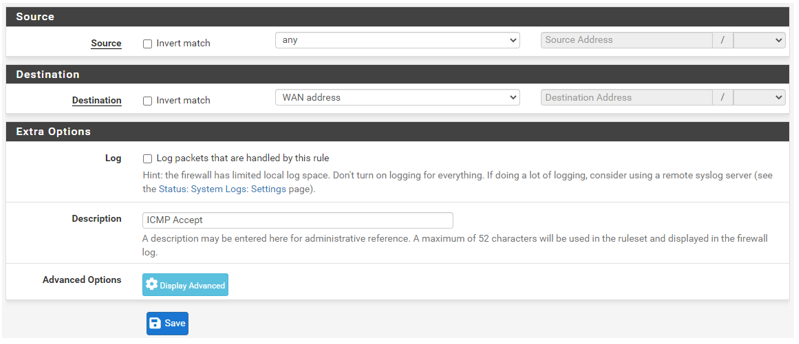

উৎস: প্রেরক কোথা থেকে এসেছে তা নির্বাচন করতে এই প্যারামিটারটি কাজ করে। বেশ কয়েকটি বিকল্প রয়েছে যা নির্বাচন করা যেতে পারে যেমন: যেকোনো, একক হোস্ট বা উপনাম, নেটওয়ার্ক, WAN নেট, WAN ঠিকানা ইত্যাদি।

-

গন্তব্য: এই প্যারামিটারটি তৈরি করা নিয়মের গন্তব্য নির্বাচন করতে কাজ করে। এই ক্ষেত্রে আমরা WAN ঠিকানা নির্বাচন করতে পারি।

-

বর্ণনা: আমাদের তৈরি করা নিয়মের বর্ণনা প্রদানের ফাংশন।

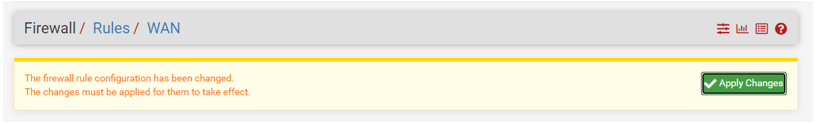

যদি নিয়মটি আমাদের প্রয়োজন অনুসারে সামঞ্জস্য করা হয়, আমরা সংরক্ষণ ক্লিক করতে পারি। সংরক্ষণ ক্লিক করার পরে, নিম্নলিখিত হিসাবে একটি নিশ্চিতকরণ হবে:

যদি আমরা ইতিমধ্যেই কনফিগারেশন করে থাকি, এবং উপরের ছবির মত নিশ্চিত করতে ভুলে যাই, তাহলে আমাদের তৈরি করা নিয়মটি এখনও কাজ করবে না। তাই নিশ্চিত করুন যে কনফিগার করার পরে, সবুজ প্রয়োগ পরিবর্তন বোতাম টিপুন।

পরবর্তী নিয়মের জন্য, WAN থেকে দূরবর্তী HTTP-কে অনুমতি দিয়ে, আমরা এটিকে নিম্নলিখিত চিত্রের মতো কনফিগার করতে পারি:

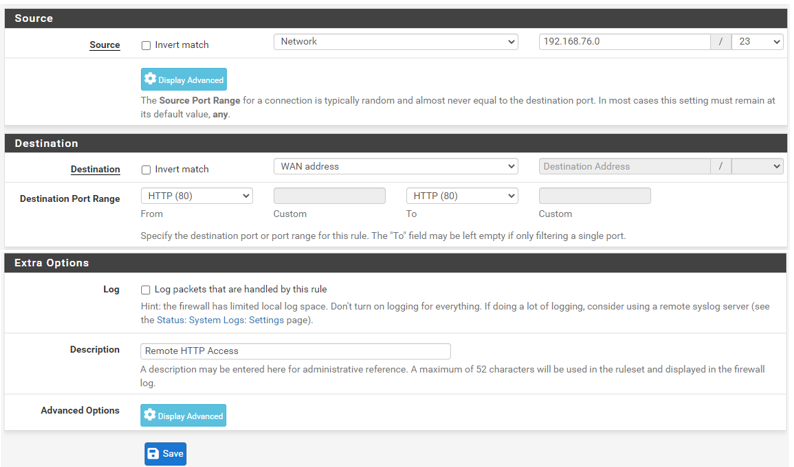

শেষ পর্যন্ত আমাদের নিচের মত 2টি নিয়ম থাকবে:

এইভাবে, যে নিয়মগুলি তৈরি করা হয়েছে (শ্বেত তালিকা) বাদ দিয়ে, সেগুলি বাদ দেওয়া হবে। প্রকৃতপক্ষে, আমরা একটি সাদা তালিকার বিপরীতও করতে পারি, যেমন একটি কালো তালিকা৷ যখন আমরা এই ব্ল্যাকলিস্ট প্রয়োগ করতে চাই, তখন আমরা বেশ কিছু নিয়ম তৈরি করতে পারি যেগুলো ব্লক/প্রত্যাখ্যাত। তারপর নীচের নিয়ম হল সমস্ত নিয়ম গ্রহণ করুন।

PFsense-এর ফায়ারওয়াল উপরে থেকে নীচে নিয়ম পড়ার মাধ্যমে কাজ করে। যদি প্রথম নিয়মটি মিলে যায় তবে এটি নীচের নিয়মটি পড়বে না। এই রিডিংটি একটি ম্যাচে পৌঁছানোর পরে সম্পূর্ণ হবে এবং তারপর ফায়ারওয়াল নির্দিষ্ট পদক্ষেপ নেবে।

যাতে আমরা যে নিয়মগুলি তৈরি করি তা কার্যকরভাবে চলতে পারে, নিয়মগুলি তৈরি করার সময় আপনি মনোযোগ দিয়েছেন তা নিশ্চিত করুন৷ ফায়ারওয়াল নিয়মের ক্রম পরিবর্তন করতে, আপনি পছন্দসই নিয়মের ড্র্যাগ-ড্রপ ব্যবহার করতে পারেন।

SNORT

ইনট্রুশন ডিটেকশন সিস্টেম বা আইডিএস এমন একটি সিস্টেম যা আমরা নেটওয়ার্কে সন্দেহজনক কার্যকলাপ সনাক্ত করতে ব্যবহার করতে পারি। এই IDS প্রায়শই সর্বাধিক পরিচালনার জন্য একটি ফায়ারওয়ালের সাথে মিলিত হয়।

pfsense-এ, আমরা snort প্যাকেজ যোগ করতে পারি এবং এই snort হল একটি IDS যা সাধারণত নেটওয়ার্ক অ্যাডমিন বা সিকিউরিটি অ্যাডমিনদের দ্বারা ব্যবহৃত হয়। ধারণাটি আসলে প্রায় একই অ্যান্টিভাইরাস সফ্টওয়্যার যা আমরা প্রায়শই ইনস্টল করি। Snort সন্দেহজনক সফ্টওয়্যার বা ট্র্যাফিক আছে কিনা তা সনাক্ত করবে, তারপর যদি থাকে তবে একটি সতর্কতা প্রদান করবে।

Snort-এ প্রয়োগ করা যেতে পারে এমন কনফিগারেশন প্রায় ফায়ারওয়ালের মতো, যথা নিয়ম ব্যবহার করে। ব্যবহৃত নিয়মগুলি নেটওয়ার্ক অ্যাডমিন দ্বারা ম্যানুয়ালি তৈরি করা যেতে পারে বা ডাউনলোড করা যেতে পারে এমন কয়েকটি ডিফল্ট নিয়ম ব্যবহার করে। নিম্নলিখিত কনফিগারেশন এবং ইনস্টলেশন বিবরণ:

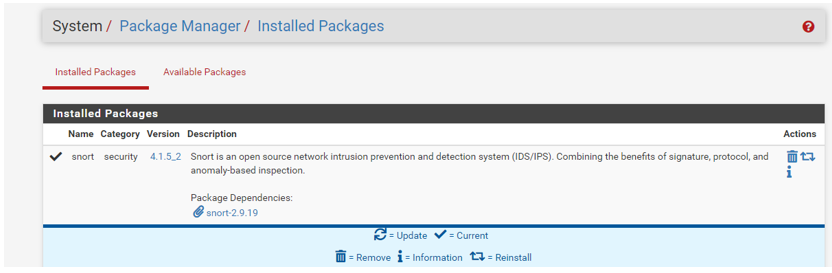

1. সিস্টেম >> প্যাকেজ ম্যানেজার >> উপলব্ধ প্যাকেজ ক্লিক করে Snort প্যাকেজ যোগ করুন, SNORT প্যাকেজ খুঁজুন তারপর সবুজ ইনস্টল বোতামে ক্লিক করুন।

2. সফলভাবে ইনস্টল করা প্যাকেজগুলি পরে ইনস্টল করা প্যাকেজ মেনুতে প্রবেশ করা হবে৷

3. snort কনফিগার করতে, আপনি পরিষেবাগুলি >> Snort মেনু থেকে এটি অ্যাক্সেস করতে পারেন৷

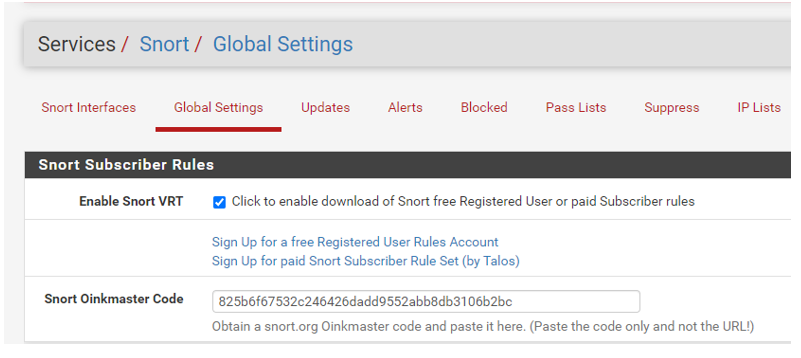

4. স্নর্ট কনফিগার করার প্রথম পদক্ষেপটি হল গ্লোবাল সেটিংস করা।

5. Snort VRT সক্রিয় করুন, এবং Snort Oinkmaster কোড প্যারামিটারগুলি Snort ওয়েবসাইটে নিবন্ধন করে প্রাপ্ত করা যেতে পারে: https://www.snort.org/।

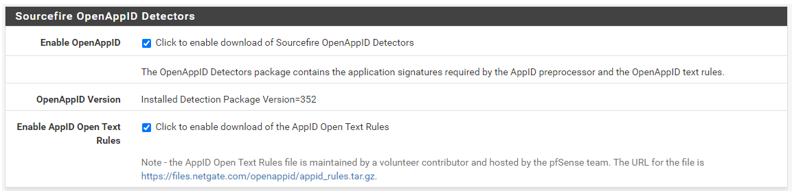

6. তারপর নীচে, সক্রিয় OpenAppID সক্রিয় করুন এবং এছাড়াও AppID ওপেন টেক্সট নিয়ম সক্রিয় করুন। যদি কনফিগারেশনটি গ্লোবাল সেটিংসে করা হয়ে থাকে তবে এটি সংরক্ষণ করুন।

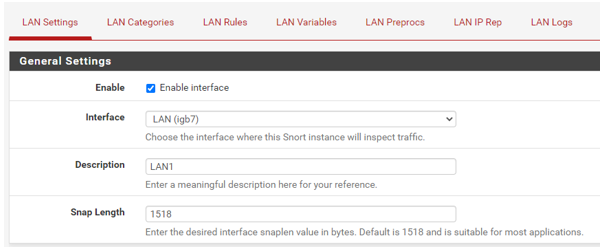

7. একবার Snort সক্রিয় হলে, নতুন নিয়ম যোগ করতে Snort ইন্টারফেস মেনুতে যান। এই ক্ষেত্রে আমরা একটি LAN ইন্টারফেস (ether7) ব্যবহার করব যাতে এই LAN থেকে ব্যবহারকারীরা Facebook, Twitter, Instagram ইত্যাদির মতো সোশ্যাল মিডিয়ার সাথে সংযোগ করতে না পারে।

ইন্টারফেস যোগ করুন যা snort প্রয়োগ করবে, তারপর সেভ করুন।

8. এর পরে, স্নর্ট ইন্টারফেসে একটি নতুন মেনু প্রদর্শিত হবে যেমন LAN বিভাগ, LAN নিয়ম, LAN ভেরিয়েবল ইত্যাদি।

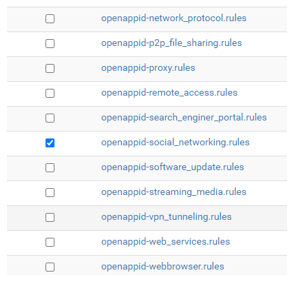

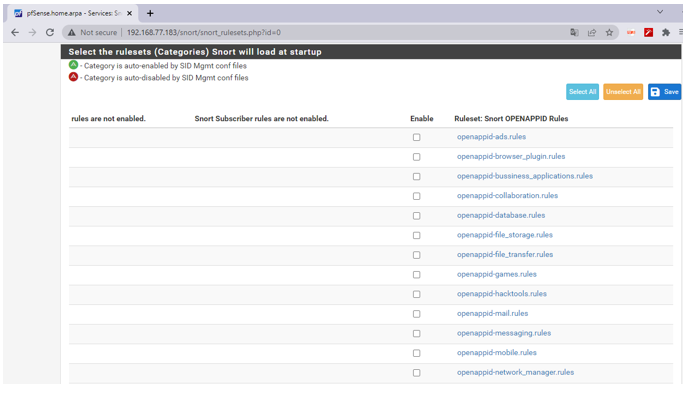

9. কোন সংযোগগুলি ফিল্টার করা হবে তা নির্ধারণ করতে, আপনি LAN বিভাগ মেনুতে যেতে পারেন, এবং openappid-social_networking.rules চেক করুন, তারপর সংরক্ষণ করুন৷ আপনি আপনার প্রয়োজন অনুসারে এই পরামিতিগুলি সামঞ্জস্য করতে পারেন।

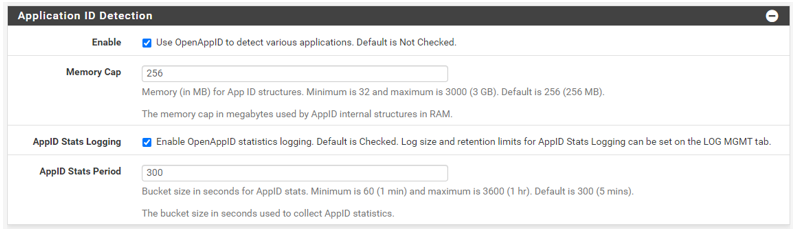

10. ল্যান প্রিপ্রোক্স মেনুতে, অ্যাপ্লিকেশন আইডি সনাক্তকরণ এবং অ্যাপআইডি পরিসংখ্যান লগিং সক্রিয় করুন। তারপর save এ ক্লিক করুন।

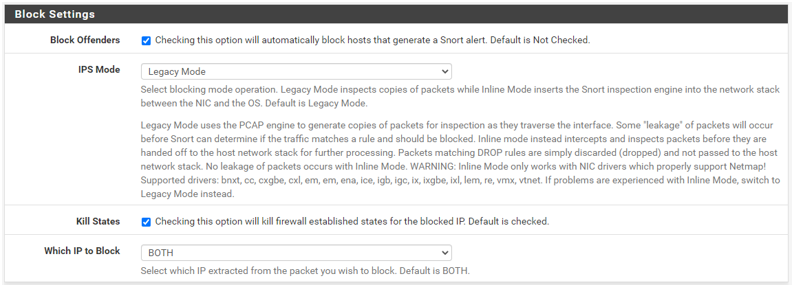

11. চূড়ান্ত ধাপ হল LAN সেটিংস মেনুতে ব্লক করা সক্রিয় করা।

টেস্টিং লেভেল

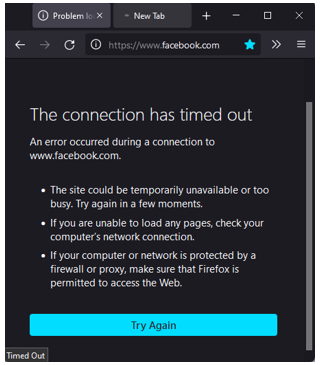

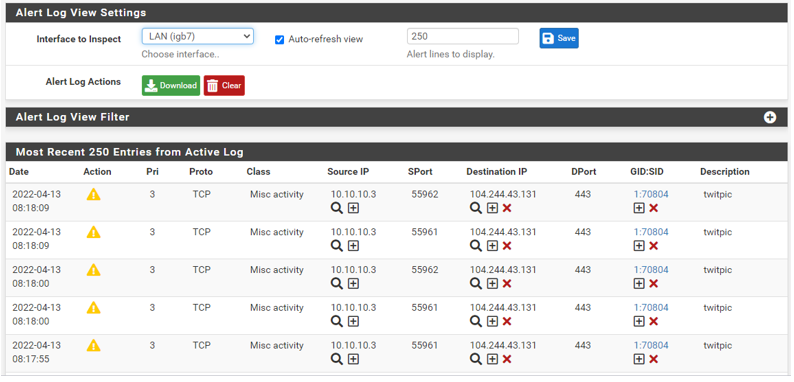

এই পরীক্ষার পর্যায়ে, আমরা নতুন সংযোগ খুলতে পারি, উদাহরণস্বরূপ একটি ছদ্মবেশী ব্রাউজার ব্যবহার করে এবং সোশ্যাল মিডিয়ার সাথে সংযোগ স্থাপন করা, যেমন Facebook এবং Twitter। সফল হলে, নিম্নলিখিত ফলাফল প্রাপ্ত করা হবে:

কোন সংযোগগুলি ফিল্টার করা হয়েছে সে সম্পর্কেও সতর্কতাগুলিতে তথ্য রয়েছে৷

ব্যবহৃত Snort কনফিগারেশন আসলে ম্যানুয়ালি বা বিদ্যমান কনফিগারেশন ব্যবহার করে করা যেতে পারে। LAN_Categories মেনুতে, Snort বিজ্ঞাপন, প্লাগইন, সোশ্যাল মিডিয়া, স্ট্রিমিং, প্রক্সি, VPN ইত্যাদির মতো প্রায়শই ব্যবহৃত বেশ কিছু নিয়ম প্রস্তুত করেছে।

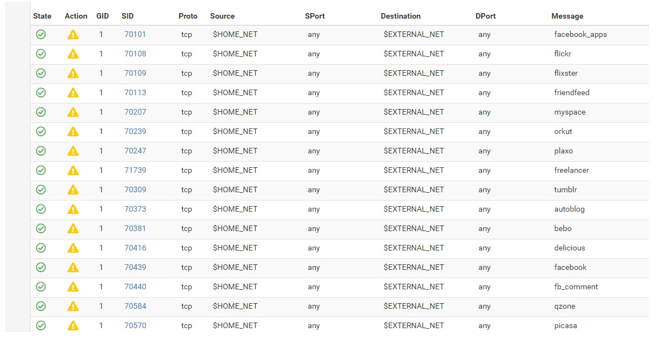

আমরা বিশদভাবে দেখতে পারি এতে কী কী নিয়ম রয়েছে, যথা বিদ্যমান নিয়ম লিঙ্কে ক্লিক করে। এবং অবশ্যই এটি ম্যানুয়ালি নিয়ম তৈরি না করে নির্দিষ্ট ট্রাফিককে শ্রেণিবদ্ধ করা আমাদের জন্য সহজ করে তুলবে। সোশ্যাল মিডিয়ার জন্য বিস্তারিত নিয়মের উদাহরণ নিম্নরূপ:

Credit: BichitroGan.com